各位專家,

我家裡使用FortiGate 60F,

最近通知有DoS攻擊已經被阻擋,

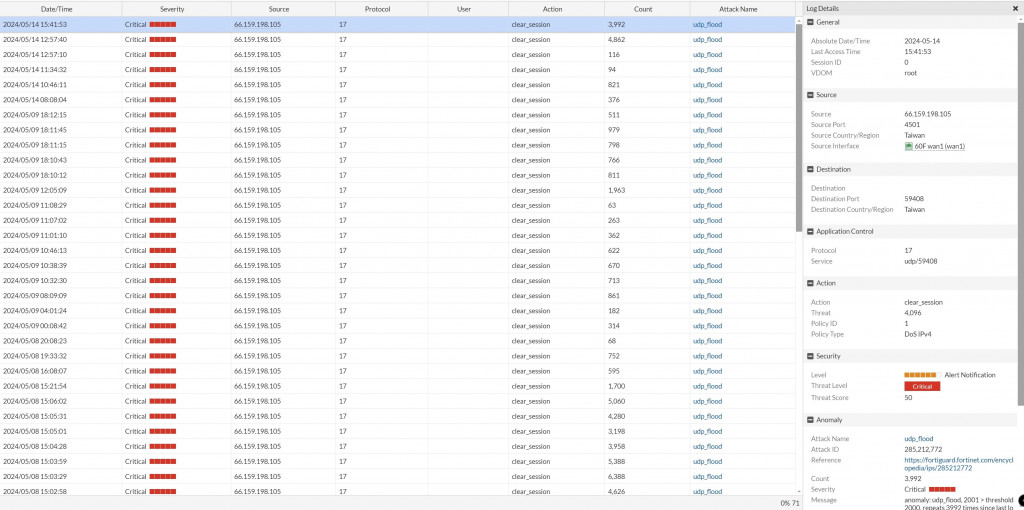

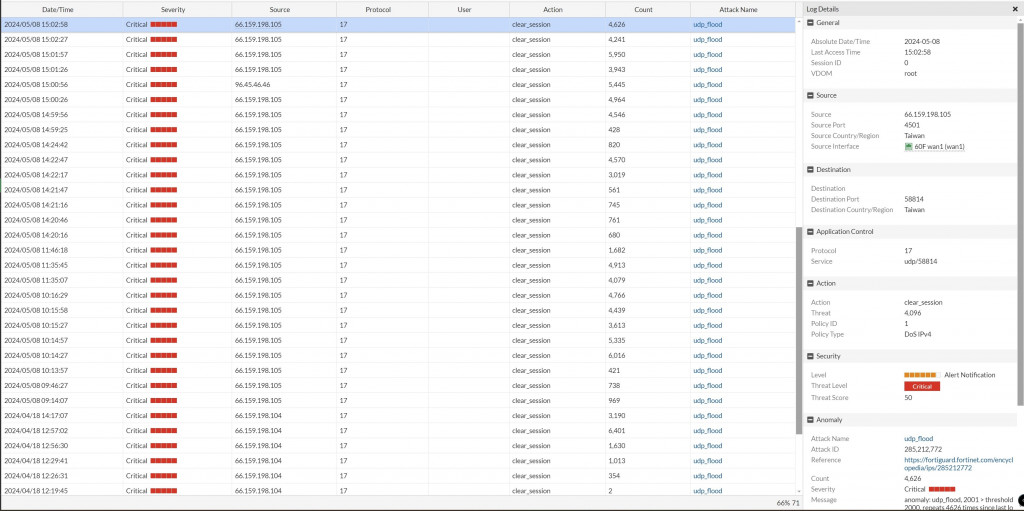

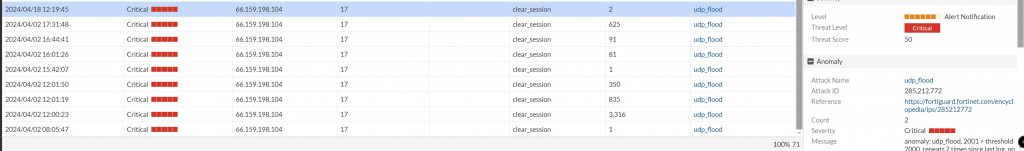

對方IP為66.159.198.105 port 4501.

雖然我知道有通知表示攻擊已被擋下,

且我的內部網路沒受到任何影響,

但我不甘於此,

所以想請教一下,

要用什麼方式明確告知對方,

我已經偵測到你的行為,

要對方不要再這樣做,

例如要怎麼去做反DoS攻擊(針對對方port 4501),

還有依照FortiGate提供的資訊,

該IP看似在台灣彰化,

不知道有沒有專家可以幫忙解析,

這IP是來自於哪裡?

有沒有詳細該IP背後的設備相關資訊?

謝謝.

反擊(CounterAttack) vs 反制(Countermeasure) 是兩種不同的概念和行為.

在法律上, 不能因為自己受到干擾, 就發動反擊行動, 這樣做, 你反倒會變成是加害人. 就像是: 對方罵你, 你很不爽, 打她一拳, 這樣犯傷害罪的人是你, 不是他. 而且法律不會追溯你原因, 只會看: 犯罪要件是否成立? 要件齊全, 罪名就會成立, 跟你被甚麼原因引發打人無關.

反制就有很多種方法, 你不一定要用強制或暴力, 法律訴訟也是一種反制手段.

另一方面來說, 那個 IP 來自 Google 的彰濱機房:

https://search.dnslytics.com/ip/66.159.198.105

你若想發動反擊, 可能第一關就先被 Google 攔下來, 對方則無感.

既然已知 IP 的擁有者是 Google, 網路公定的正常程序, 是要向 IP 擁有者提出 Abuse 檢舉, 請她幫你處理這個不正當的行為. Google 的 Abuse 申訴表單在此:

https://support.google.com/code/contact/cloud_platform_report?hl=en

或者, 你也可以同步反應給 AbuseIPDB 組織:

https://www.abuseipdb.com/report

回到你的現象, 你攔下的是 UDP port 4501, 這通常是被用在 Palo Alto 資安設備的 GlobalProtect VPN 連線上. 這有可能是: 你使用的 IP 以前曾被前一個客戶用來建立 VPN, 而對方釋出這個 IP 換給你使用之後, 他沒有修改他的 VPN 設定, 導致他的系統一直想要用你的 IP 建立 VPN.

當然這只是其中一種可能的情境, 有還很多種可能性存在; 不過我們不需要去深究, 反正就回報 Abuse 行為, 讓主人去阻止它就好了.

感謝告知, 這應該是比較正當的程序了, 立馬來申訴!

等等, 我看到你update了你的回覆, 其中提到Palo Alto資安設備的 GlobalProtect VPN, 剛好我們公司筆電就是透過這個連線到公司內網, 所以這算是合理的行為? 但為何FortiGate會判斷為DoS攻擊? 是否是公司內部其他同仁所為?

所以依照你說的, 有可能就是, 我的公司筆電透過Palo Alto資安設備的 GlobalProtect VPN軟體連線進公司網路, 而連線的時候是透過Google的中繼伺服器, 那似乎我也應該很難知道, 我收到大量的DoS攻擊, 背後真正的IP是從哪來的, 對嗎? 或是我可以把這資訊提供給我們公司的IT部門, 請他們去查這件事?

然後, 這段期間, 也的確曾經遇到, 在用公司筆電透過VPN工作的時候, 有時網路會變的卡卡的, 例如網頁載入速度明顯變慢, 這或許合理說明了, 當下可能正受到DoS attack, 但大部分都被擋下, 只是網路速度還是有受到些許影響.

這會不會是一個美麗的誤會,

公司筆電就是透過GlobalProtect VPN連線到公司內網

(員工只是想要連線進公司而已,不知道為何不能連線成功,所以一直重試)

FortiGate就把這個行為視為DoS攻擊-->阻擋

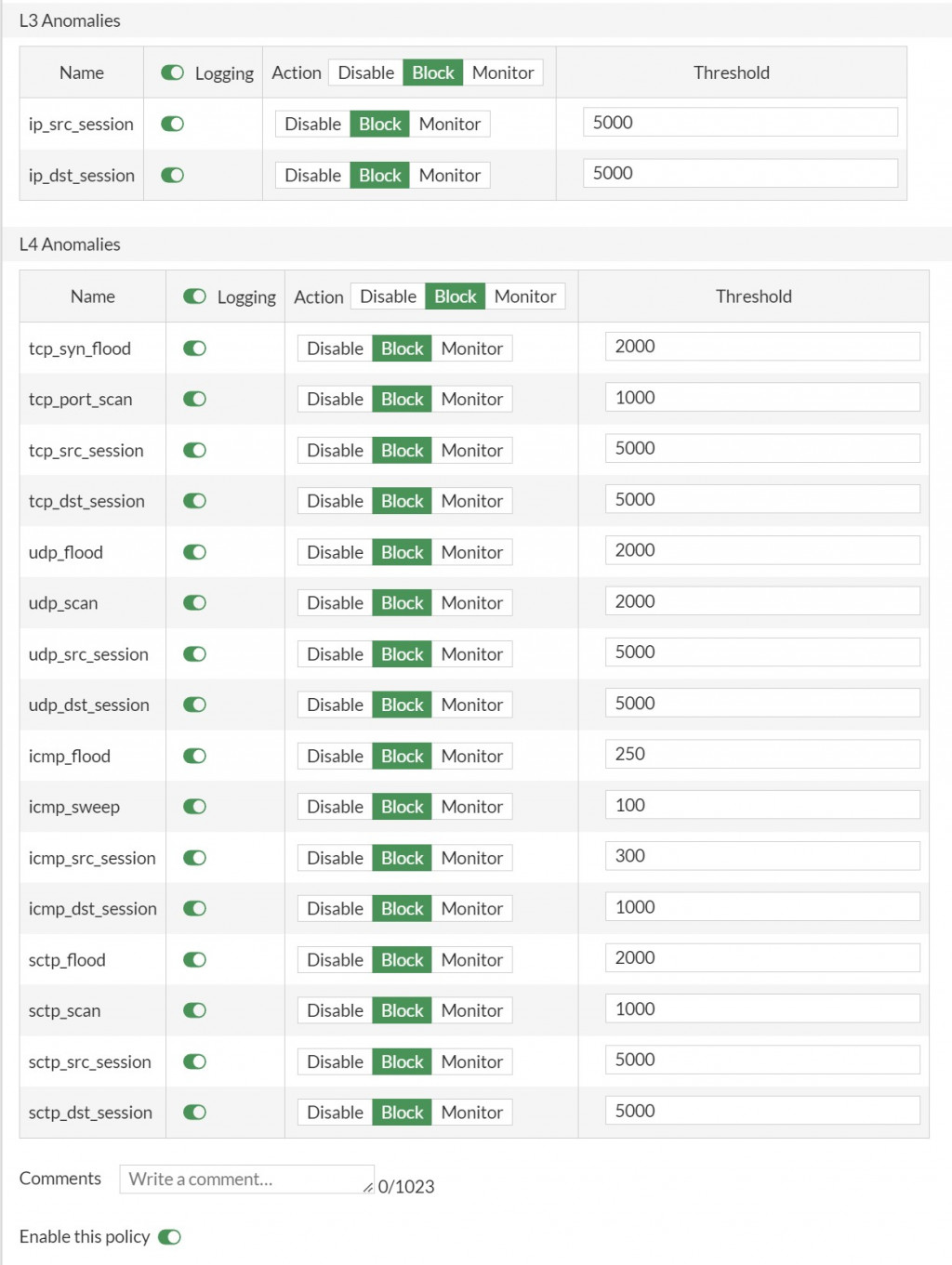

是的, 在資安攻防的世界中, 誤判是很常見的現象, 所以需要大量的資安專業人力去分析 Log, 確認哪些動作是誤判? 哪些才是真正的攻擊?

這個通常會需要一套 SIEM 系統來收集和分析.

話說回來, 我比較不明白的是, 員工 NB 連回來, 直接打 VPN 回公司就好了, 中間為何還需要經過 Google 中繼?.........會不會有一種可能是:

員工已經先開啟了 Google VPN 上網, 然後又想用 GlobalProtect 連回公司, 所以路由上就先走 Google VPN 進了 Google 機房, 接著才走 UDP 4501 回來?

他如果是這樣建立連線的話, 因為過了兩層 VPN, 就真的有可能讓 GlobalProtect 連線失敗, 而一直重複的 Retry....

這聽起來的確是有點怪怪的, 為什麼中間還需要經過Google, 我下午再把這部分資訊提供給我們公司IT, 讓他們去判斷吧. 至於你提到的, 是否是VPN沒連線成功, 所以一直重試, 結果就被誤判為DoS攻擊, 但我後來去看我的IPv4 DoS threshold設定值是2000, 換句話說, 他應該是判斷你在短時間內大量的封包傳進來後才會判斷為DoS, 那我覺得, 這應該不是重連造成的, 一般的app developer不會將自己的app設定成連線不成功後, 短時間內大量的重連這個動作, 一般應該會有緩衝時間去重連.

然後我剛從log上又發現了一點, 他不同的日期的log, 針對我這邊的目的地port也不同, 5/14是59408, 5/8~9是58814, 4/18是62173, 4/2是62932, 看起來這些port都是沒有特定app或service在使用的, 換句話說, 這有沒有可能解釋為, 對方僅是惡意想針對我的網路進行癱瘓攻擊, 所以刻意選了一般沒在使用的port去攻擊?

剛去查了一下, 確認GlobalProtect會用到的port, 但沒提到上面我說的那些ports, 所以這看起來, 好像就真的是惡意攻擊? https://docs.paloaltonetworks.com/pan-os/9-1/pan-os-admin/firewall-administration/reference-port-number-usage/ports-used-for-globalprotect

以下 App 可能會用到這幾個 Port:

https://www.adminsub.net/tcp-udp-port-finder/58814

https://www.adminsub.net/tcp-udp-port-finder/59408

https://www.adminsub.net/tcp-udp-port-finder/62173

https://www.adminsub.net/tcp-udp-port-finder/62932

感覺都跟 Apple 的 Xsan Filesystem Access 有關喔, 你們有員工會在外面使用 Mac NB 嗎?

沒有喔, 我們公司配發的筆電都是Intel的, 沒有用Apple的device, 不過在相同網路下, 我的Apple手機也有連線, 只是我的手機沒有裝GlobalProtect的app, 所以理論上應該不是我手機的問題.

其實以你的環境來說, 已經沒有必要特別去擋他:

所有的 DoS 或 DDoS 攻擊, 只有一個對策, 就是: 決戰境外

你必須在自己的邊界之外(上一層, 或前一個 Routing Hop)就啟動攔阻, 才能有效阻止她進入你的最後一哩頻寬, 不能等他的封包摸到你的邊界之後才攔阻他.

這點光靠 Last Mile 用戶自己是辦不到的, 因為你的上一個 Hop 是在 ISP 的機房內, 只有他們機房管理員才有權下令攔阻.

了解, 的確是如此, 身為edge/last mile端, 我們是無能為力的, 僅能被動靠防火牆去阻擋. 我剛已將這樣的問題轉給我們公司的IT部門, 相信他們後續會去查這樣的情, 由於我們公司是外商企業, 所以會有不同site用VPN去連接的問題, 所以我猜, 台灣這邊是透過Google機房去連出去到其他site的, 所以整個環境是更複雜, 只是我跟我們IT部門講, 今天不管是公司內哪個人或哪個service做這樣的事情, 或甚至是外部hacker侵入Google機房對VPN後端device作攻擊, 這顯示存在著風險, 因為你很難確保哪一天公司筆電上的機密資料被hacker擷取, 有攻擊行為就表示有企圖, 這方面我還是建議要小心應對.

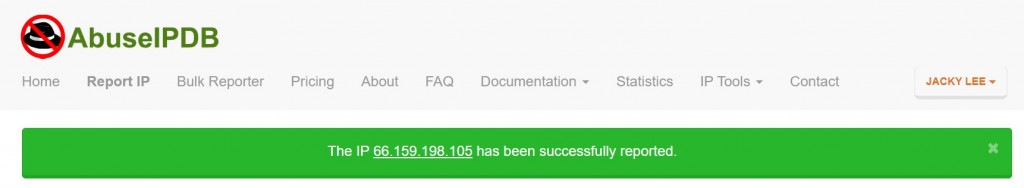

昨天已事先向 IP 擁有者(Google)提出Abuse檢舉, 剛剛又report給AbuseIPDB組織(因AbuseIPDB組織需先申請帳號及等候核准才能report).

雖然樓主已經給過最佳解

在下還是多嘴補充一下

首先根據樓主的資訊與RAY大的交談

在下很肯定是惡意攻擊,請不要輕忽

如果有集團的IT,務必要處理此一狀況

如果有空查LOG

可以查一下是否本機有人惡意在try帳密

再者,這算不上DDoS攻擊,所以也沒有決戰境外的問題

同時,Fortigate的防護功能遠不止於此

樓主由於設備較小,

缺少Firewall ACL功能(不是Firewall policy)

但如果是較新的OS版本,仍有BAN IP的功能可用

現在有確定的目標來源

Local-in policy也是可採取的方法

機台過小,估計很難有專屬深入技術服務

需要總部IT協助技術或總部有簽約的SI

Fortigate手冊不難找

難在處理網路威脅如何找到適當對應的功能

擋掉惡意者自會知道樓主已有作為