今天進到了第8題「Puzzle #8: HackMe, Inc.」,就請大家一樣先去網站上下載封包跟看一下故事前提吧(網址:http://forensicscontest.com/2011/04/27/puzzle-8 )。建議在看今天這題前可以先複習一下昨天那篇(網址:https://ithelp.ithome.com.tw/articles/10196889 ),有一些無線網路加密的觀念會比較清楚喔。

第一題:Joe’s WAP is beaconing. Based on the contents of the packet capture,

what are:

a. The SSID of his access point?

b. The BSSID of his access point?

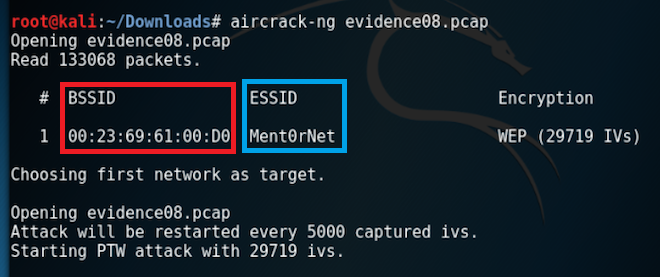

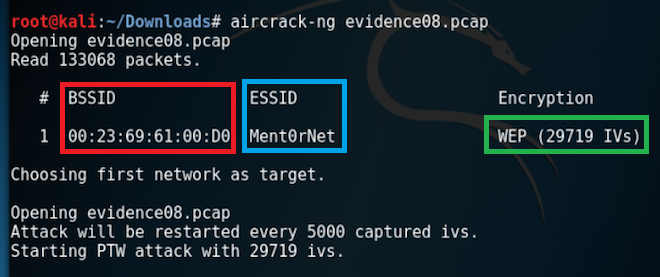

題目中有提到Joe使用的是有加密的無線網路,因此這一題可以先利用跟昨天一樣的工具aircrack-ng來解。一樣的,我們打開Kali linux,下載封包檔,開啟terminal,並在terminal中輸入「aircrack-ng evidence08-pcap」的指令,接著來看看執行的結果。

接著就發現已經不小心把這題解出來了,如上圖所示,藍框的「Ment0rNet」部分是a小題的答案,而紅框的「00:23:69:61:00:d0」則是b小題的答案。

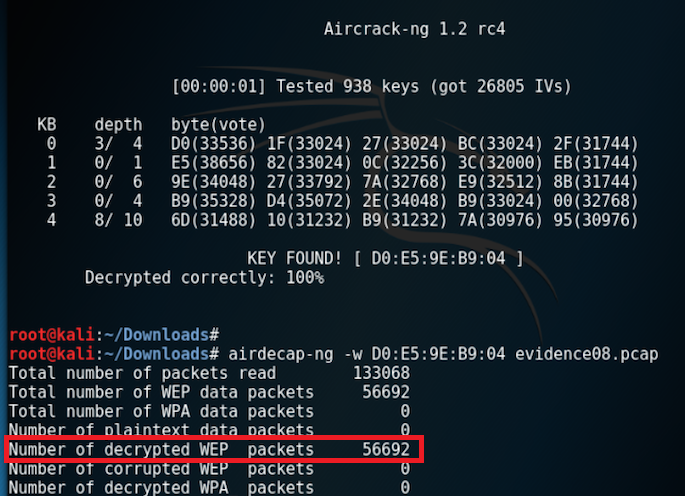

同時往下滑一點也可以得到無線網路的密碼(key)就是「D0:E5:9E:B9:04」。

第二題:How long is the packet capture, from beginning to end (in SECONDS –

please round to the nearest full second)?

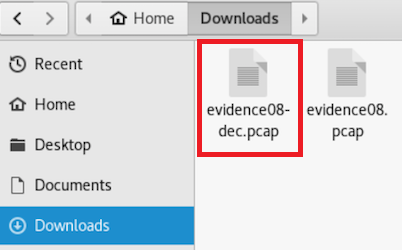

因為封包還是加密狀態,這題需要先把封包給解密才能得到答案,解開有兩種方式,一種是利用昨天那題的方法,直接用Wireshark內建功能輸入密碼就可以把封包解密,另一種則是昨天沒提到的,可以繼續使用aircrack的指令來把檔案解密成另一個pcap檔。一樣的在Kali linux的terminal中輸入「airdecap-ng –w D0:E5:9E:B9:04 evidence08.pcap」,就可以得到一個叫做evidence08-dec.pcap的檔案如下圖,這個檔案就是已經解密的檔案了。

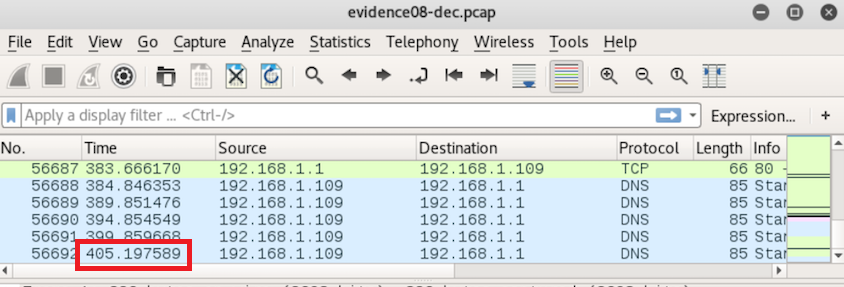

打開已經解密的檔案,直接在封包列表滑到最下面,就可以得到答案是405秒。

第三題:How many WEP-encrypted data frames are there total in the packet capture?

這一題要用到airdecap-ng這個指令,用法則是在terminal中輸入「airdecap-ng –w D0:E5:9E:B9:04 evidence-08.pcap」這個指令並執行,就可以得到這題的答案了,如下圖紅框處,也就是56692個封包。

第四題:How many unique WEP initialization vectors (IVs) are there TOTAL in

the packet capture relating to Joe’s access point?

這一題可以從第一題的指令結果中的到,如下圖綠框處,也就是29719個封包。

第五題:What was the MAC address of the station executing the Layer 2 attacks?

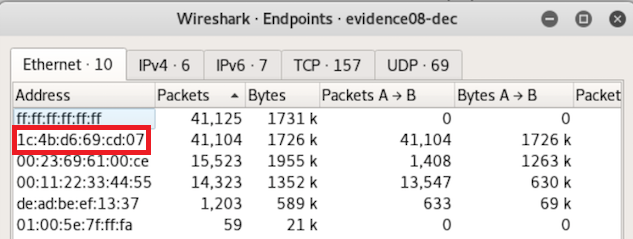

這一題可以利用Wireshark的統計工具來找到答案,而這次我們使用功能列中Statistics>Endpoint的功能,選擇Ethernet頁籤,而因為是Layer 2的攻擊,這種攻擊會把所有使用同一個無線網路所傳送的封包都先送到攻擊者機器後,才會再到路由器等設備去,所以找到封包數量最多的那個就是我們要的答案,但第一高的「ff:ff:ff:ff:ff:ff」並非一般設備的MAC address,而是廣播封包所用的,所以我們就可以得到答案是「1c:4b:d6:69:cd:07」,如下圖紅框處。

第六題:How many unique IVs were generated (relating to Joe’s access point):

a. By the attacker station?

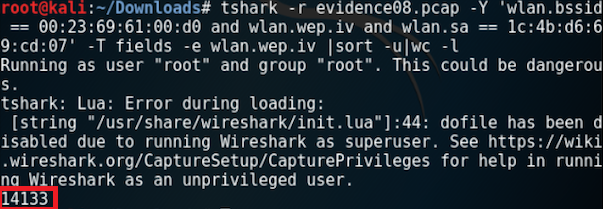

這一題用之前介紹過的tshark來處理會比較快,因為封包比較多的話用Wireshark會等到睡著。

在terminal輸入「tshark -r evidence08.pcap -Y ‘wlan.bssid == 00:23:69:61:00:d0 and wlan.wep.iv and wlan.sa == 1c:4b:d6:69:cd:07’ -T fields -e wlan.wep.iv |sort -u|wc -l」的指令,就可以得到這題的答案囉,也就是14133個。

剛剛使用的tshark裡的各個參數解釋如下:

-r 讀檔名

-Y 等同於wireshark裡面下的過濾指令

wlan.sa == 設備的MAC address

-T fields : 輸出格式

-e 配合上面-T參數使用,表示要列出的欄位

sort是linux排序指令,-u參數代表unique,表示重複資料只算為一筆

wc是linux指令,用來計算字數, -l這個參數則是用來統計行數

第七題:What was the WEP key of Joe’s WAP?

這題太晚問惹,剛剛都已經用到密碼好多次了,答案就是「D0:E5:9E:B9:04」。

第八題:What were the administrative username and password of the targeted wireless access point?

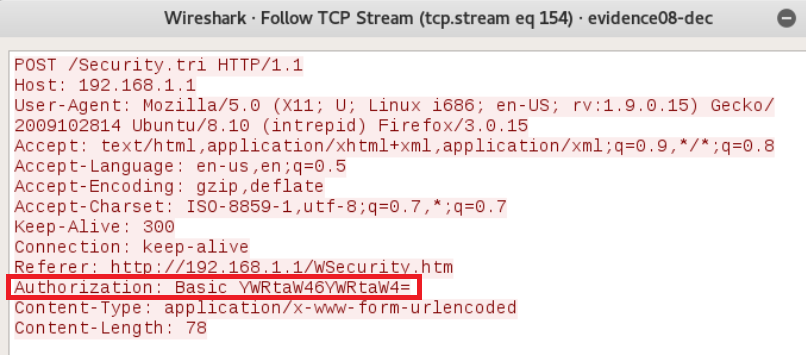

因為要連上網路才能傳遞資訊,所以password會出現在任何一個封包當中.因此我們只需要隨便找一個TCP封包,並按右鍵Follow>TCP Stream,就可以看到

Authorization:Basic YWRtaW46YWRtaW4= 這個字串,如下圖紅框處。

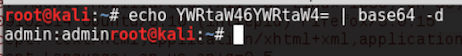

由於這串文字是用baser64加密過的文字,所以我們可以在kali linux的terminal中下「echo YWRtaW46YWRtaW4= |base64 –d」這個指令,就可以解碼出答案就是admin:admin,如下圖所示。

今天這題跟昨天的其實有蠻多重複用到的功能,也提供給大家參考囉。

不好意思,我想請問一下這個網站的題目是不是都沒有了

我上去看的時候都沒有看到題目和下載的地方

還有什麼網站有類似的練習呢?

謝謝