昨天介紹很多NSM ﹝Network Security Monitoring, 網路安全監控﹞的優點,但是世上沒有完美的技術,NSM也有其本身的限制與問題,今天就來談談NSM的問題和應對方案。

這應該是最多人第一個提的問題,而答案根據各國法律、各行業規範及各公司政策等等都會不同。就算在技術層面上NSM工具能收集各種不同資料,也需要這麼多豐富的資料來進行分析、偵測,但是若因為法令、法遵法規或政策等因素無法收集非常全面的資料,例如只能收集元資料metadata而不能收集全文full content,NSM平台提供的可見度便會下降,變成與ㄧ般的flow analysis無異。

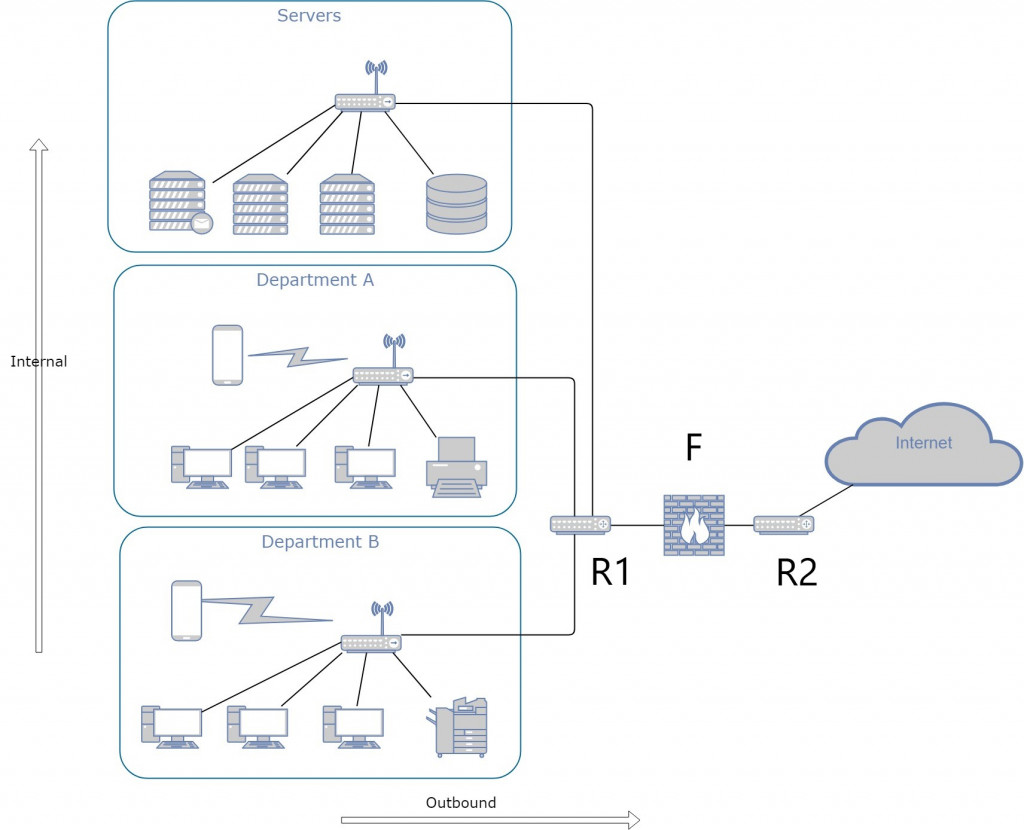

應對方法是改變sensor感應器的佈署,專一在最重要的Server區(或重要區域)進行網路安全監視收集完整資料;而其餘重要性較低的區域便只收集、分析metadata,不收集PCAP。

範例公司網路示意圖

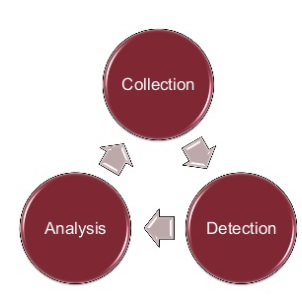

NSM不是萬靈丹,更不是買了/安裝好設備,建立baseline基線後,就可以擺在那裏讓他定期更新特徵碼運作,NSM只是提供所需的資料和平台工具,仍然需要由有經驗的人持續監控,主動分析、偵測。以下圖一般常見的資料處理週期為例:資料收集只是第一步驟,接下來偵測和分析都需要有經驗的分析師處理資料,否則資料收集來沒有處理分析只是佔硬碟空間。

來自網路截圖

最近看到一些廠商推出的類似方案結合AI人工智慧和Machine Learning機器學習,企圖自動化偵測與分析的步驟,在缺乏分析師的情況下,或許可以算是一種應對方案吧?

NSM平台本身需要分配足夠的運算資源如CPU、RAM、儲存空間等等,硬碟的存取速度也會影響效能(SSD的I/O當然比較快),而當監控的網路流量上升,需要處理的資料量增加,NSM平台必須要有足夠的資源應付,否則可能會被過大流量的封包淹沒;再者佈署每個Sensor感應器都要安排資源,需要管理、更新、維持運作。

應對方法是可以和SIEM﹝Security Information and Event Management,安全資訊和事件管理﹞平台料配合,以分析為主在NSM平台上處理即時的、當前最新的資訊;需要保存超過幾天或一個星期以上的資料轉到SIEM上保留紀錄。

網路流量一旦加密,能見度便會降低,如果是類似VPN網路流量,即使NSM截取封包,獲得的資料也有限。這是任何網路監控都會遭遇的挑戰。

在複雜的網路環境中,重複使用NAT(Network Address Translation,網路位址轉換),會使NSM無法看到真正的來源與目的地IP,進行分析時可能會遇到挑戰;雲端第一、行動至上的情況下,如果拿著筆電四處移動,有可能使用到NSM並沒有監控的網段,便看不到流量封包。

類似這兩種情況,Sensor感應器的佈署配置點就很重要,明天會繼續介紹喔

網路安全監控......真的是一個很吊詭的議題。

以前MSN當道時,我有位主管,叫我架設MSN監控軟體(就是有MSN訊息,經過公司網路時,全都錄的那種),他想要看看誰是內鬼或誰是駭客的內應...

結果...![]() ...

...

在理想面前的那位主管像個聖人,在現實面前的那位主管...變成了狗仔...orz

上線不到一天,我就偷偷的讓那軟體異常...什麼東西啊xd

在現實生活會有隱私或法律上考量,這也是為什麼UEBA方案會有不同部屬方式(提供不同能見度)。

有人覺得flow analysis優於NSM也是類似考量。只針對來源、目的地IP、通訊協定分析,故意不去收集PCAP 。

就是個能見度 VS 隱私 的議題

是啊...許多電影和漫畫,也是在討論相關的議題...很難