買房子會看地點選好地段,我們要進行NSM網路安全監控,無論是用TAP或SPAN什麼方法,也要仔細斟酌該從什麼地方著手收集資料。真實公司企業網路通常比較複雜,網路流量從起源的電腦主機經過層層Switch傳遞,原本的真實IP位址經過NAT網路位址轉換,等NSM平台收集流量時已經無法得到原本的真實IP位址,或者NSM感應器設置的地點網路流量已經被過濾,NSM的能見度便有所下降;網路流量從起點經過那些Switch,到達什麼地方都要考慮,否則我們可能錯失想要測錄的封包,無法得到分析所需的資料。今天我們從一個範例公司企業網路探討在那裡NSM網路安全監控概論,可以收集到什麼資料。

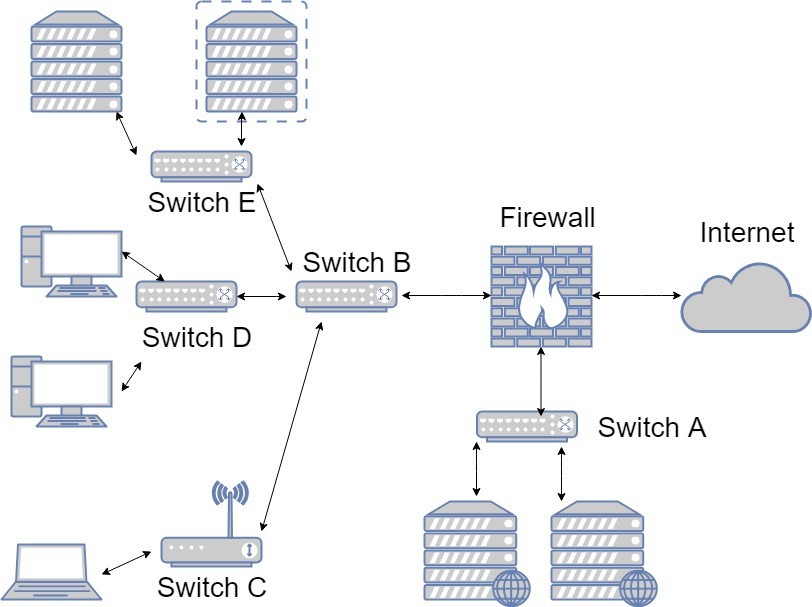

下圖為一個範例公司網路環境,有防火牆,有Switch A的DMZ伺服器區域;有主要的switch B,連接各個不同網段,有Switch E 的Server伺服器區域(裡面還有台ESXi主機)、Switch D的一般電腦主機區域、 Switch C可接筆電 的無線網路區域。NSM該從哪裡收集資料、會收集到什麼流量呢?

*範例公司網路環境示意圖

從防火牆前面開始網路安全監控會收集較多的流量,得到很多資訊,為什麼要從防火牆前面進行網路安全監控呢?因為防火牆會依照設定好的規則擋掉流量,而現在由於次世代防火牆Next Generation Firewall, NGFW 功能強大有IPS等等,一些Port Scan、exploit、brute force等等入侵嘗試多半會被擋掉,如果想要監控這些被防火牆擋掉的流量,對封包進行研究,光查看防火牆上的Log日誌是不夠的。雖然有些時候可以在防火牆上直接側錄PCAP,但這種設定會額外消耗防火牆運算資源,佔據額外儲存空間,通常是作為除錯、排除故障的手段,例如在觸發特定IPS規則時開始側錄PCAP,方便管理員研究PCAP來分辨IPS警示是否正確或誤判,這是特別情況下所做出的調整,而不應該側錄所有觸發IPS規則的網路流量或全部流量。防火牆還是乖乖盡責,不要耗費CPU做太多額外的網路流量側錄,把儲存空間留給log日誌,讓NSM設備來收集資料日後分析。

在防火牆前面收集資料的缺陷是無法得到防火牆之後的流量資訊,例如Switch D的一般電腦主機區域,經過Switch B要存取Switch A區域的DMZ主機,這類流量是看不到的;或者從Switch D 區電腦主機要連至Switch E 的Server伺服器區域存取資源,這樣內網間的流量在防火牆前的NSM感應器是收不到的。

將NSM監控設備佈署在Switch A區域的DMZ又如何?雖然防火牆會依據規則過濾來自外部的流量,但所有來自內網要存取Switch A區域的DMZ主機的流量,無論是來自Switch E 的Server伺服器區域、Switch D的一般電腦主機區域、 或Switch C可接筆電 的無線網路區域,皆會經過Switch A;來自外部存取DMZ主機的流量也會經過Switch A,所以在Switch A做SPAN或在這裡進行TAP可以收集所有DMZ的網路流量,而且在Switch A區域的DMZ主機彼此間透過Switch A進行的流量也會被掌握。

但是從Switch D 區電腦主機要連至Switch E 的Server伺服器區域存取資源,類似的內網間流量在這裡的NSM感應器也是收不到的。

未完,明天會繼續針對不同地點優劣分析。

防火牆消耗資源的問題,這個讓我很頭痛過...你說的對,在"防火牆前面收集資料的缺陷是無法得到防火牆之後的流量資訊",像DDoS進攻,防火牆就沒轍!

所以要憑自己的專業知識,彈性地佈署適合環境的工具。才不會被廠商騙錢(咦?)