昨天提到我們要以任務導向,而非工具導向來運用網路安全監控NSM,今天藉由一個範例資安事件,思考網路安全監控的應用。

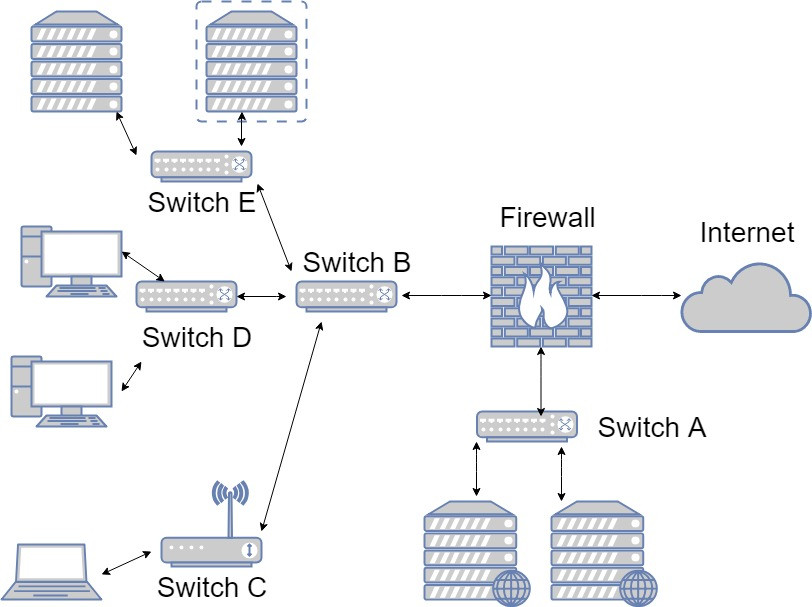

以下面範例公司網路示意圖為例:假設第一道防線的防火牆被突破,在D區有一台電腦PC1被入侵,接著從D區的電腦PC1往外聯絡C2 伺服器下載進一步攻擊指示,然後依據指示利用PowerShell橫向移動,入侵到含有重要資料的E區伺服器S1,竊取E區伺服器S1裡儲存的個資後,藉由網路管道外洩回傳給入侵者。

*範例公司網路示意圖

面對這樣的資安事件,一般大部分的反應會是:1.我們要構建更厲害的強防火牆,捉到惡意流量把它擋在牆外;2.買更厲害的防毒軟體,在D區電腦PC1端就把入侵行為消滅掉。

但是面對來自Fileless attac/non-malware attack的威脅,功能強大的防火牆也不一定能阻止;傳統防毒軟體很難在D區電腦PC1端偵測到Fileless Attack ,可參見文末的《Carbon Black: What Is a Non-Malware (or Fileless) Attack?》 一文。我們不妨換一個思維看看其他的方法:

1.入侵往往是一系列行為的總和,入侵者事前會進行偵查、試探,我們想研究所有incoming網路流量,藉此提升偵測率與準確度,從中找出入侵的蛛絲馬跡,提早發現D區電腦PC1被入侵。

方法:將NSM佈署在防火牆前面,進行偵測分析。

2.當D區的電腦PC1往外聯絡C2伺服器尋求下一步攻擊指示,如果我們提早發現,便可藉此判斷電腦PC1有被入侵的可能,阻止進一步危害。

方法:在內網例如B點進行網路安全監控,將監控流量和其他收集的資料比對分析, 配合其他資料例如已知的IOC(Indicator of Compromise)或接收的Threat Intelligence 資安威脅情資,判斷對外聯絡的流量是否為聯絡C2伺服器。

3.當D區電腦PC1橫向移動入侵到含有重要資料的伺服器S1,若能偵查到這個橫向移動的惡意行為,就可以阻止進一步存取資料。

方法:在E區伺服器S1裝設HIDS可以增加偵測的可能性,但是與其在E區每台伺服器安裝HIDS,以NSM監控這橫向移動的流量,尋找異常的PowerShell 或WMI執行,一旦發現便能回朔指令源頭,判斷PC1有被入侵的可能性。

4.當個資藉由網路管道外洩回傳給入侵者,希望能偵測到這個行為。

方法:以NSM監控流量,監看傳輸的檔案是否為事先判定的機密檔案;或者檢視檔案本身是否有個資。加以警示。(這部分要先克服加密流量的問題)

以上簡單提出幾個運用網路安全監控幫助偵測、分析的方法,明天繼續談NSM的操作。

Carbon Black: What Is a Non-Malware (or Fileless) Attack?

https://www.carbonblack.com/2017/02/10/non-malware-fileless-attack/