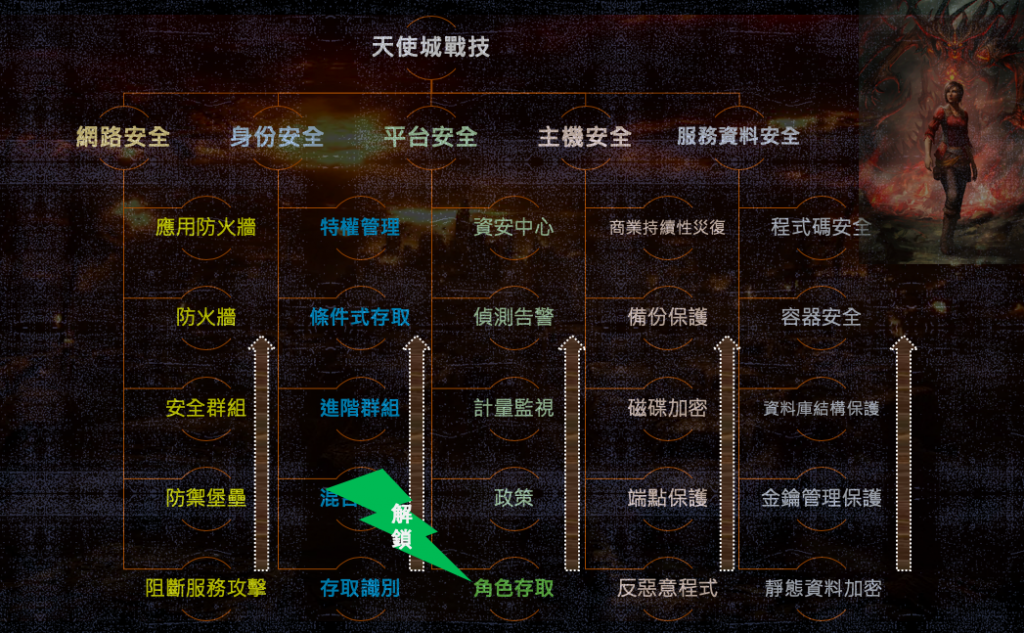

技能解封初始篇章-暴力黃袍加身(Azure Privileged Identity)

歷經魔神一步步利用各種手法裡應外合,誘惑天使城中眾將子民們讓我們受到網內互打的抨擊,瑪瑟爾決定要重整天使城中各個將士們的身心靈,無論是能擔大任的潛力新星又或是專職功能型天使各種天賦倍出,是該好好來重整一下天使城,讓每位天使都應該在各自最適的岡位上守護著家園子民也默默守護著人類,不讓魔神趁虛而入。重整權力的解析回到人類聽得懂的代名詞"角色為基礎的存取控制"小弟先簡述一下此服務究竟為何?

Role-based access control(RBAC)角色存取控制,是現今在資安領域廣為使用的一種存取控制機制,這不同於以往傳統強制對所以存取服務所有環境存取一律只有簡單的 On / Off 來對直接對使用者給予可能極大風險的權限,而是把權限依據任務角色來做給予。

RBAC 可以做什麼?

RBAC 最佳建議做法:

RBAC 可把組織角色權責最小化,僅給予作業服務標的本身所需的存取權限。除了一至兩組最高管理員外其餘接不授與他人 訂閱帳戶或資源本身無限大的存取權限,應該僅允許限制在特定範圍內執行特定動作。

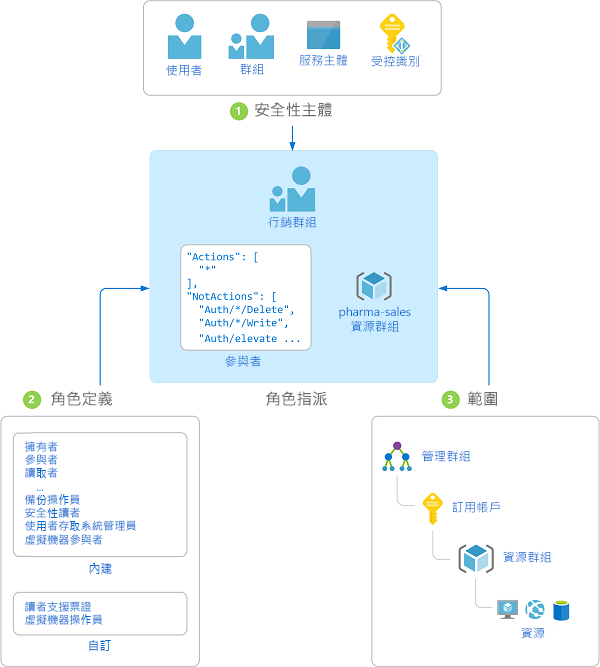

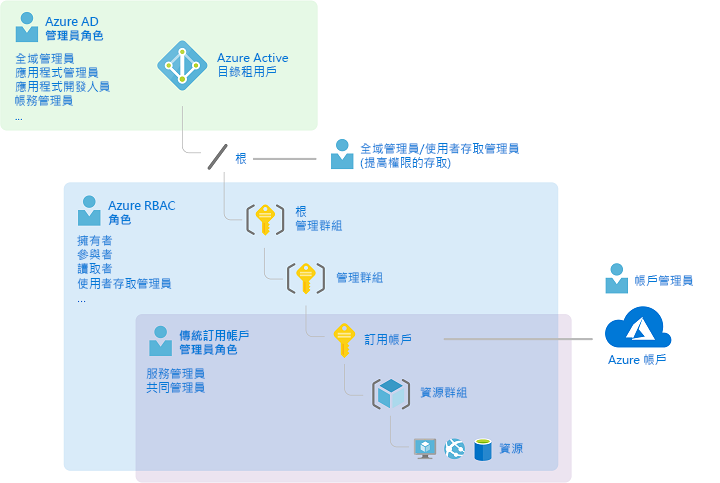

下圖所示,我們可以運用 RBAC 建立角色指派來控制資源存取。角色指派包含以下三項組成:

常用角色權限類型:

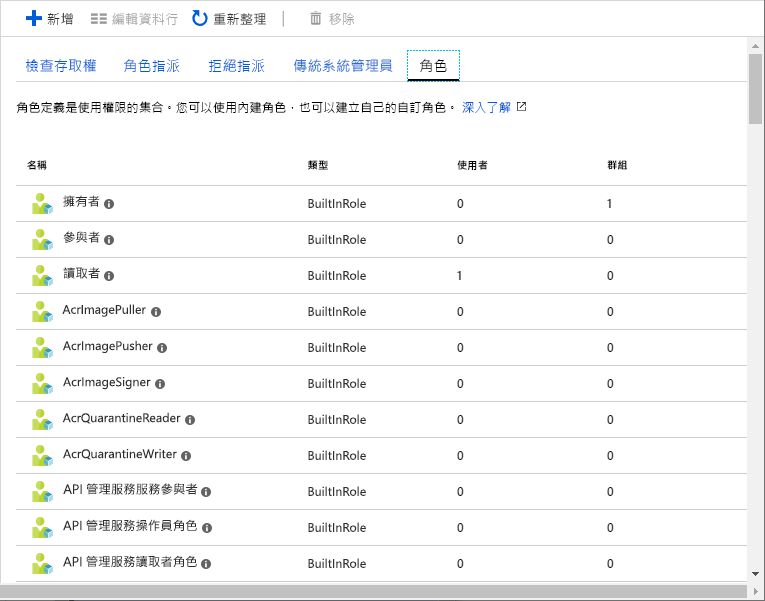

內建和自訂角色的實際清單檢視

Azure RBAC 功能並無授權問題,在 Azure 訂閱帳戶中可直接免費使用此功能。

進一步理解角色關聯性:

遠古時代...Azure 上市時,只能透過三種角色來管理資源,分別是:帳戶管理員(1員)、服務管理員(1員)和共同管理員(<=200員)。

經過演化...Azure 開始有了角色型存取控制(RBAC)的觀念。可供更精細的資源存取管理。RBAC 有內建非常多元的內建角色,這些角色都可在不同範圍進行指派並讓你自己來自訂角色。

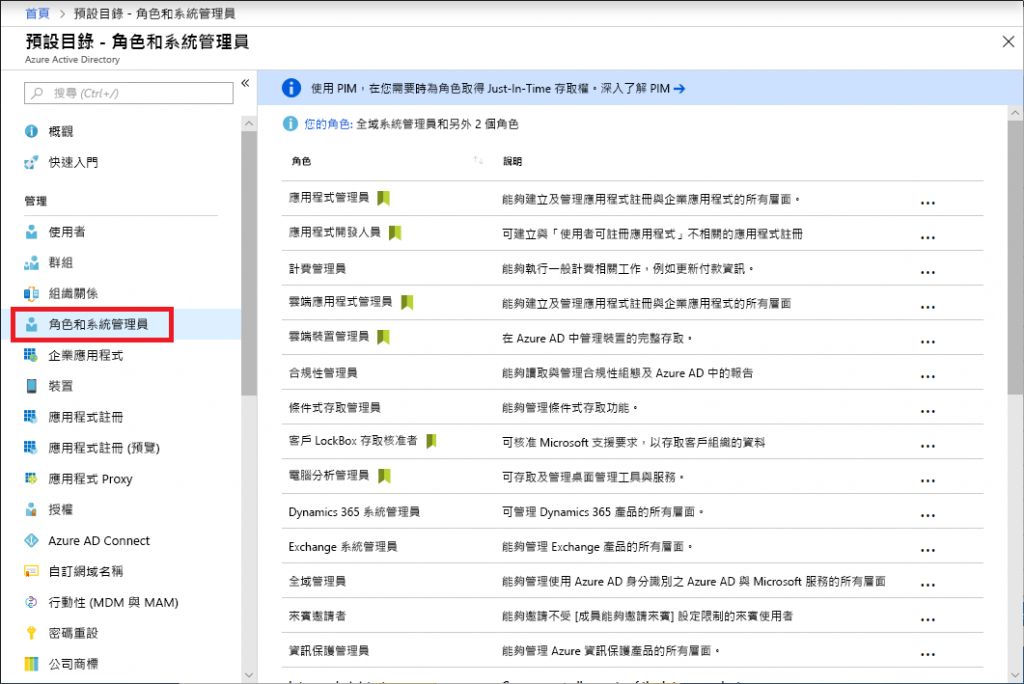

Azure AD 管理角色:

用來管理目錄中的 Azure AD 資源如:建立帳戶,編修使用者屬性、將系統管理角色指派給其他帳戶、重設使用者密碼、管理用戶授權及管理網域等非常多的進階功能包含前述篇章不知道的可透過以下傳送門回顧。

Azure AD 管理員角色的實際檢視清單

前述 AAD 篇章傳送門回顧

而光說不練怎麼行,實驗環境中會把持續關注的你/妳帶到小弟我的 wordpress.com Blog連結內容如下:

如果有興趣對您有幫助也請多多支持,歡迎給小弟建議或互相交流!