對於物聯網安全,IoT安全的議題,一般民眾可能不容易想像,其實在生活中周遭,只要是連網設備,都息息相關。

要讓大家認識到這樣的風險,我想最直觀的就是你家的監控攝影機可以被別人看到。

話說,日常商家設置監控設機影機之外,一般家庭也會為了安全,或是居家照護,買網路攝影機回來使用。但使用者幾乎都只關心自己能用就好,但多半不了解安裝攝影機也要注意的風險。例如,你在看你的監控畫面,殊不知別人也可以看你的監控畫面,或者,你家的監視器正在傳送封包攻擊別人。

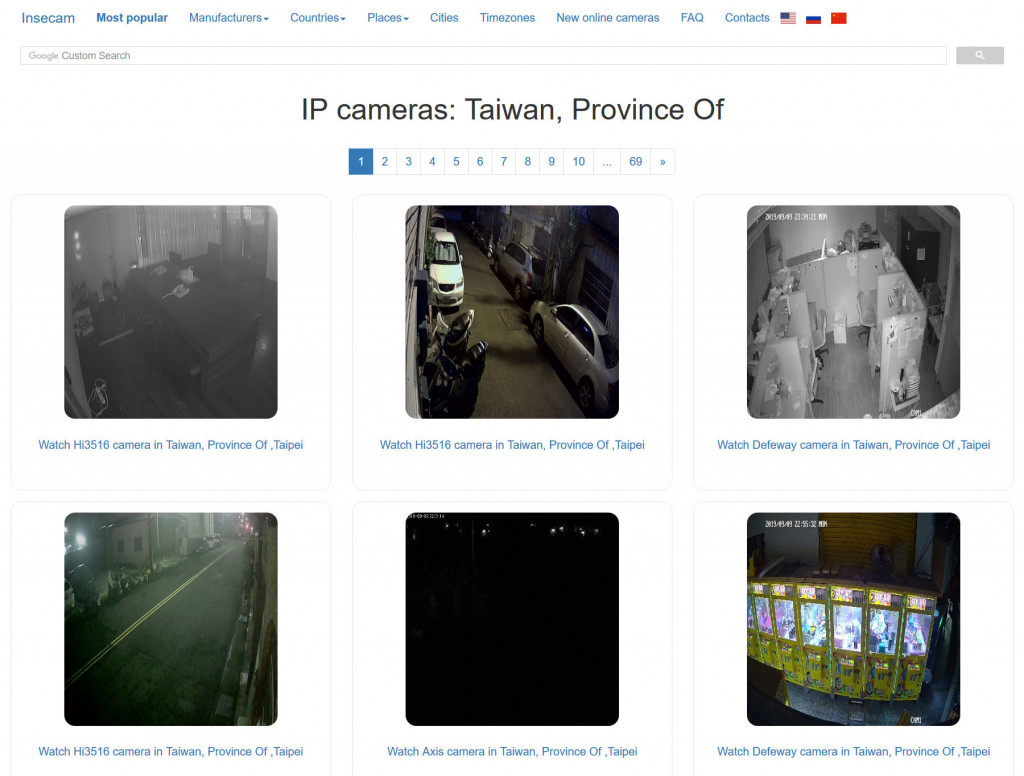

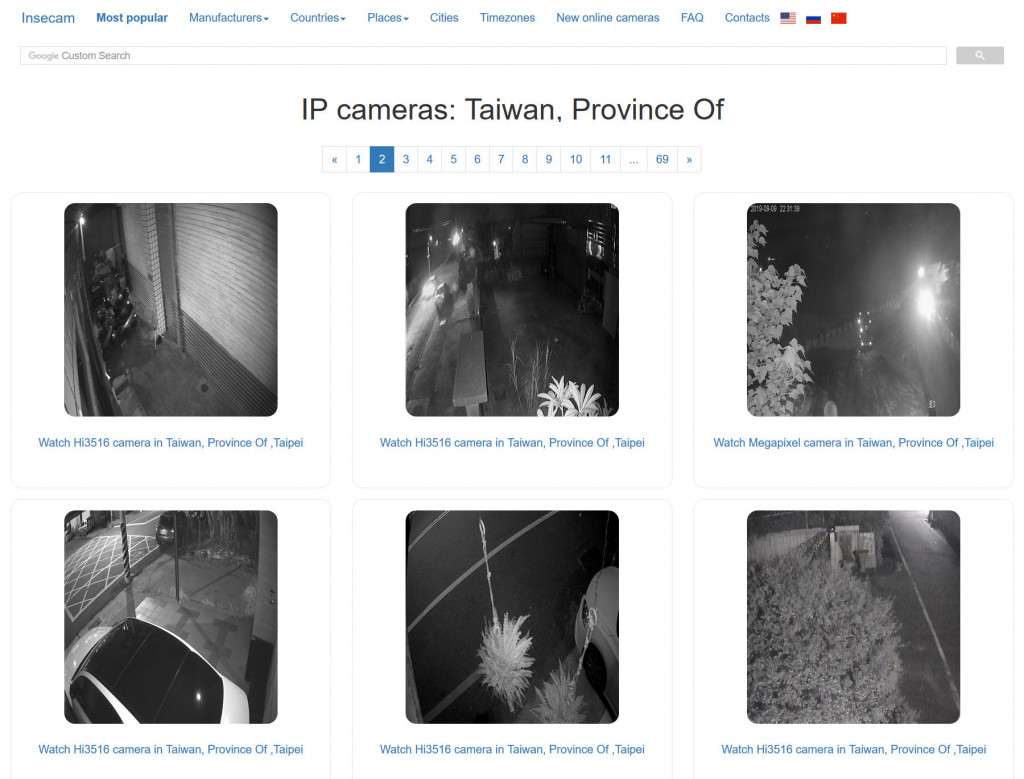

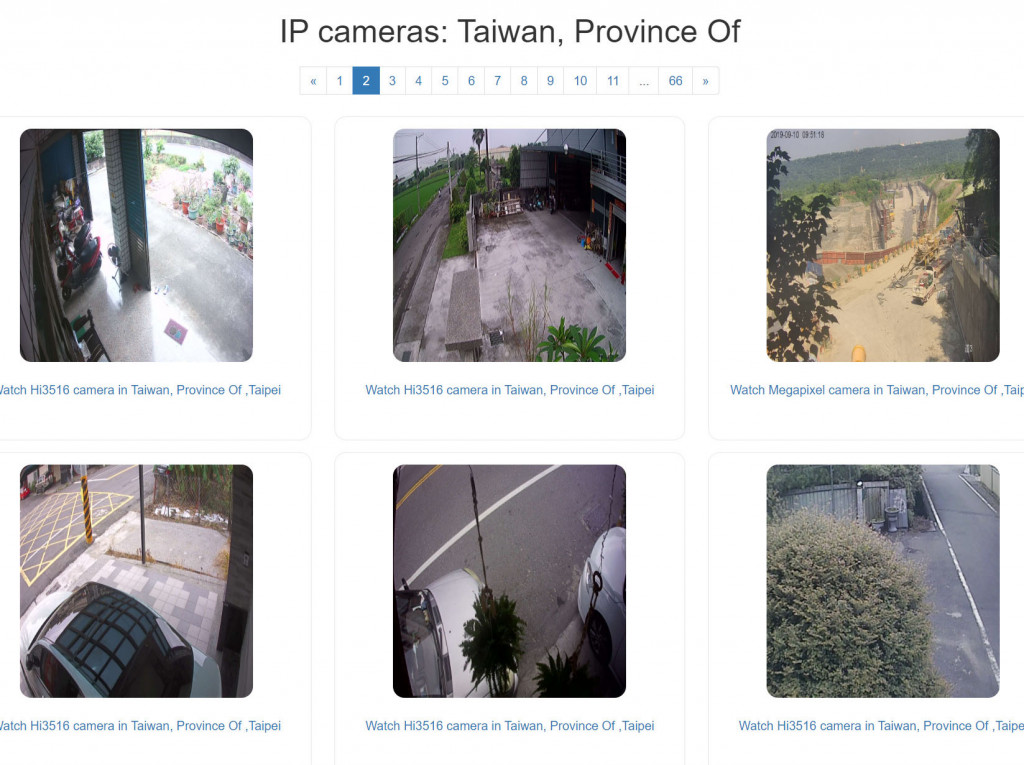

要讓大家意識到這樣的風險,就是實際看看他人監視器的樣子。例如,在《Insecam》這個網站上(網址是https://www.insecam.org ),就蒐集了很多網路上不設防的攝影機,而這個網站甚至依據攝影機的廠牌、架設地區、城市來進行分類。因此,我們也能看到臺灣他人的監視器現在畫面(https://www.insecam.org/en/bycountry/TW/?page=1 )。

不管黑夜白天,24小時都像楚門的世界一樣能夠觀賞

知道有這樣的風險後,為何會發生這樣的問題?相信是大家好奇的,首先,民眾對於電子產品的科技知識較不熟悉,通常看了說明書也就是能用就好。

因此,使用者自己可能沒有意識到,應該採取哪些保護措施?例如,登入系統的密碼僅使用預設,或是使用簡單的弱密碼。

再者,設備廠商通常為了民眾方便使用,過去也不會強制要求民眾修改密碼或只能設定高強度密碼。因為上述這些原因,駭客只要猜民眾沒有改密碼,或是使用像是123456等太簡單的密碼,駭客很容易就能使用原廠的預設密碼,或是簡單的暴力破解,登入並監看畫面。因此,一般也會看到許多企業IT媒體的新聞提及,不要使用預設密碼,使用高強度密碼,或是檢查連線紀錄,或是能夠對連線存取做限制之類。

除了自己的隱私可能被偷看光,民眾也該知道你的連網設備可能被他人濫用,進而攻擊別人。過去看駭客小說,大家應該都聽過「肉雞」一詞,就是被駭客劫持的電腦並形成殭屍網路,而監控攝影機這些其實也是被挾持的對象,像是近年知名的Mirai惡意程式,所形成的IoT殭屍網路,可以用來發動發動分散式阻斷服務(DDoS)攻擊,對一些網站服務發動攻擊。

簡單白話一點來說,就是駭客控制了很多運算裝置,監控攝影機本身也有晶片也連網,可以被控制來發送流量,而駭客控制了數十萬臺裝置,就能指揮來對一個網站服務攻擊,也就是同一時間大量裝置都上這個網站,讓網站塞車,造成網站服務中斷,導致一般使用者無法連上該網站。

對於使用者而言,監控攝影機正常運作,設備外觀又不會變,一般人也很難從外表看出設備是否被入侵利用。但這些隱私安全問題與殭屍網路與DDoS攻擊,也是一般民眾該認識的生活上資安風險。

p.s.工作開始更忙更忙了,也許沒法像之前一樣寫個大篇幅,但還是會挑戰下去*

駭客控制了數十萬臺裝置,就能指揮來對一個網站服務攻擊

如果控制的是電腦,使電腦不斷連結某個網站,做網站攻擊.

不太懂,監伺器的話,只是個設備,能回傳畫面回來給我們看,沒有IE不能連到網站,怎麼對網站攻擊呢?

細節部分是怎麼做的呢?

關於IP監視攝影機被用來發動DDoS攻擊,可參考下列資訊

https://blog.trendmicro.com.tw/?p=55413

典型感染過程

IP 監視攝影機遭駭的典型過程如下:

1.初次感染。駭客會先搜尋裝置是否開放了某些連接埠,如 Telnet、Secure Shell 以及 Universal Plug and Play (UPnP) 所使用的連接埠。接著,便利用裝置預設的帳號密碼來試圖登入裝置 (這就是 Mirai 的作法),或者攻擊尚未修補的系統漏洞 (這就是 Persirai 和 Reaper 的作法),進而掌控裝置。

2.幕後操縱。在掌控裝置之後,駭客就會下載一些惡意腳本或惡意程式到裝置上執行,讓裝置向幕後操縱 (C&C) 伺服器回報。接著,伺服器會發送指令給被入侵的 IP 攝影機來執行一些不法活動,例如:加密虛擬貨幣挖礦,或者利用 UDP 洪水攻擊對特定目標發動阻斷服務攻擊。

3.繁衍散布。視惡意程式而定,惡意程式可能會掃瞄網路上是否有可感染的裝置,然後利用相同手法將自己植入其他含有漏洞的裝置。此過程有可能自動執行 (例如一些具備蠕蟲能力的殭屍網路病毒) 或者由駭客手動從 C&C 伺服器下達指令。

![]()