從上一篇敘述中,我們了解了攻擊的多個面向,接下來要介紹幾個常見的方式並搭配工具進行實作。在滲透測試開始前,我們要先認清目標主機及服務,因此這些工具就可以被應用在以下情境:

Host Discovery - 在網路偵查時,最最最重要也是最最最需要先開始的步驟,就是減少「線上或是有興趣的目標主機清單」,因為去掃每一台主機的每個port實在是又慢又沒有必要。由於host discovery的需求太多樣化,NMAP提供了很廣泛的選項做為客製化掃描的技術,host discovery也被稱為ping scan,但又遠遠超出ICMP echo request 封包所能做的事。使用者可以透過 list scan、disabling ping或透過多種不同連接埠的組合 - TCP SYN / ACK,UDP,SCTP INIT和ICMP探測來跳過ping的步驟。探測的目的是為了取得那些處於上線狀態主機的回應(正在被使用的主機或是網路設備。)在許多的網路環境中,只有很小一部分的IP是處於使用狀態,這個通常是屬於私有網路(private address),例如 192.168.0.0/24 和 172.16.0.0/16 網段中的IP並不是每個都會被使用,而且分散在不同的區段中。

既然提到ping,那我們先看看ping下去之後,葫蘆裡到底賣什麼藥?

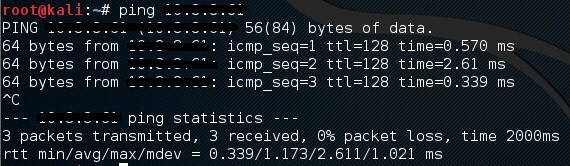

從 Kali 去 ping Windows 2012 的主機

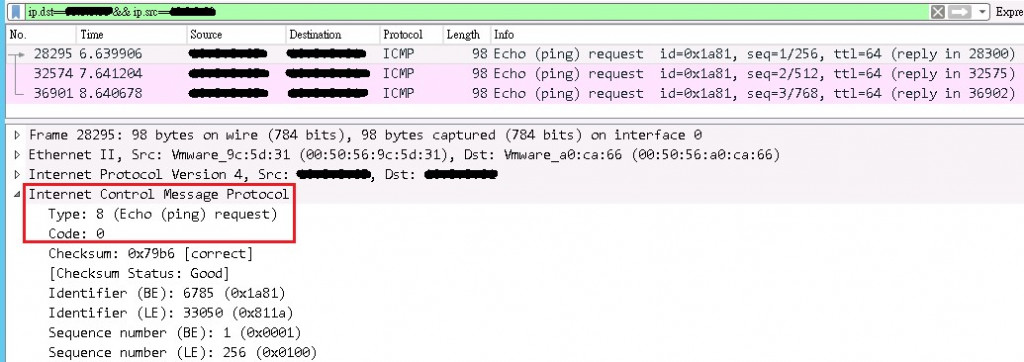

並在 Windows 2012 上面開啟 Wireshark觀看封包狀態

ip.dst==[目標IP] && ip.src==[來源位址]

看到 ICMP type 8 code 0 的訊息

以下幾個較常使用的 ICMP message 代碼列舉如下,大家可以試看看有什麼不同哦