透過郵件過濾系統減少病毒跟垃圾信威脅,已經是企業標準郵件服務架構,企業多半直接採購一般防垃圾閘道器 (Anti-Spam Gateway) 或郵件過濾設備 (Email Filtering Appliance),要能夠讓服務發揮作用,需要先確認電子郵件路由設定,而電子郵件收信主要依靠 DNS-MX 設定,來確認收信主機位置,郵件過濾主機的備援架構可以有以下幾種做法。

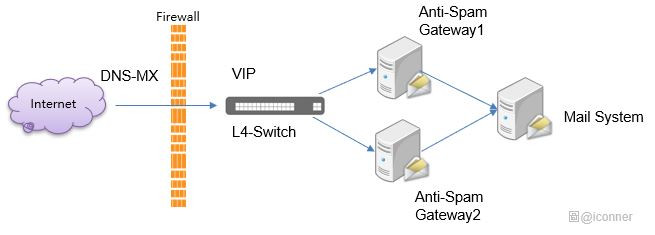

第一種是利用現有 L4-Switch 交換器設備,透過1組 Virtual IP address (VIP)設定,設定 DMS-MX 對外 IP 透過防火牆指定到 VIP,然後讓 L4-Switch 導 SMTP 服務給後端郵件過濾主機,郵件過濾主機完成收信檢查後,再各自導流量給後端郵件主機。

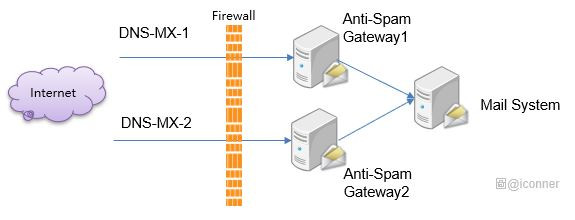

第二種做法可以用 DNS-MX 分流 (Round Robin) 的方式,設定兩筆 DNS-MX 紀錄,然後利用DNS-MX 權重的方式,平均導流量給兩台過濾主機。上述做法是以主機備援的概念設計架構,如果要考慮線路備援,那就要額外兩組j外部 IP 來設定 DNS-MX 後,透過上述架構進行規劃。

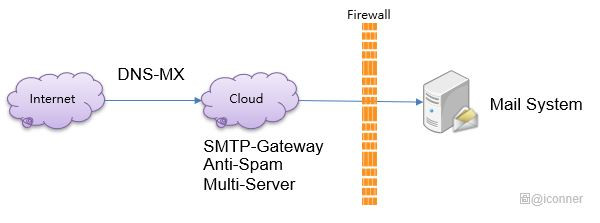

第三種作法是將收信服務改用雲端服務,一般稱 MX 代管或者 SMTP Cloud Gateway,設定 DNS-MX由雲端完成收信過濾後,再導流量到企業郵件主機,企業端需要做的是允許雲端主機與內部網路的連通。

第一種跟第二種架構上主要差異在於資源準備度跟控管,雖然有L4-Switch 不僅只用在 SMTP 服務其他服務也可以整合使用,但一台交換器也是需要考慮維運成本,如果再考慮線路備援,那整體成本就更高了,如果預算沒有太多,先做 DNS-MX 會比較快實現,後續有資源再考慮線路備援或搭 L4-Switch。

而透過第三種雲端服務來處理郵件收信過濾,對大多數企業已經不是陌生的議題,也是未來應用趨勢,隨選即用跟 7x24 運作是雲端服務的優點,對用戶而言只要選擇需要的服務,僅需處理政策設定,不用管理多系統安裝佈署、版本更新。尤其是面臨設備老舊汰換跟網路品質問題時,雲端服務就會一個優勢選擇。

反而是雲端服務是否安全問題,仍然是多數企業 IT 主管所擔心的,但因為收信原本就是歸類為「外部信件」相對「內部信或外寄信」的機敏程度較低,因此也不至於造成困擾,而且 IT 人力也能夠專注於資安政策規劃,減少維運成本的浪費。