平日都在專注客戶端所提供的弱點報告來做Lab驗證修補方式是否正確,忘了做公司設備的弱點檢查,一檢查還不少弱點只好趁假日一點一點慢慢修補。 (使用Nessus內建掃描結果報告)

弱點名稱:

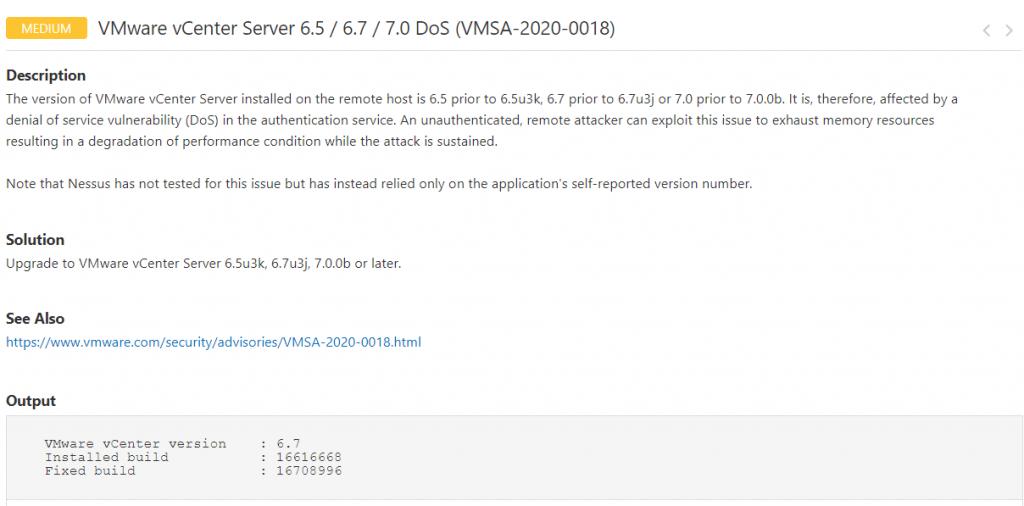

VMware vCenter Server 6.5 / 6.7 / 7.0 DoS (VMSA-2020-0018)

插件編號: 140040

風險程度: 中

風險原因:

主機上安裝的VMware vCenter Server版本是6.5u3k之前的6.5、6.7u3j之前的6.7或7.0.0b之前的7.0。因此,它受到身份驗證服務中拒絕服務漏洞(DoS)的影響。攻擊者可以利用此問題來耗盡記憶體資源,縱而持續攻擊導致降低整體效能狀況。

修補方式:

升級Vmware Vcenter Server版本。

弱點名稱:

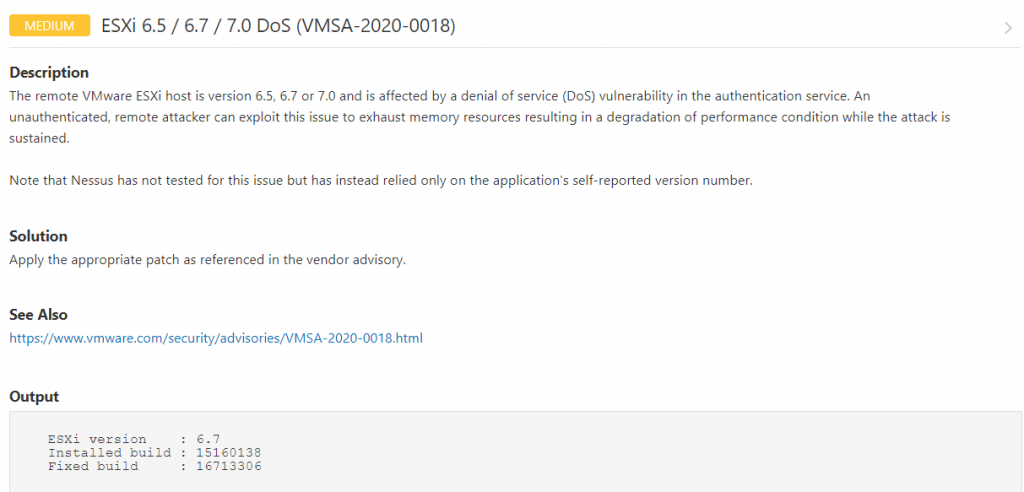

ESXi 6.5 / 6.7 / 7.0 DoS (VMSA-2020-0018)

插件編號: 140039

風險程度: 中

風險原因:

VMware ESXi主機的版本為6.5、6.7或7.0,並且受身份驗證服務中的拒絕服務(DoS)漏洞影響。攻擊者可以利用此問題來耗盡記憶體資源,縱而持續攻擊導致降低性能狀況。

修補方式:

升級 Vmware Esxi Host版本。

今天修補這樣就好了 放假日只想好好休息。 明天就要開始到客戶端上陣修補弱點了

感謝分享這麼 step by step 應用 nessus 的步驟,受益良多

因為不是 MIS 出身,所以作者提供這麼多圖參考讓非本科系的人覺得很容易了解