接獲客戶送來的弱點掃描報告後,開始進行限期30天的弱點處理,以下將列舉一些最優先處理的弱點。

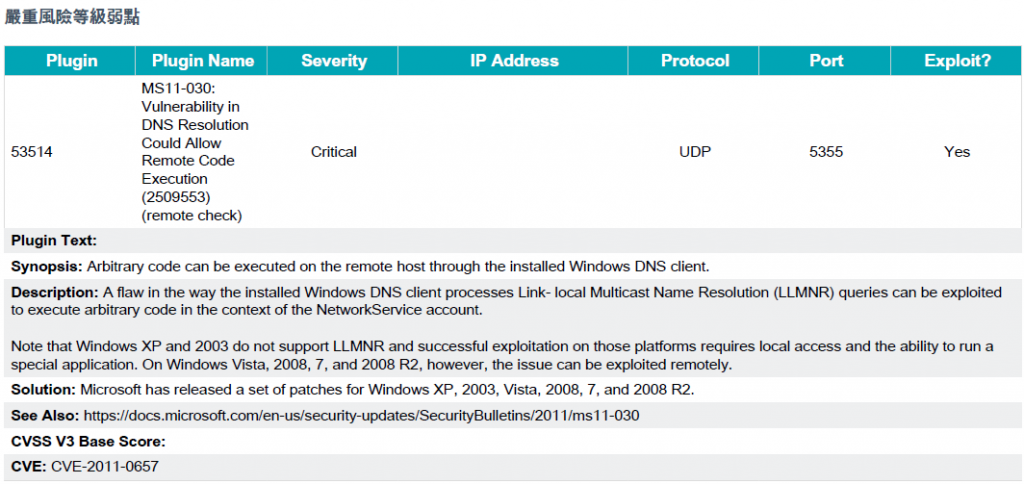

弱點名稱:

MS11-030: Vulnerability in DNS Resolution Could Allow Remote Code Execution (2509553) (remote check)

插件編號: 53514

風險程度: 嚴重

風險原因:Windows DNS 本地鏈路多播名稱解析漏洞 (LLMNR) ,攻擊者可以透過這個漏洞遠端攻擊目標電腦。

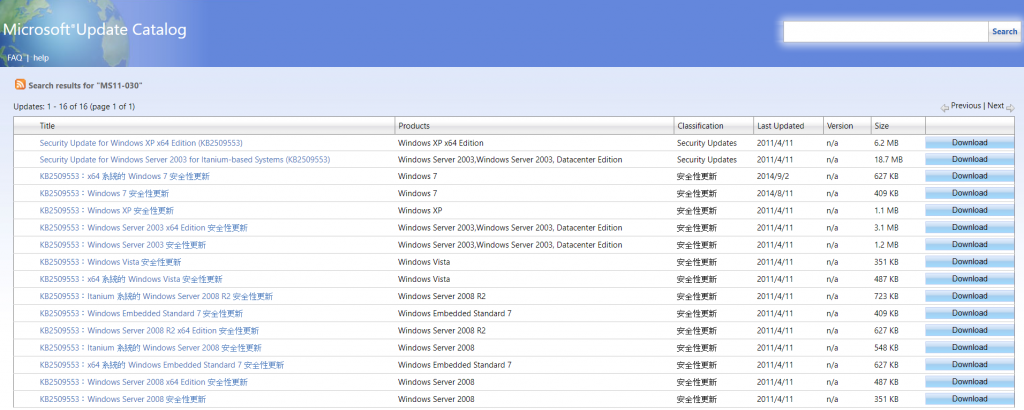

修補方法: 微軟現已提供修正檔修正該漏洞,需要到微軟Catalog並依照作業系統環境下載。

下載網址: https://www.catalog.update.microsoft.com/Home.aspx

關鍵字: MS11-030 或 KB2509553

修補完成之後重新啟動該弱點即可解除。

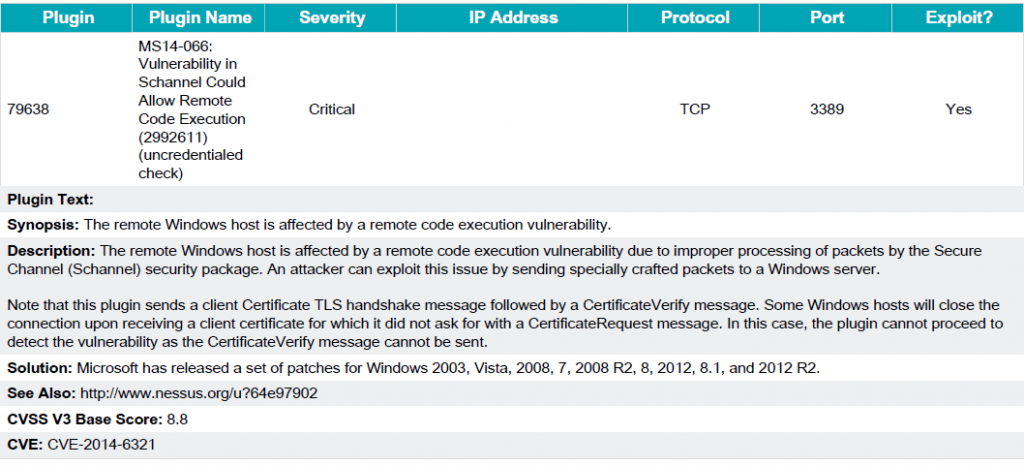

弱點名稱:

MS14-066: Vulnerability in Schannel Could Allow Remote Code Execution (2992611) (uncredentialed check)

插件編號: 79638

風險程度: 嚴重

風險原因:Schannel中的弱點可能會允許遠端執行程式碼。攻擊者可以通過將特製數據包發送到Windows服務器來利用此問題。

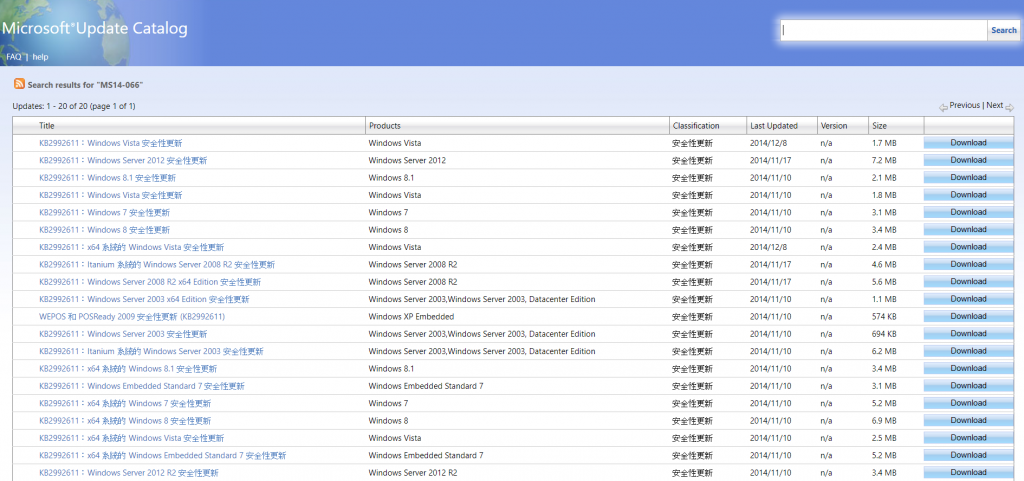

修補方法:微軟現已提供修正檔修正該漏洞,需要到微軟Catalog並依照作業系統環境下載。

下載網址同上一個弱點網址

關鍵字: MS14-066 或 KB2992611

修補完成之後重新啟動該弱點即可解除。

這些弱點雖然看似簡單,但實際上去修補的時候卻是狀況不斷,大多原因是機器沒做前置的修正檔導致更新不上去需要上前幾個修正檔才能上這支。

以上是今天到客戶端實戰修補第一天 之後的路還很長的呢,明天繼續其他弱點的修補。