談到企業郵件稽核 (Email Audit) 就會聯想到監控或內部控管等嚴肅的議題,實務上稽核不僅止於用內稽內控的用途,觀察有許多企業也將稽核應用在教育訓練上,例如觀察新人對外郵件的溝通是否依照公司規範,或者落實公司對外的業務政策,例如外寄都必須附上產品型錄。

當然也包含了機密不外洩 (DLP) 的需求,只要帶有個資或業務相關敏感性資料,對外寄信就要加密傳送。最後是防止誤寄,設定對外寄信不允許寄給競爭對手網域或者免費網域等應用,為了達成上述的應用情境,郵件稽核就會是個好用的系統工具,從流程來看郵件稽核,就會圍繞在範圍 (Scope)、政策 (Policy)、審核 (Audit)、處置 (Action) 等四個面向。

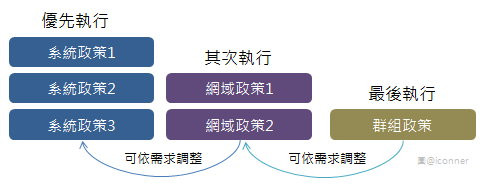

範圍指的是要檢查的層級,如果把公司組織當成系統來看,可以區分成全系統 (System)、網域(Domain)、群組(Group)等三個層級,每個層級可以設定需要的稽核政策,政策相互抵觸時,以全系統政策為優先,其次網域、最後群組。但稽核政策也有彈性,也可以針對需求調整政策優先度,例如指定的一條網域政策,可優先於系統政策。每個政策可以再細分稽核規則 (rule),規則的支援度,則視不同品牌的技術而定。例如個資攔截能力,因為個資類型不僅只有中文,英文的個資外洩,也是不符合法規規範,因此也有廠商的稽核系統支援「英譯姓名、住址」來符合不同企業的需求。

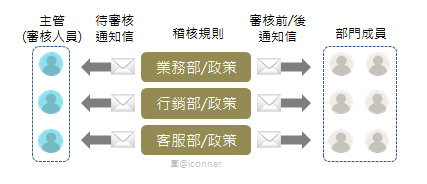

審核流程包含通知與註解,企業完成稽核政策的佈署後,可以針對攔截到的信件通知對應的審核人員 (ex.部門主管),為了能夠正確的將通知信遞送,因此稽核系統必須可以配合組織階層的上下關係,不論是透過 LDAP/AD 或 HR 系統整合,產生正確的組織或群組樹狀結構 (Tree structure),再根據樹狀結構上不同群組的管理者,指定為審核人員。如此稽核系統就能結合階層,正確辨識稽核規則的所在位置、優先順序以及需要通知的對象。

審核通知信區分寄給審核人員或內部員工,審核人員收到通知信後,可以從中瀏覽該信件被攔截的規則資訊,審核人員並可以針對該信件進行稽核註解,後續進行放行留紀錄、直接退信或加密外寄等處置作法。對於內部員工 (寄件人) 則需要通知已被稽核系統攔截的訊息 (ex. reject by policy),避免員工誤以為發信成功,但實際上該信件仍在審核中。如果該信件放行或進行加密處理也可以通知員工該信件已被處理

稽核政策與規則的設計上,雖然必須以公司或資訊安全要求的政策規則為主,例如只要郵件含有個資或帶有加密檔案就必須攔截的規則,以個資攔截規則為例,雖然法規上是以達成團體訴訟至少外洩達 20筆以上,而且個資的認定以可辨識個人為主,因此至少要有2類或3類以上個資類型 (ex.身分證字號、姓名、電話)才算是個資外洩,但有些企業對個資認定相對嚴格,例如認為1筆個資型態 (ex.電話或姓名) 也算是外洩,也會列在攔截規則,因此系統就會較高的機率將一般正常信也列為是敏感資料,就會造成過多了審核信件要處理。

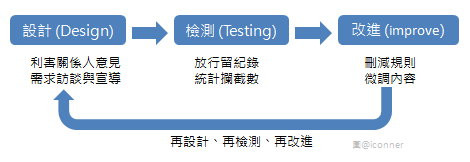

為了更貼近實際工作情境,避免規則過於敏感而產生不必要的審核信件成為工作干擾,因此導入稽核政策的流程會採取「設計 (Design)、檢測 (Testing)、改進(improve)」。設計階段蒐集利害關係人 (ex. )的意見後,將所有想要攔截的規則全數設定在系統上,接下來進入檢測驗證階段,規則僅做記錄不做任何攔截,來驗證規則的有效性,之後進入改進調整,微調規則內容或數量,以符合實際情境。然後再設計、再檢測、再改進,至少 3-4 個循環之後,就可以評估評估列為正式上線的稽核規則。

企業確認完稽核流程與政策導入後,接下來就是進行觀察期,觀察期是組織規模跟屬性而有不同差異。短則1-2週,長則1-2月不等。觀察期要做的就是 Debug 或者說抓漏,看有無上線沒有考慮到的情境,再做稽核流程或政策的微調。我們可以發現,企業要導入稽核並不是買一套稽核系統,設定好政策規則就算專案完成,而是必須經過政策宣導、需求規劃,驗證並改善。遵循品質管理要求的PDCA(Plan-Do-Check-Act的簡稱)循環。因此關鍵因素除了企業 IT 或資安人員能夠清楚組織的稽核需求,同時廠商(或顧問公司) 在技術或專業領域上的合作與經驗分享,才能讓郵件稽核完成導入與發揮效益。