連假第二天 繼續利用一點空檔時間來修補一些公司設備及系統弱點。今天來修補公司的伺服器主機。

弱點名稱:

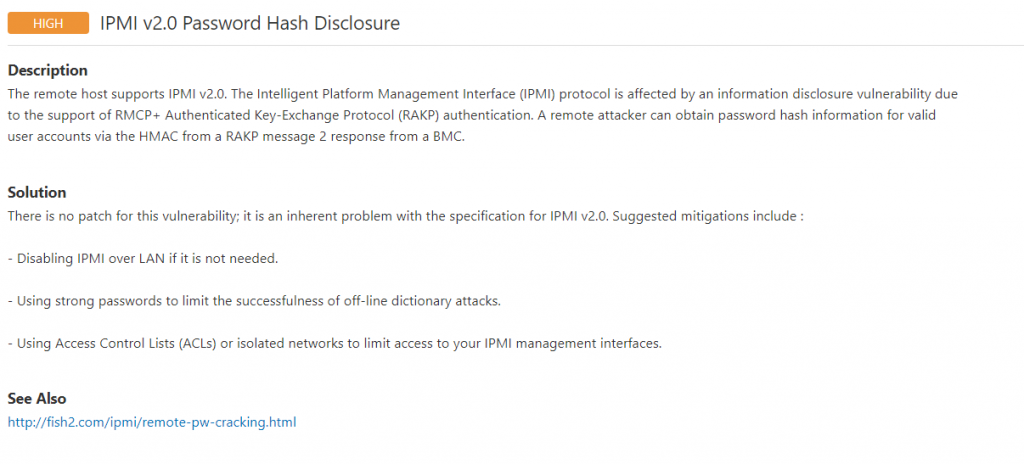

IPMI v2.0 Password Hash Disclosure

插件編號: 80101

風險程度: 高

風險原因:

主機支援IPMI v2.0。由於支援RMCP +身份驗證密鑰交換協議(RAKP)身份驗證,智慧平台管理接口(IPMI)協議受信息洩露漏洞的影響。

攻擊者可以通過HMAC從BMC發出的RAKP消息回應中獲取有效用戶帳戶的密碼Hash信息。

修補方式:

沒有針對此漏洞的補丁,這是IPMI v2.0規範固有的問題。

建議作法: (SUN Server)

公司使用的伺服器主機 SUN比較多,但也很久沒更新。

一檢查下來除了在客戶端遇到的弱點差不多之外也發現到管理者的密碼是原廠預設值。

今天弱點修補就到這 繼續準備下一攤烤肉。![]()