今天內容跟我原本預期的,出入滿多QQ

因為先前有買一的書,叫「黑客大揭秘 近源滲透測試」,

本來打算連假期間,看完這本書,從這本書裡面找靈感來去寫,

不過我回家鄉,忘了帶到這本書,所以有點可惜XDD

關於無線的部分,我也是不算熟,因為實務上真的很少碰,

可是實際上在我的學經歷當中,先前要轉職到資訊領域時,

其實有看了清大開放式課程,有一門裡面說了很多與無線網路相關的,

後來看一些網路影片還有上ECSA的課程時,也是不少與無線相關的知識,

但是平常都不會用到,所以都忘光光了哈哈,反正有需要再去惡補惹。

今天雖然是無線網路篇,但主要都還是focus在Wifi部分~

照慣例,每篇文章都會附上第一篇的文章,讓大家了解一下這系列文章說明

https://ithelp.ithome.com.tw/articles/10264252

可以監聽封包、分析流量、Spoofing攻擊、中間人攻擊、封包重送、DoS攻擊等等...

機制在設計上就有缺陷,WEP加密是透過RC4加密法,金鑰固定不變,而演算法中的IV值則僅有24位元。

參考這一篇

https://www.ithome.com.tw/tech/96290

重開機使用者或是AP裝置,或者是可以利用傳送(廣播)解除驗證封包讓無線客戶端斷重新連線。

WIDS是無線入侵檢測系統;而WIPS是無線入侵防禦系統。WIPS可以防止未經授權的存取,或是中間人攻擊、阻斷服務、MAC Spoofing等針對無線網路的攻擊。WIDS則是進行檢測分析。

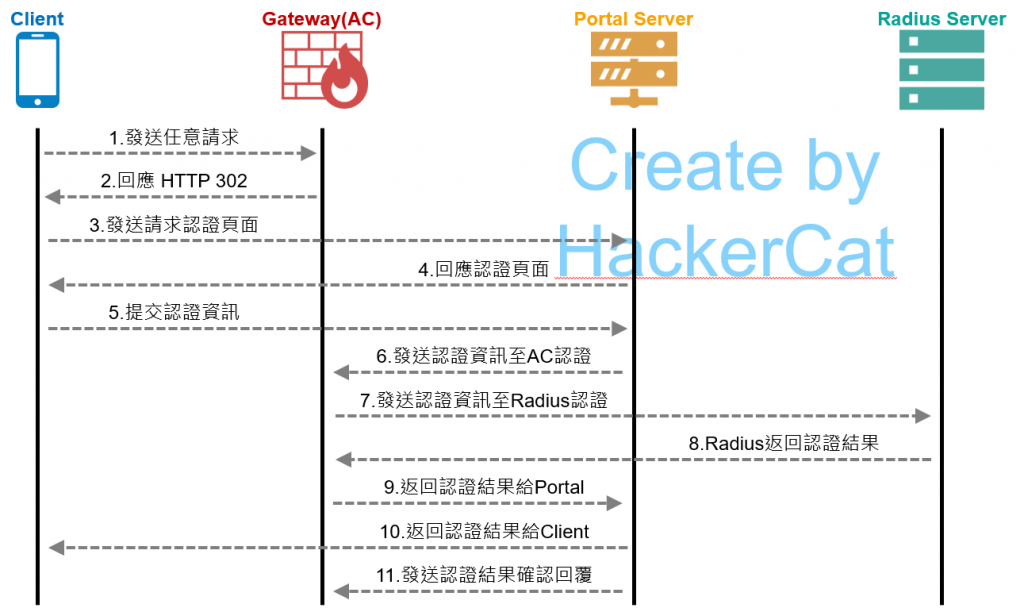

首先整個過程會包含下列四個角色(或是說實體)

Client 要上網的使用者: Client

接入的控制器 NAC: Gateway(AC)

Web Portal 伺服器: Portal Server

Radius 伺服器 : Radius Server

假設下列的一個情景,一個使用者(Client)要利用手機連上無線網路。NAC為WLAN的控制器(NAC)。而AP(Access Point)負責完成L2認證,例如WPA/WPA2等,這邊不討論。Web Portal則是在L2認證完成之後,使用者取得IP位置之後開始的。

整個上網的認證流程如下圖

1.使用者Client訪問任意的網站,請求發送至Gateway

2.請求至Gateway時,經AC(Access Controller)判斷該使用者未完成認證,無法上網。發送HTTP 302的回應給Client,要求轉址到Portal Server的URL進行認證

3.Client收到HTTP 302回應,再次發送一個請求至Portal Server的URL

4.Portal Server回應認證頁面給Client

5.Client於認證頁面,填入認證資訊如帳號、密碼等,提交請求至Portal Server

6.Portal Server取得認證資訊後,將認證資訊發送給Gateway

7.Gateway將接受到的認證資訊發送到Radius Server進行驗證(Access-Request)

8.Radius Server驗證完成後,回應認證結果給Gateway(Access-Accept/Access-Reject)

9.Gateway將認證結果回應給Portal Server

10.Portal Server將認證結果通知回應給Client

11.Portal Server向Gateway發送確認收到認證結果的回覆

好啦XD 這回答可能跟我想簡單口頭回答的想法有出入,

這個是因為之前有做案子,遇到這個東西,自己整理的筆記。

有,拿來測試破解WEP Wifi密碼。

關於Aircrack-ng,個人覺得應該算是最知名之一的無線滲透工具,

所以如果要接觸無線滲透領域,稍微有碰過Aircrack-ng應該會是有加分的。

可以用airodump-ng擷取傳輸中的封包。

有陣子我有玩過wifi pumpkin,好像還有其他的,但我忘了XDD

FragAttacks漏洞

https://www.fragattacks.com/

最後提一下,今天內容都很淺,沒技術深度,

如果要研究無線網路完技術,對於協定的封包格式還有機制都可以研究看看,

網路上或是許多書,其實都有教學跟介紹喔!

若有要補充也都歡迎留言

Client 要上網的使用者: Client

接入的控制器 NAC: Gateway(AC)

Web Portal 伺服器: Portal Server

Radius 伺服器 : Radius Server

據我的經驗,也可以Portal Server 是NAC,並不一定要在AC上;有些設備甚至AC+NAC+Portal一起。

更複雜一點的面試問題,會問訪客如何使用portal註冊一組具時效性(24小時)的Guest帳密,這種情境很多公司會用到,如果他們剛好想這麼做而能展示出自己熟悉這一塊流程/技術,就可以加分了:)

對耶! 實際上我在查資料與實務做測試,也是發現有許多都是把服務綁在同一個設備。不過理論上在同設備或是不同設備,認證流程應該是同樣的吧(我也不確定?)

感謝分享!!!

關於這個問題我後來思考了一下也找了些資料,以下兩篇文章應該有助於釐清。

《Configuring IEEE 802.1X Port-Based Authentication》

這是不考慮所謂Portal Server的情況

https://www.cisco.com/c/en/us/td/docs/ios-xml/ios/sec_usr_8021x/configuration/xe-3se/3850/sec-user-8021x-xe-3se-3850-book/config-ieee-802x-pba.html

《ISE Secure Wired Access Prescriptive Deployment Guide》

https://community.cisco.com/t5/security-documents/ise-secure-wired-access-prescriptive-deployment-guide/ta-p/3641515

這是運用Cisco ISE,裡面提到Web Authentication:"Web authentications are typically used to onboard guest users for internet access. Cisco platforms provide a couple of options, Local Web Authentication (LWA) and Central Web Authentication (CWA). In the former, web pages are hosted in network devices such as a switch or a wireless LAN controller, and in the latter, all web portals are hosted centrally on ISE. CWA, which is the preferred method, is typically a MAB session with URL-redirect authorization on the switch port. Until the corresponding endpoint is authenticated successfully, web traffic from the endpoint is redirected to ISE via a login portal for end users to enter their credentials. Upon successful authentication, ISE initiates a Change-of-Authorization (CoA) to permit additional access." 這部分就是在描述Cisco ISE的兩種情況:LWA是從gateway(AC)給Portal;CWA是從Cisco ISE給Portal。所以流程會不一樣,這也是

回到面試的部分:我覺得還是回歸802.1X的基本流程,專注形容supplicant, authenitcator, authenticator server三個之間的流程比較保險 :)