《前言》

日勝生在股東會年報上揭露的部分,大致上都與一般公司的模板差不多,就參考價值而言,並不算太高。然而,因為110年度該公司有發生資安事件,因此,將其列入股東會年報案例分享之內,並做以下的探討。

我們先簡單的看過兩項揭露的狀況:(筆者覺得重要的部分)

(一)敘明資通安全風險管理架構、資通安全政策、具體管理方案及投入資通安全管理之資源等。

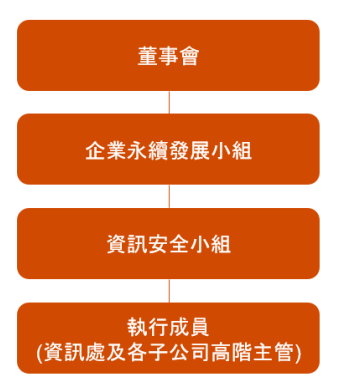

(一)資通安全組織架構

設立「資訊安全小組」,隸屬企業永續發展小組管轄下, 由資訊處及各子公司高階主管組成,統籌資訊安全及保護等相關政策之制定、 執行、風險管理與遵循度查核,並定期向董事會及審計委員會彙報資安管理成 效、資安相關議題及運作情形,而審計委員會就其執行成果提出建議,並提報董事會。

(二)資通安全政策與運作:

1.資訊安全政策

資訊安全組織為有效落實資安管理,每季依據規畫、執行、查核與行動(PDCA)等階段的管理循環機制,檢視資訊安全政策適用性與保護措施。

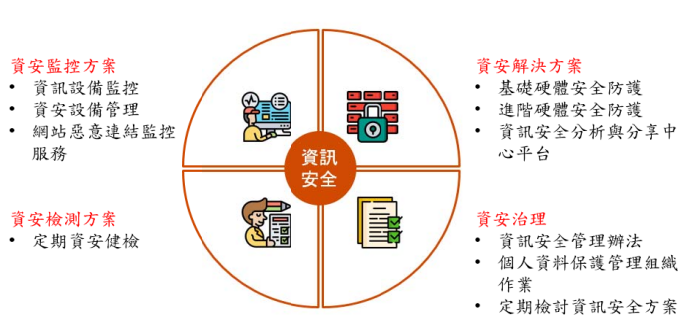

2.資訊安全運作

3.具體管理方案

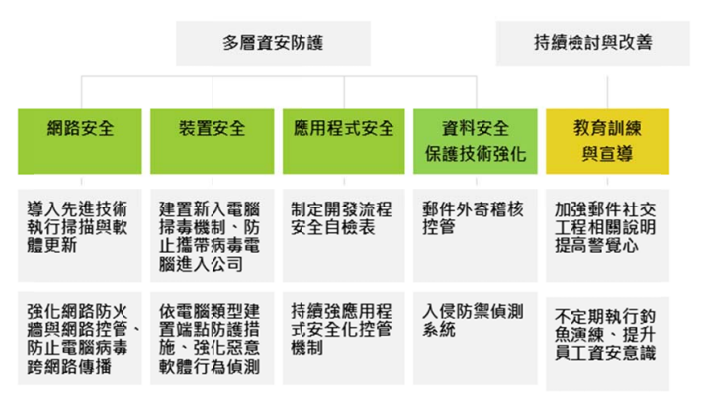

(二)資通安全風險與因應措施

公司透過三個面向因應之:

(1) 「教育面」。

(2) 「制度面」。

(3) 「技術面」

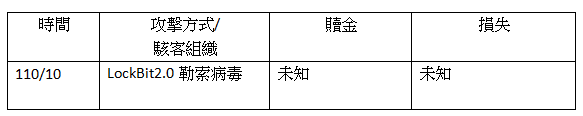

(二)列明最近年度及截至年報刊印日止,因重大資通安全事件所遭受之損失、可能影響及因應措施,如無法合理估計者,應說明其無法合理估計之事實。

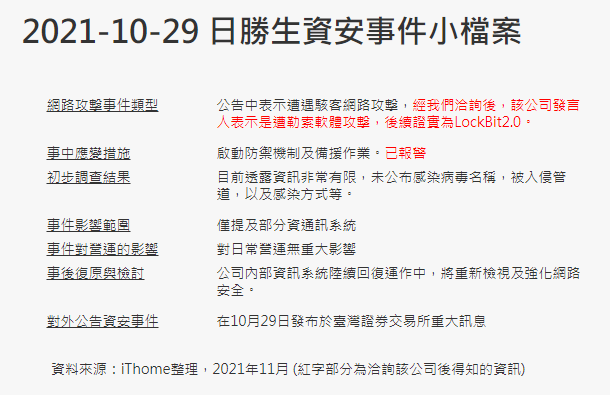

我們依照日勝生年報重大資通安全事件所揭露,並從新聞上資料,整理如下:

公司於民國 110 年 10 月受到電腦病毒感染,影響部分電腦系統,以致 相關資料與服務亦受波及。該次病毒感染的原因為外部駭客植入勒索軟體,公司網路防火牆亦未能有效地防止病毒擴散。本公司已即時採取因應措施, 例如強化網路防火牆(?)與網路控管以防止電腦病毒跨辦公室擴散、進一步改進公司惡意軟體防護、額外編列適當的預算、強化資訊技術安全及資料備份等多項措施,都是為了加強資訊安全;但因網路世界的蓬勃發展,誰也無法保證 公司能完全免於惡意軟體的攻擊。

《攻擊事件簡述》:

根據iThome的追蹤結果如下:

(引用自iThome:https://www.ithome.com.tw/news/147592 )

LockBit是目前其中最成功的勒索軟體即服務(Ransomware-as-a-Service;RaaS)之一,LockBit在2021年6月推出升級版 LockBit 2.0 以來,承諾通過名為StealBit的新工具提供市場上最快的數據上傳速度,該工具還支援實時壓縮和拖放功能,對安全工具保持隱藏。根據 LockBit 的承諾,它可以在不到 20 分鐘的時間內從受感染的系統下載 100 GB 的數據,攻擊的企業數量比以往更多。8月初,BleepingComputer曾報導,LockBit2.0積極招募目標企業的內鬼,幫助他們入侵和加密企業的網路,並會以百萬美元作為報酬。LockBit2.0能利用 Active Directory (AD) 的群組原則,自動將 Windows 網域內所有裝置加密,使攻擊更加有效,之後LockBit 2.0還在其工具包中增加了一個針對 VMware ESXi虛擬化系統中的Linux加密器。美國FBI(聯邦調查局)在2022年2月針對LockBit發布了CU-000162-MW的Flash Alert警報,提供了與 LockBit 勒索軟體攻擊相關的技術細節和入侵指標。FBI 建議網絡安全人員要求使用強密碼、多因素身份驗證和更新軟件等,以降低 LockBit 2.0 勒索軟件的危害風險。

(引用自:https://blog.billows.com.tw/?p=1923 )

《分析》:

筆者在google上搜索了LockBit的實戰文章,在Mobile 1上面看到這篇文章,筆者覺得應該要分享出來:

公司被lockbit2.0攻擊加密的心得分享

https://www.mobile01.com/topicdetail.php?f=508&t=6623232 ,

筆者覺得這種實戰經驗才是最重要的,尤其在文章後面這位kc1025a的樓主寫了這段結論:

某安控專家來談時說他接手過很多駭客入侵的案子,這些大型跨國企業、金控銀行和政府等單位每年都花了幾百幾千上億的資安維護成本卻依然不時傳出被駭,你們打算花多少?也就是說跟駭客的戰爭不管你花多少錢買盾,它們都可以用很低的成本利用工具找到你盾上的縫隙,除非你每年都花費極高額的代價來維持你的盾,不然就真的只是你們公司有沒有被選上或難易度高不高讓比較低階一點的主動打退堂鼓。所以我個人頃向我們這種中小企業把公司資源投資在備份還原能力才是比較高的CP值。

這點深有同感,筆者在工作上,每次詢問資訊部門對於資安有甚麼認知與做法,然後得到了這種答案:錢花下去就對了!

我們看這些股東會年報上面,每篇都寫了很多,但是,大部分也都只是政策性的宣示而已,到了明年會有更多資通安全的進度嗎? 我們也無法得知,但是,別忘了,我們企業始終不知道漏洞在哪裡?以及事件解決方式? 即使是外包給外部資安公司,也不知道有沒有出具相關報告,或者公告在重訊(重大訊息)上面,總之,船過水無痕,大家沒事就好。

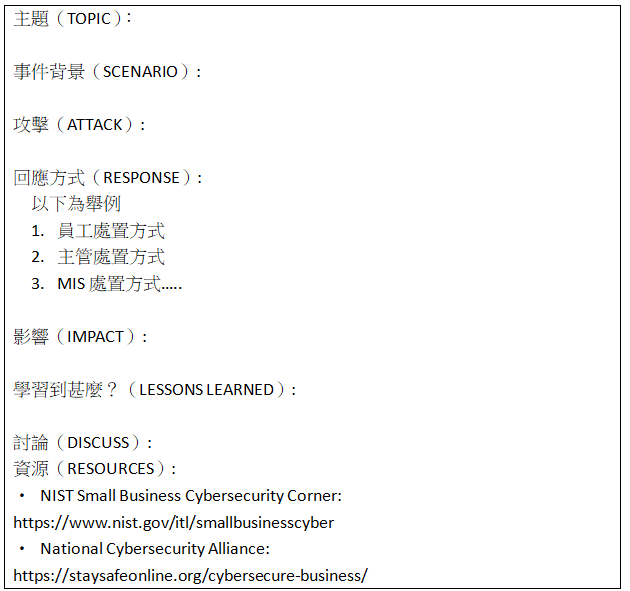

這幾年筆者也看過不少電子戰的相關文章,實際上,每篇都可以寫成一本書了,當然,裡面更牽涉到很多法律層面問題,不管國內外都有案例報導,或許企業會說這是專業的事情,我們員工不需要懂得這類知識,我們已經夠忙了…..其實,從企業的資安宣導與資安教育的簡報,大概就可以看得出,公司能不能在遭受攻擊時,能否有足夠的防禦體系,事實上,我們應該蒐集足夠的案例,並且列出檢討,以及針對事件的防禦步驟等等做出討論,並且了解手上有多少資源可以運作,以及全體員工該如何在同樣事件發生時,所能立即處理的方式。筆者可以分享國外的案例探討的模板如下,也給大家做參考:

最後,筆者只對日勝生在股東會年報上所揭露的資安事件處理方式有點疑義,當受LockBit攻擊之後,公司發覺防火牆無法阻擋(事實上跟防火牆關係也不大),已經無效之後,公司之後卻還是強調,會強化高防火牆?這也讓人有點納悶,其實,探究這個勒索病毒,處理方式基本上跟防火牆相關性不高,所以就不知道公司之後還要加高防火牆的做法的理由是甚麼了?