口訣: I+3A

主體受到客體的資源訪問時,必須受到安全核心3A的管控

主體(subject)

- 主體是系統中的活動實體。這是與系統主動交互的任何事物,包括用戶、進程或自動化程序。

客體(object)

- 客體是向主動主體提供信息的被動實體。示例包括文件、數據庫、計算機、程序、進程、打印機和存儲介質。

5.1 控制对资产的物理和逻辑访问

- 信息

- 信息(information)是事物及其屬性標識的集合。

- 系统

- 由一群有關聯的個體所組成,遵循某一特定規則去完成個別元件不能單獨完成的工作的群體稱之,

- 设备

- 設備通常是一群中大型的機具器材集合體,皆無法拿在手上操作而必須有固定的台座,使用電源之類動力運作而非人力。

引用自設備介紹-wiki

- 设施 - 爲某種需要而建立的機構、組織、建築等。

引用自漢語辭典

- 应用程序 - 針對使用者的某種特殊應用目的所撰寫的程式,例如文字處理器。

引用自Wikipedia

5.2 管理对人员、设备和服务的身份认证与验证

- 实施施身份管理 (IdM)

- 告知使用者身分以及允許他們進行哪些事項的方式 (出示身分)

- 例如: 要進VIP 區域時就必須出示身份讓對方鑑別出這個人是否由資格可以進入

- 单/多因子验证 (MFA)

- 單因子驗證

- OTP

- 同步:基於時間或計數器驅動

- 非同步:基於挑戰/響應機制

- 多因子驗證

- 至少需要有兩個類型

- something you know

- something you are

- 可核查性

- 口訣:寫LOG、看LOG、追責任

- 記錄行為 =寫Log

- Auditing => Log review

- 要看什麼:Audit Trail (稽核軌跡)

- Log會統一整併到SIEM

- 稽核完成後就會有人要出來負責及扛責任(Accountability)

- 会话管理

- REDIUS

- TACACS - UDP - 身份驗證和授權過程組合在一起,使用固定密碼進行身份驗證。

- TACACA+ - 將身份驗證、授權和審計功能過程分隔,採用雙因素用戶胡身份驗證,基於TCP,加密客戶端與服務端的所有流量。

- Diameter - 對等協議,擴展了RADIUS協議,允許通過不同技術來進行不同類型身份驗證。 AAA 協議,功能更多,更靈活,支持大量使用無線技術的協議。

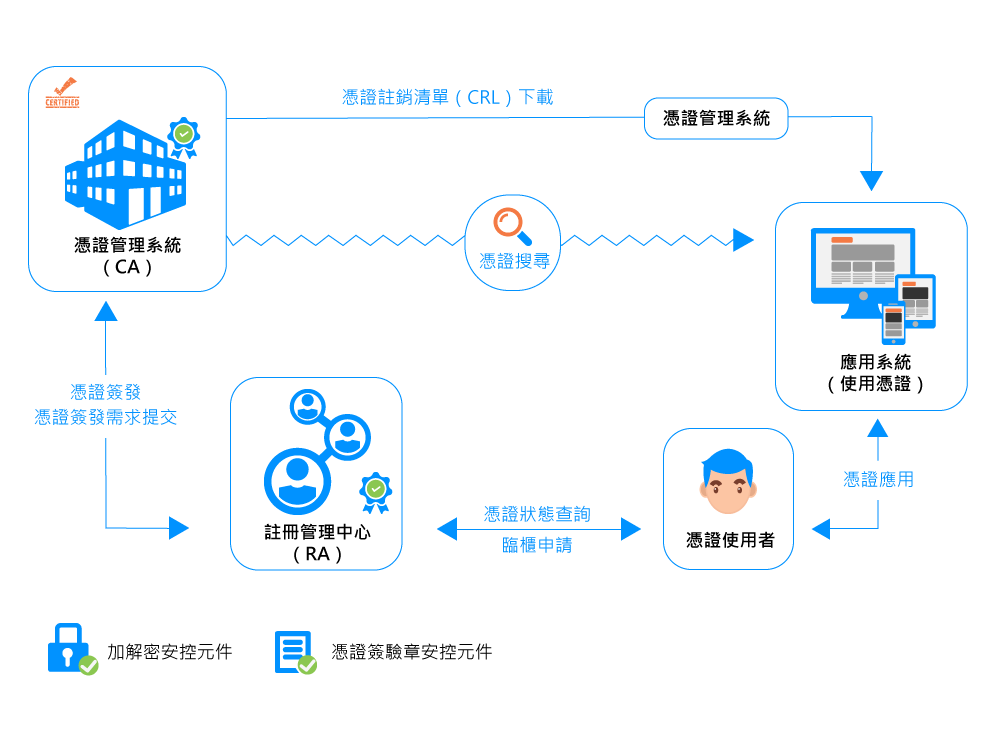

- 凭证管理系统

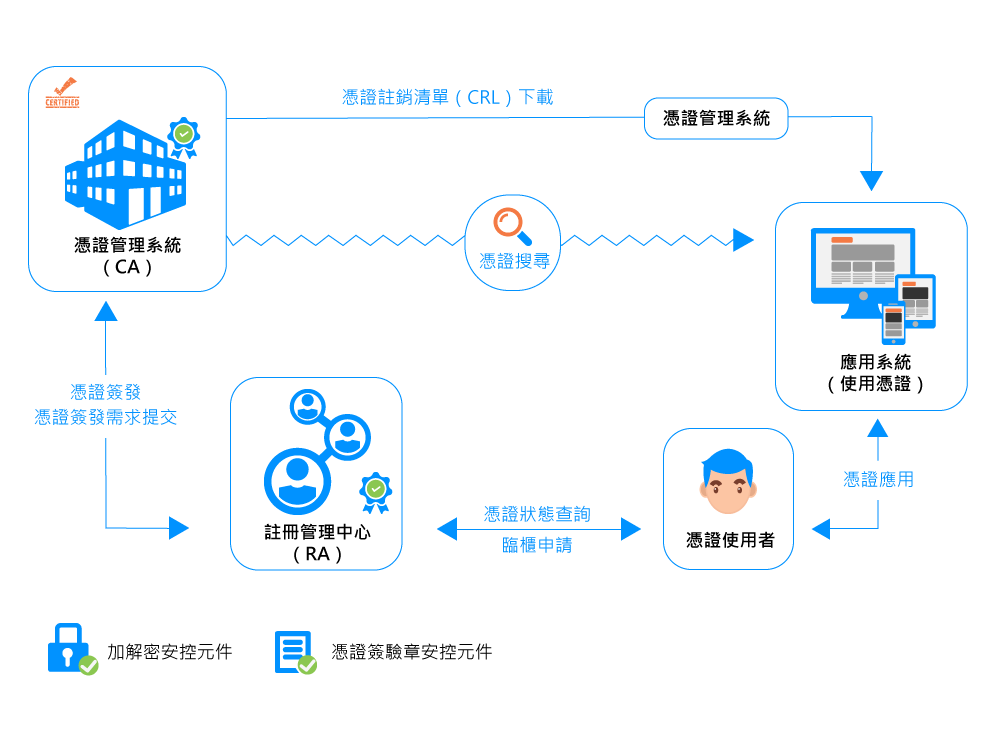

引用自憑證管理系統簡介

- 角色名稱

- 憑證管理系統 (CA)

- 註冊管理中心 (RA)

- CRL (憑證吊銷列表)

情境題 - 如何快速將電子簽章被洩漏的憑證撤除

證書撤銷列表 (CRL) 是已撤銷證書的發布列表。證書頒發機構 (CA) 管理員可以通過將證書發佈到 CRL 來使證書在到期日期之前失效。當設備對證書進行身份驗證時,它可以檢查發布的 CRL 以驗證它沒有被吊銷。

-

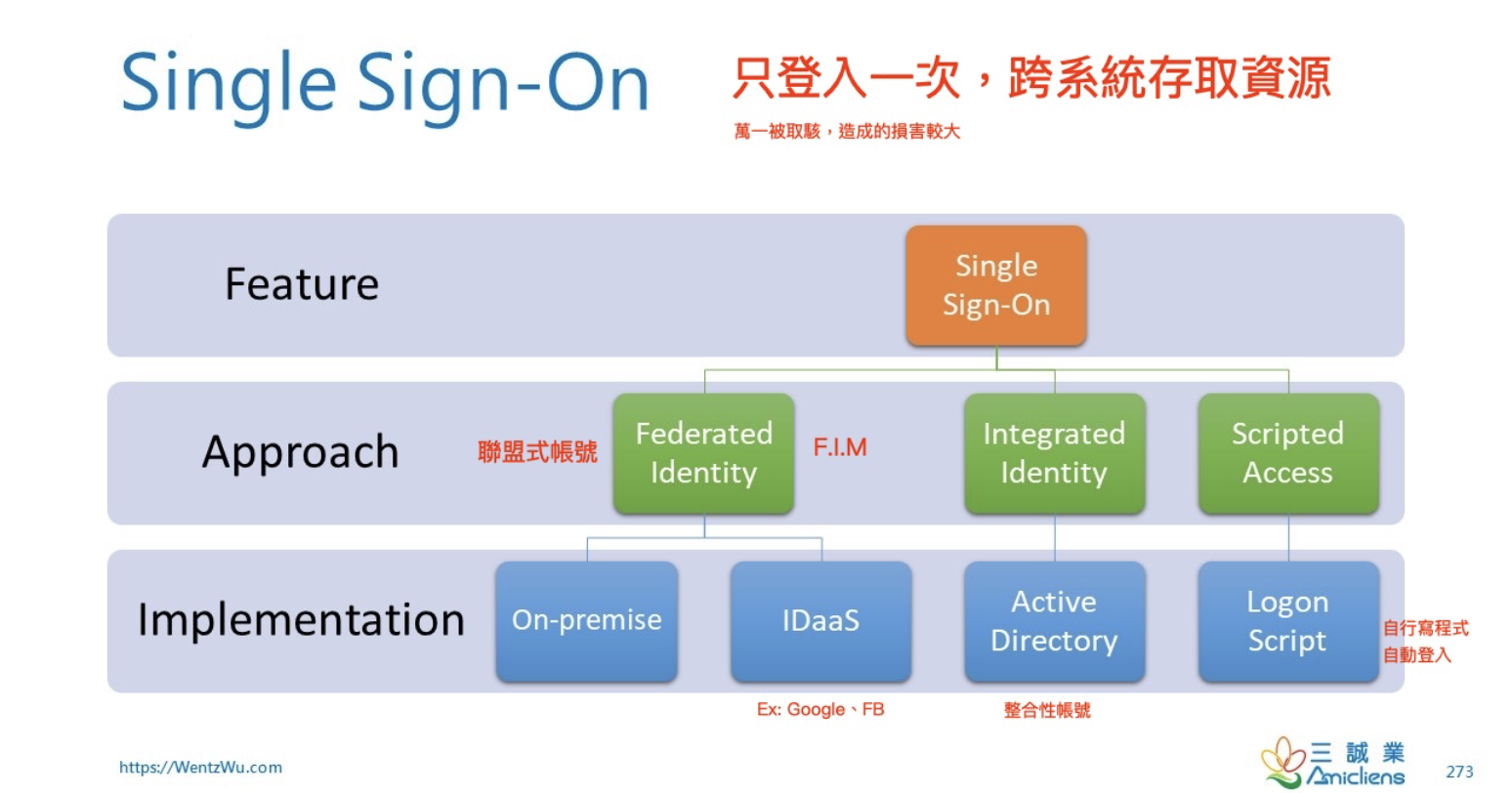

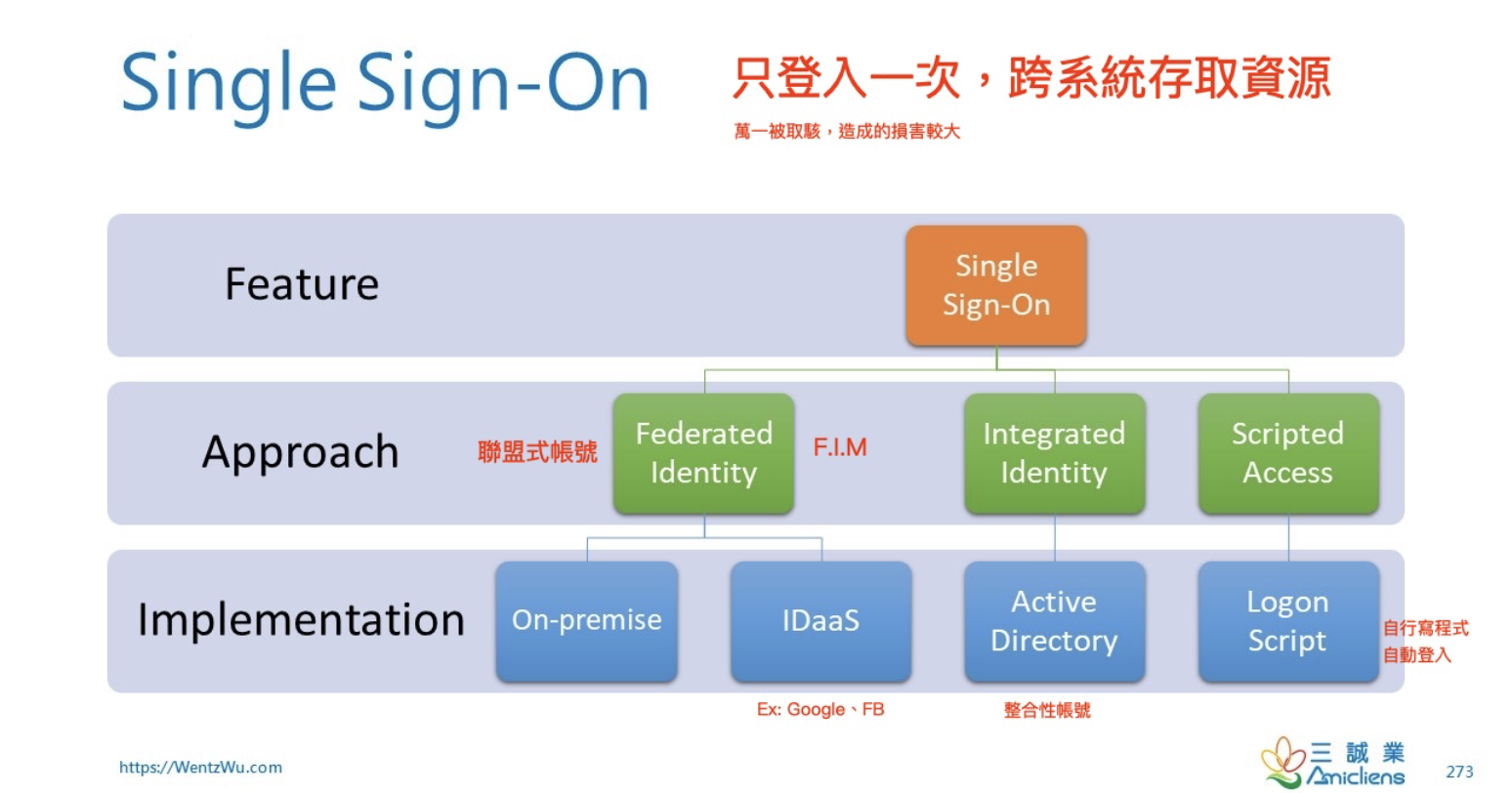

单点登录 (SSO)

- Federated Identity (去靠行,只要跟對方講好)

- Integrated (相同家族) 整合型帳號

-

准时生产 (JIT)

- JIT 是一種庫存管理策略,可根據需要或按需訂購庫存。在安全方面,許多活動可以及時進行

引用自及時生產說明

-

身份注册、证明和建立

-

DAP: X.500

- 讀&寫 (X.500)

- 帳號資料庫 (X.500)

-

LDAP: (瘦身版本的DAP)

- 讀與寫協定 (LDAP 的存取協定)

- 目錄的結構 走 X.500 (帳號資料庫)

-

X.500 協議表示法

-

身分證明三元素類型

- something you know (你知)

- something you have (你有什麼東西可以證明)

- something you are (你有什麼生理特徵)

情境題

| 敘述 |

類型1 |

類型2 |

類型3 |

| 智能卡 |

O [PIN] |

O [實體卡片 |

X |

| 視網膜掃描 |

X |

X |

O |

| 指紋手掌靜脈掃描 |

X |

X |

O |

| 手掌靜脈掃描 |

X |

X |

O |

| 密碼 |

O |

X |

X |

-

联合身份管理 (FIM)

- 使用者在每個系統都有自己的帳號,透過聯盟的關係,使用盟主的帳號即可跨系統登入

- 常用的驗證方式

- 可擴展標記語言(XML)

- 服務供應標記語言(SPML):允許位於不同平台上的服務供應請求集成和互操作。

- 例如: HR 可以透過SPML去設定新進人員的權限

- 安全斷言標記語言(SAML):用戶登錄一次便可以訪問各自獨立的不同web應用程序,以標準化方式共享身份驗證數據,提供身份驗證信息給聯合身份管理系統。

- 應用: SOAP (簡單對象訪問協議)

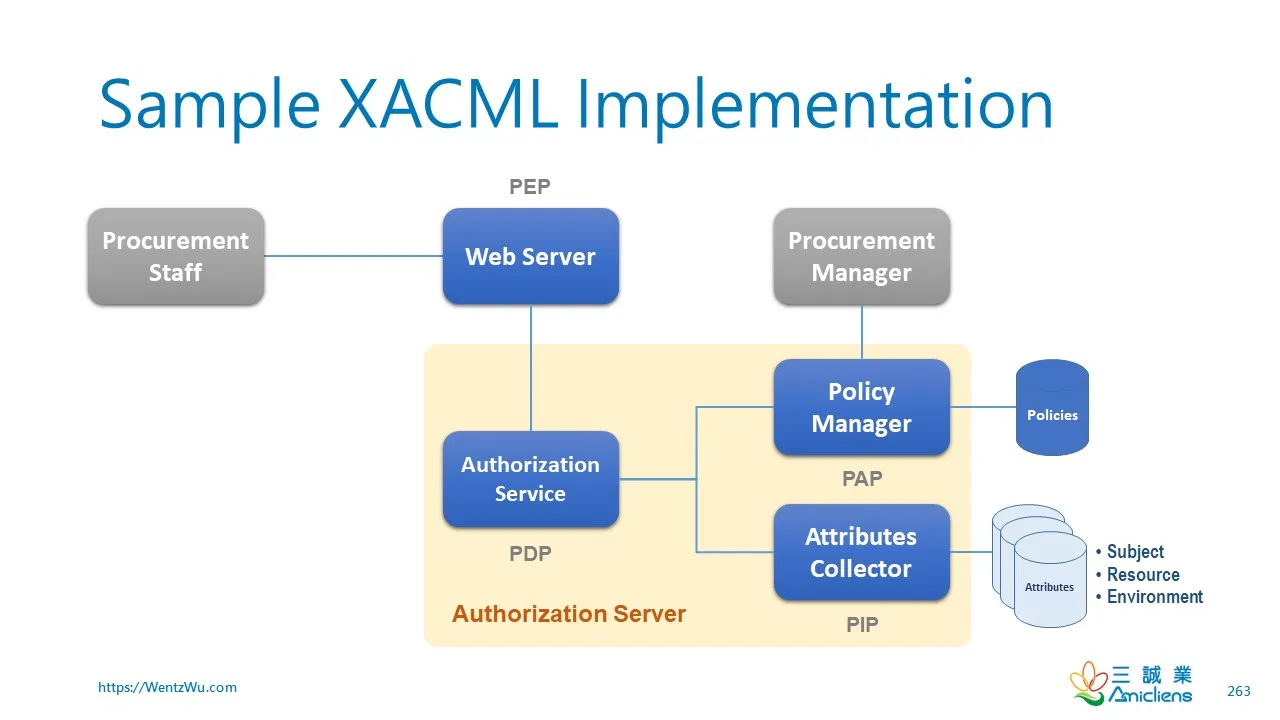

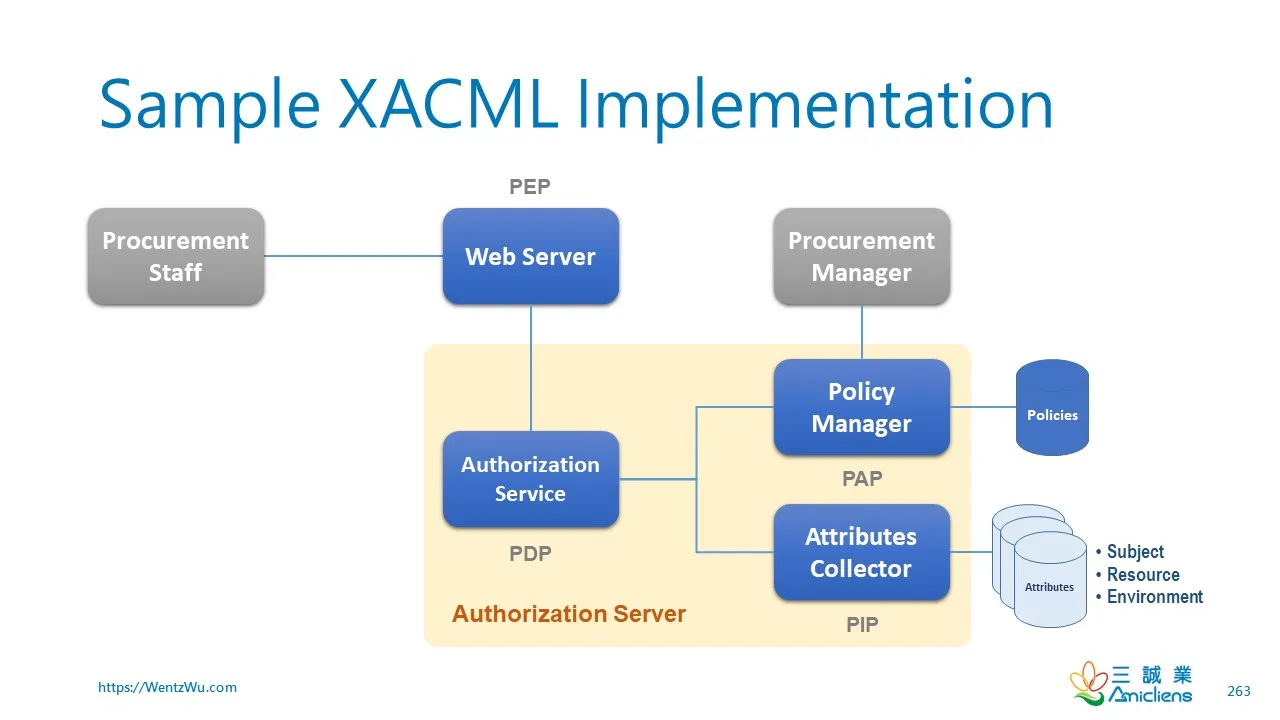

- 可擴展訪問控制標記語言(XACML)

- 一種訪問控制策略語言,同時也是標準方式解釋和執行策略的處理模型。

集中式架構:連結至授權伺服器

- XACML 代表“可擴展訪問控制標記語言”。該標准定義了一種聲明性的細粒度、基於屬性的訪問控制策略語言、一種體系結構和一個處理模型,描述瞭如何根據策略中定義的規則來評估訪問請求

- Policy Enforcement Point, PEP

- Policy Decesion Point,PDP

- Policy Manager (PAP)

- Attributes Collector (PIP)

競爭對手

- OpenID、OAuth、OAuth2、Provider ID

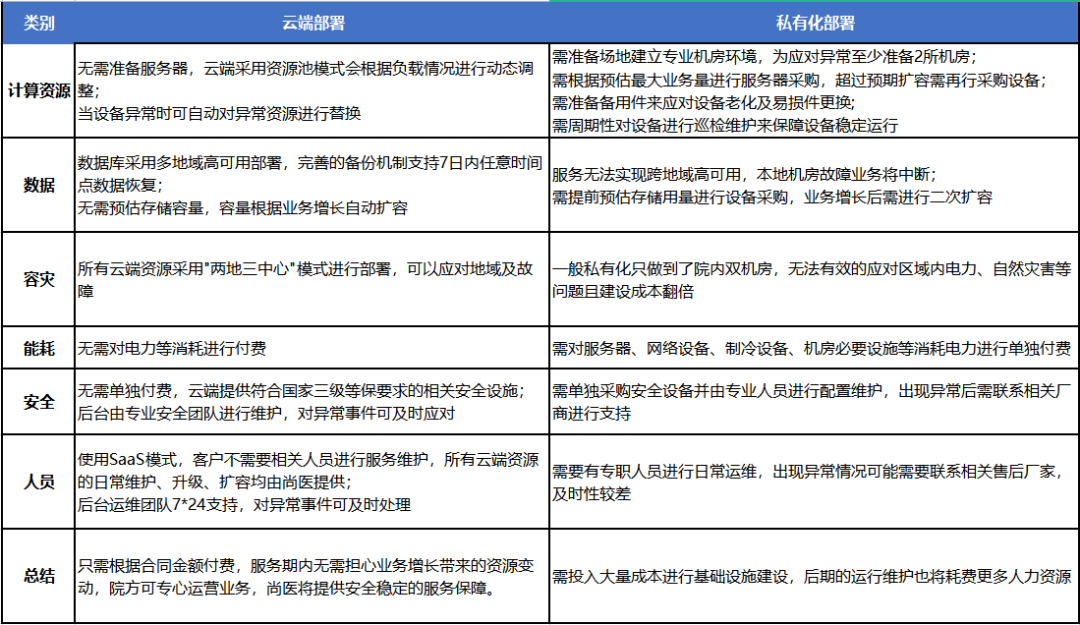

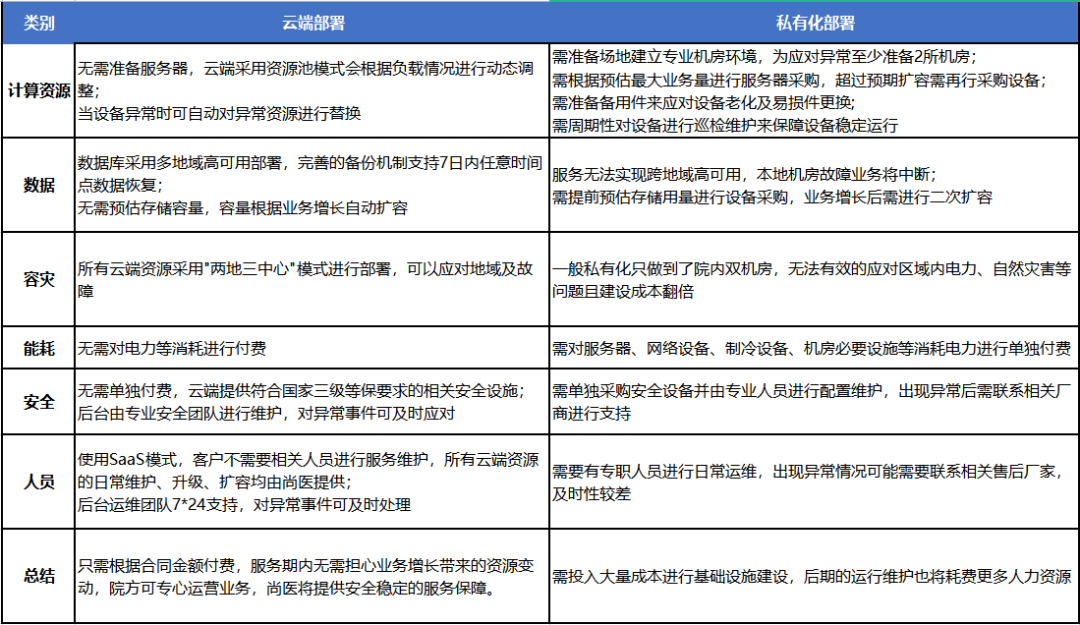

5.3 通过第三方服务进行联合身份验证

- 本地部署

- 混合

- 云端

引用自佈署差異比較

5.4 实施和管理授权机制

訪問控制措施主要有三種型態組成

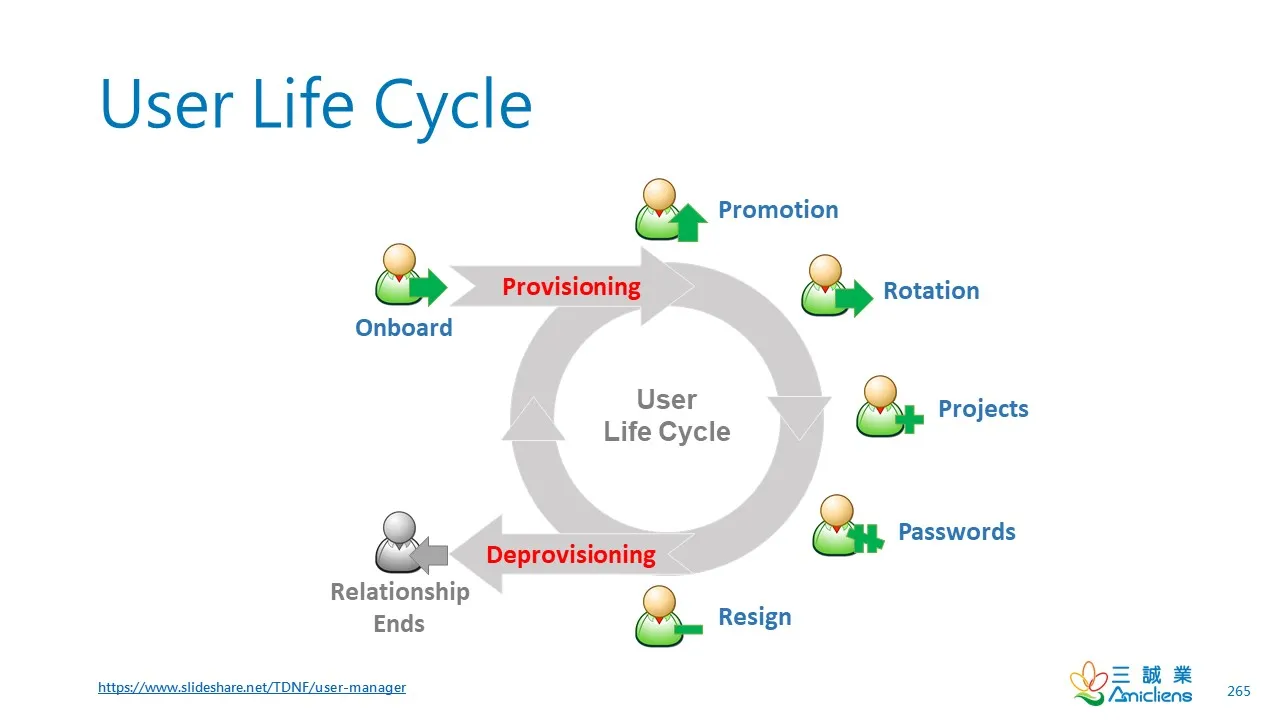

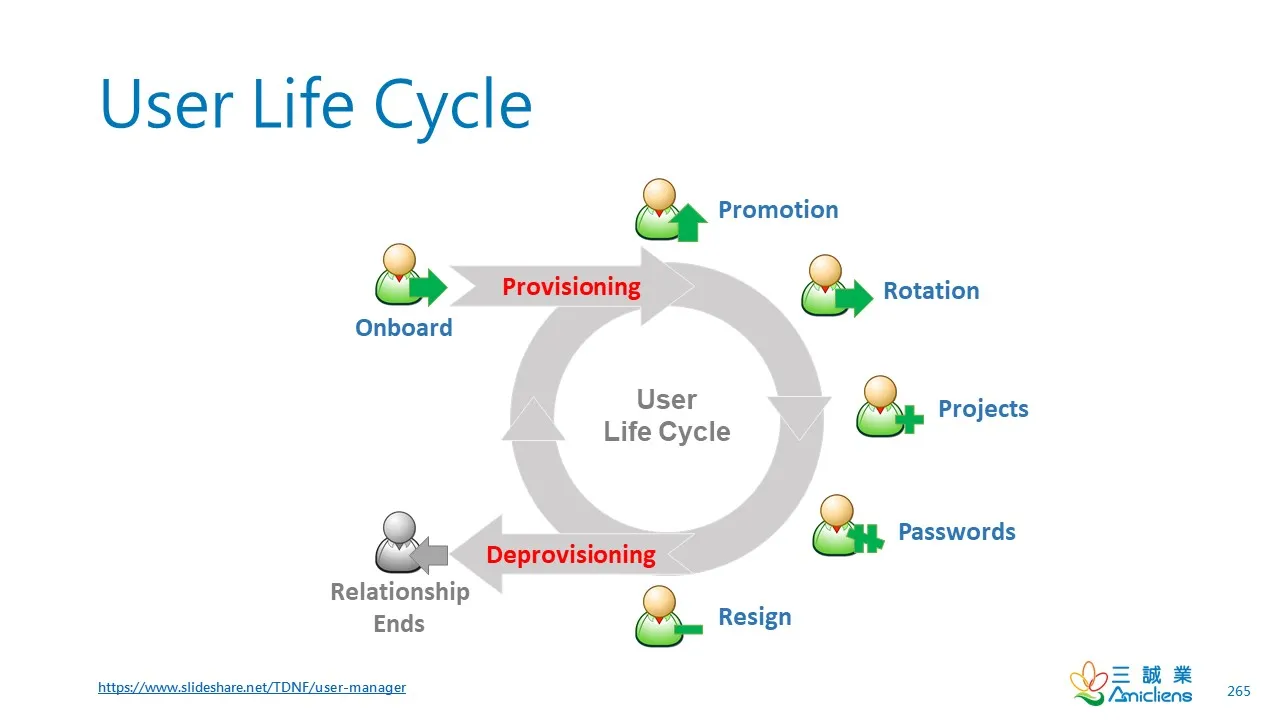

5.5 管理身份和访问配置生命周期

- 帐户访问审查(如用户、系统、服务)

對角色、群組、位置、時間和事務處理類型實施不同的訪問原則

- 單因子或多因子驗證

- 生物特徵 (最有效的確認方式)

- 錯誤型別

- 1類錯誤 -(FRR):拒絕一個已獲授權的人。

- 2類錯誤 -(FAR),最危險:接受了本應該被拒絕的人。

- 交叉錯誤率 (CER)- 誤拒絕率等於誤接受率,判斷系統精確度的重要評估指標

- 预配和取消预配(如入职、离职和调动)

- 入職: 依照職務內容設定僅能完成任務之最小權限

- 離職: 權限收回

- 調動: 權限收回後再次重新配發新的權限,注意特權潛變風險

- 角色定义(例如,分配到新角色的人员)

- 特权升级(例如,托管服务帐户、使用 sudo、最小化其使用)

- 標配為拒絕訪問:從零開始,基於知其所需添加特權。

- 人員生命週期

- Provisioning (供裝)

- Deprovisioning (反供裝)

- 訪問控制實時監控

- IDS (網路型 NIDS & 主機型 HIDS)

- 特徵值(Signature based)

- 透過學習模式定義異常行為(Anomaly based)

- 自行定義規則(Rule based)

5.6 部署身份验证系统

- OpenID 连接 (OIDC) / 开放式授权 (Oauth)

- 安全断言标记语言 (SAML)

- Kerberos

- client(客人)

- KDC (身分驗證及票券授予機構)(AS、TGS)

- Server (伺服器端,只接受TGT票券)

- TGT (票券)

- 远程验证拨号用户服务 (RADIUS) / 增强型终端访问、控制器访问控制系统 (TACACS+)

參考資料