口訣: 查驗、訪談、測試

執行安全控制措施後必須透過查驗、訪談及測試以確保控制措施的有效性及不存在符合性風險

評鑑、測試、審計 (目的 方法 結果)

- 評鑑的方法包含測試

漏洞评估 (弱點評鑑)

找已知弱點,傳統都用網路的弱點掃描去掃

ex. nesxus

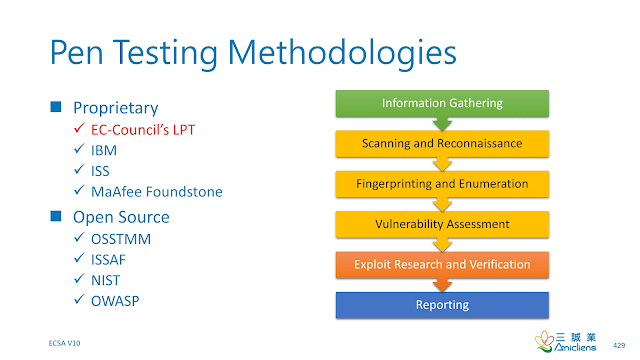

渗透测试 - 找到弱點後去利用它

日志审查

综合交易

代码审查和测试

误用案例测试

测试覆盖率分析

這行程式只測到65分,其他分數沒有測到

最低是程式指令能執行到最細膩的判斷```

接口测试

漏洞攻击模拟

合规检查

情境

| 情境應用 | KPI | KRI |

|---|---|---|

| 增加平均剪票口剪票人員不用剪票的時間 | X | X |

备份验证数据

培训和意识

灾难恢复 (DR) 和业务连续性 (BC)

分析這次的測試及評鑑內容是否需要改正或繼續精進 (這邊提的是評鑑結果跟測試結果混在一起談)

報告產出後,如果有異常問題就要做改正並做變更管理成新的基準;如果報告沒有問題就要持續精進

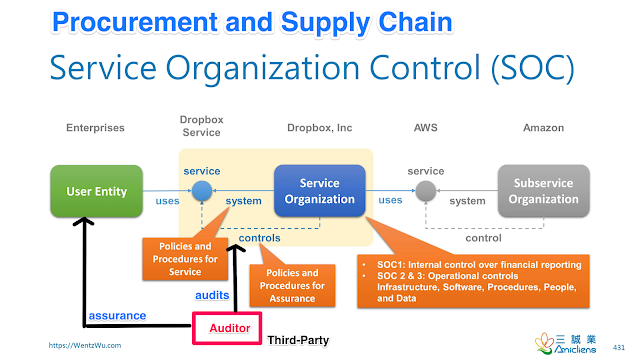

服務組織控制 (SOC) 報告,又分為 SOC 1、2,3,由美國註冊會計師協會 (AICPA) 建立的框架,用於報告組織內所採用的內部控制設計。

| SOC報告或種類 | 內容或對象 | 耗時 | 受眾對象 |

|---|---|---|---|

| SOC 1 | 以財務系統為主 | X | 受限對象 |

| SOC 2 | 以資訊系統為主 | X | 受限對象 |

| SOC 3 | SOC 2 Type II的摘要版 | X | 面向大眾開放 |

| Type I | 文件審查(各說各話) | 90 天 | SOC 1/ SOC 2 |

| Type II | 文件審查+實地審查一段時間 | 180天 | SOC 1/ SOC 2/ SOC 3 |

作為財務報告內部控制 (ICFR) 計畫的關鍵元素。這些特定的擔保主要提供給客戶,用以遵循沙賓法案 ( Sarbanes-Oxley,SOX) 之規範。

針對企業組織之Security,Availability,Process Interity,Confidentiality

(安全/ 可用/ 程序完整性/ 機密性)及(或) Privacy (隱私)

等領域的控制評估

SOC2 Type II 的摘要版,鮮少透露出技術細節的內容,面向大眾的服務報告。通常很適合用來做市場行銷相關運用。

結論:

這邊是把評鑑跟測試、稽核全部混在一起談

參考資料

- WUSON的CISSP課後筆記整理-葉柏毅Alex Yeh

- CISSP學習與上課筆記

- CISSP 筆記 - Erwin

- CISSP 備考筆記

- PocketPrep exam (OSG 第九版)

- ISC2 - CISSP考試大綱