在《我是超級工具人》11-防毒產業所面對的問題說到

早期網路攻擊是以破壞、好玩為主

近年來則是在金融犯罪

網路世界的匿名性讓駭客無所不在

2015年以後,資安廠商開始接露一起起由國家發動的網路監控與武器戰

尤其美國國安局、俄羅斯聯邦安全局、以及中國都在不斷監控全世界的資料

零日漏洞滿天飛、廠商修補的時間與客戶更新的時間遠遠比不上駭客挖掘並利用漏洞的時間

自從2013年CryptoLocker出現後

駭客找到了新的商業模式:綁架使用者檔案,逼使用者交付贖金

藉由虛擬貨幣與暗網的匿名性,以及抓準了受害者時常默默吞下不會報警

這樣的攻擊越來越猖狂

就如同在《我是超級工具人》10-勒索病毒的目所講的一樣

我們可以參考CISA文章來抵禦勒索病毒:Stop Ransomware

我剛到公司時,雖然有被前輩告知要在重灌的電腦安裝一個防毒的package安裝包

但並不知道他的模組其實有一半是壞掉的

只覺得電腦因為裝了加密模組,超級無敵緩慢

而且也沒人教我如何從中央控管端點的防護佈署

有一天品保大媽打電話來:「ㄟ!檔案怎麼開不起來?」

我想該不會是Server又掛了、還是網路線又不穩

直到開啟資料夾才發現大事不妙

每個檔案副檔名都變成.locky

第一次見到這種情況慌得一匹

馬上打給SI用驚恐的語氣說:「我們中了Locky勒索病毒!」

SI說馬上將所有人網路拔掉,然後看誰的電腦桌面檔案變成.locky

幸好馬上就找到了,把該員電腦直接拿回來重灌

B男只是坐在位子上,從備用NAS把備份的檔案搬回去

然後丟下一句話:「你那個防毒要趕快佈好喔。」就沒有下文了

這樣看來這間公司前人都沒有用心管理電腦的各項軟體是否安裝完成

我們應該要有一個check list,每台電腦裝完後確定所有的軟體都運作正常

就能夠避免這種情況發生

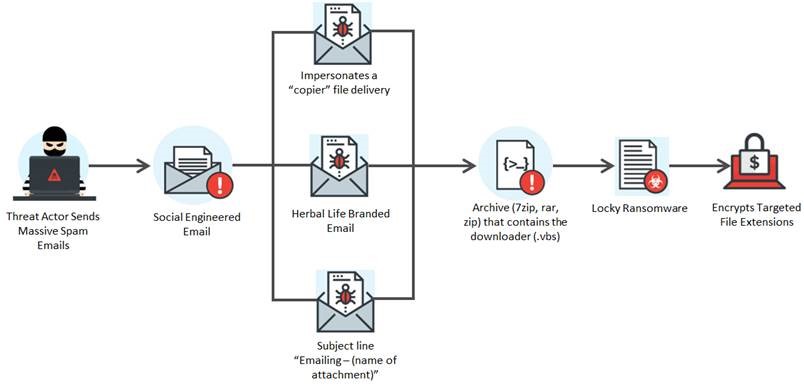

至於惡意程式從哪裡來?

問了中毒的同仁,原來是他收到一封信,以為是供應商訂單,其實是個js檔案

不疑有他直接點了兩下就被加密了

除了Locky外

有很多惡意程式都是從email進入

這就是為何在《我是超級工具人》08-垃圾郵件判定與防禦中,我們要建立非常多規則,讓AI與人工把大多數有問題的垃圾郵件、與副檔名過濾掉

當時剛來,email server還只有一個免費的ClamAV

因此確認防毒主機是否正常運作,以及端點上的防毒是否正常,就成了最重要的功課

更要確認防毒模組共有多少,為什麼以前的佈署方法會影響效能

除了某些Switch速度只到100Mbps,連1Gbps的同仁也有同樣的抱怨

那就應該不會是網路問題,而是電腦端的問題了

後來研發又有同仁中TeslaCrypt

真是一波未平一波又起

只能加速讓防毒主控台運作起來