昨天提到記憶體是數位鑑識中最重要的揮發性證據之一,而磁碟映象檔則是數位鑑識中最重要的非揮發性證據之一,它包含了所有檔案、被刪除的數據,甚至是未分配空間中的潛在證據,是非常重要的證物。 所以安全複製整個磁碟系統也是是鑑識人員必備的技能之一。

在 Windows 上我們會使用 FTK Imager , Linux 則是 dc3dd 。

今天的練習一樣是僅供學習,真實鑑識現場要用 Write Blocker 確保在擷取過程中原始證據不會被意外修改,並遵循證據保全程序。

到官網,輸入資料就會開始下載

執行 .exe 檔後跟隨安裝精靈安裝

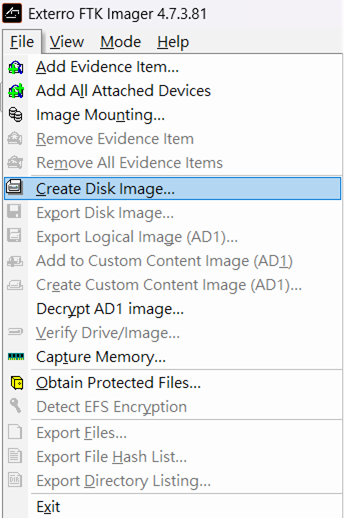

左上角 File ->Create Disk Image 建立磁碟映像檔

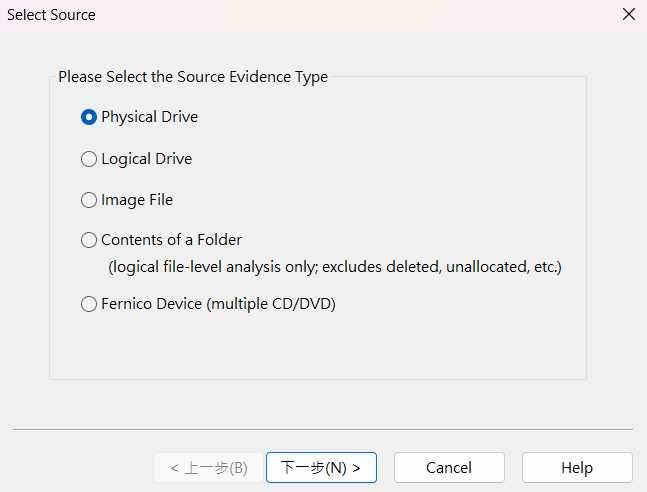

選擇來源證據類型

簡單說明一下

這裡我以 Physical Drive 做示範

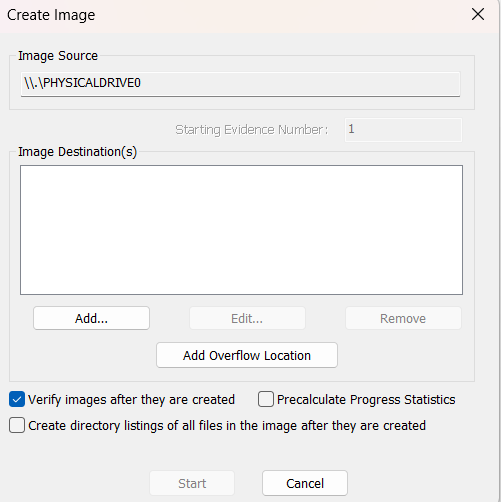

選擇一塊硬碟

按add

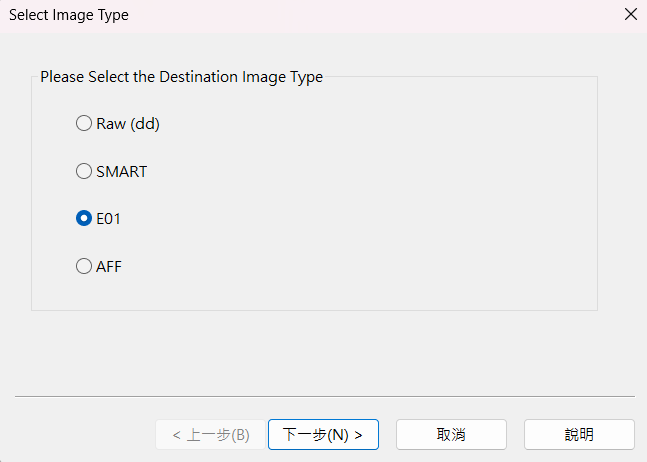

我們一般會選擇 Raw 或是 E01 這兩種格式

Raw:通用性最佳,檔案較大,適合快速擷取和跨平台分析

E01:專業法證格式,支援壓縮和完整元數據,適合法庭證據

這裡用 E01 做示範

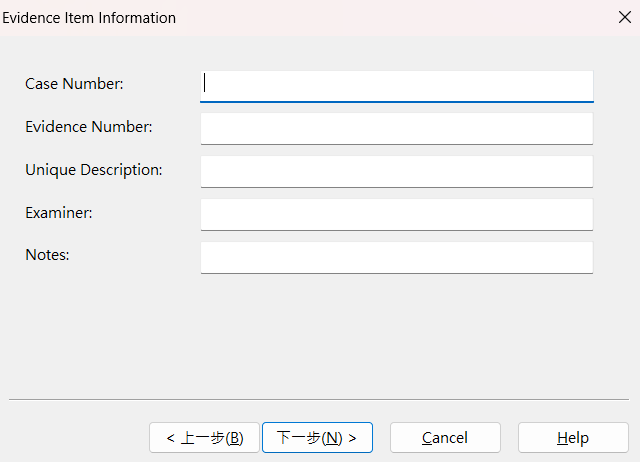

填入資訊後下一步(可以空白)

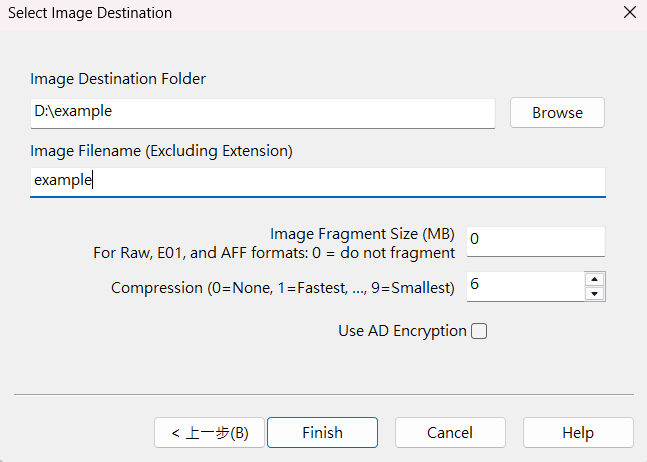

輸入路徑和名稱(確保有足夠空間)。Image Fragment Size 是指要把它分割成多大一份,若輸入1500就是他會把disk image 分割成每份 1,500MB 的檔案輸出,0就是不分割,disk image只會存在一個檔案裡。

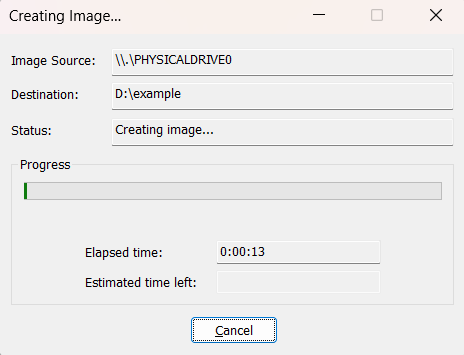

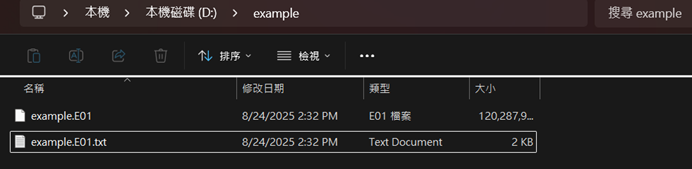

完成後我們就成功地把我們的一整塊硬碟擷取下來了。

.E01 就是我們的映像檔了。 .txt 則會存有這個映像檔的雜湊值、擷取時間、前面為它填寫的資訊等等,後續在分析比對上有大用,像是:驗證完整性、建立證據鏈等等,它與映像檔同樣重要。

sudo apt update

sudo apt install dc3dd

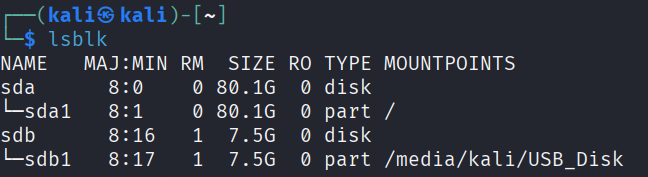

VM 一般只有一塊硬碟,我們沒辦法擷取一塊硬碟內容然後再存回那塊硬碟上,所以我先插入一個 USB

透過 lsblk 可以看到我已經插入了一個 USB ,名字是 sdb

假如我們現在要擷取 usb 的映像檔,存到 sda 這塊硬碟

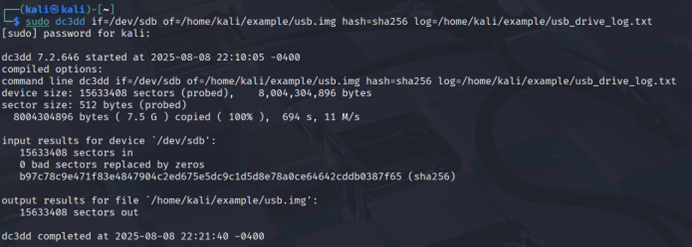

sudo dc3dd if=/dev/sdb of=/home/kali/example/usb.img hash=sha256 log=/home/kali/example/usb_drive_log.txt

if:來源,這裡我選整顆 USB

of:目的地,這裡我把檔案存在 /home/kali/example/usb.img

hash:在複製的同時計算hash,這裡我選sha256(前天提到用於後續比對)

log:將所有操作、錯誤、hash都記錄到這個txt裡 /home/kali/example/usb_drive_log.txt是日誌檔的檔案路徑和名稱

第二天說明 Chain of Custody 時有提到在處理證據的過程中,每一道程序都要被完整記錄,而 log 就是用於實踐這個原則的工具。

這樣就成功了

今天學會了建立磁碟映像檔的基本技能,掌握了 Windows 的 FTK Imager 與 Linux 的 dc3dd 兩大主流工具。明天將開始實戰分析!我們會使用 Cyber Defender 平台,透過真實案例學習如何從映像檔中挖掘攻擊者痕跡。