題目來源:

暫無資料(之後補充)

題目:

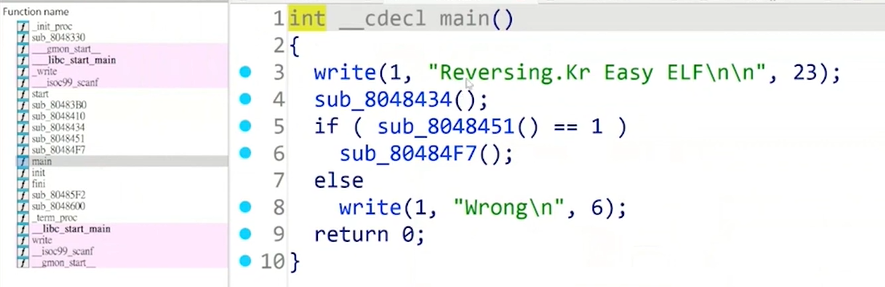

將檔案下載後,使用 ida free 開啟,可以發現左方的 function 列表以字母+編號命名,表示此檔案經過了 strip

因此我們從 main 開始分析此檔案的行為,按下 Tab 後可進行 Decompile

接下來分析 main 程式碼行為

第3行是輸出 “Reversing.Kr Easy ELF”

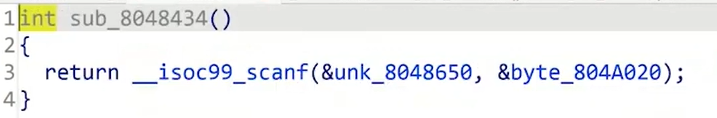

查看 sub_8048434() ,發現他用來讀取 scanf 資料,因此我們可以將其重新命名(按下 n 即可)

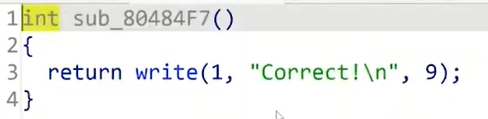

查看sub_80484F7() ,也可對其進行重新命名

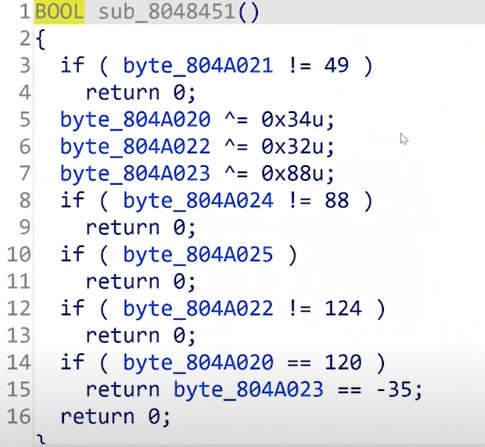

將滑鼠停留在 byte_804A021 ,可發現其型態為 char,有兩種方法可以查看 49 的 ASCII

char(49) 得出 1

1

^ 表示進行 XOR

依照此函式步驟,在 IDC 輸入下方程式碼,可得出其結果為 L1NUX

char(0x34^120)+char(49)+char(0x32^124)+char(0x88^(-35))+char(88)+char(0)

查看sub_80484F7() ,此函式用於輸出,因此也可進行重新命名