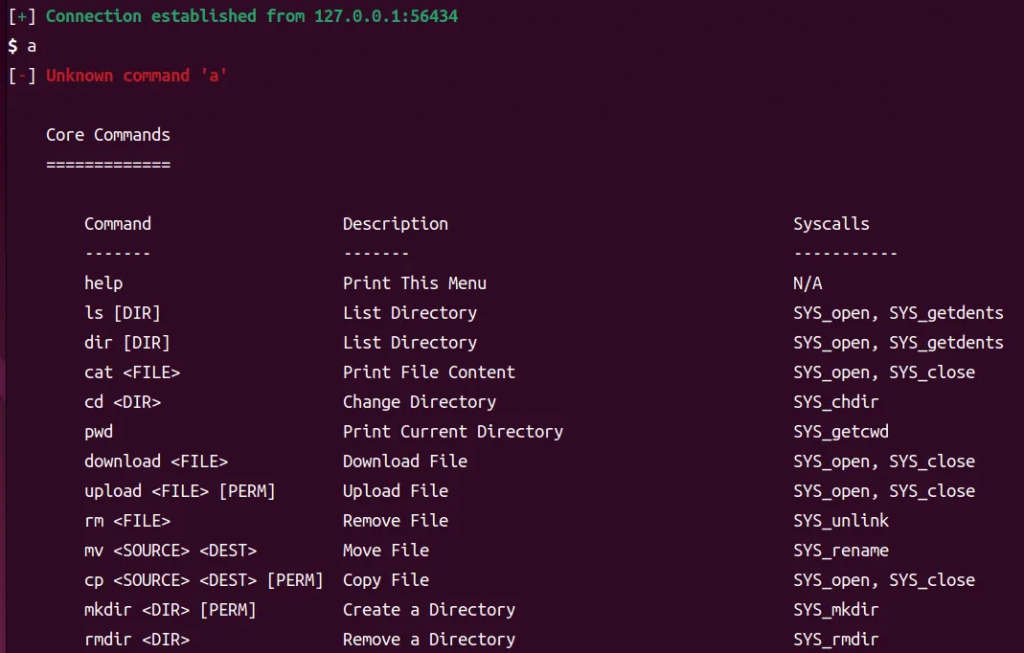

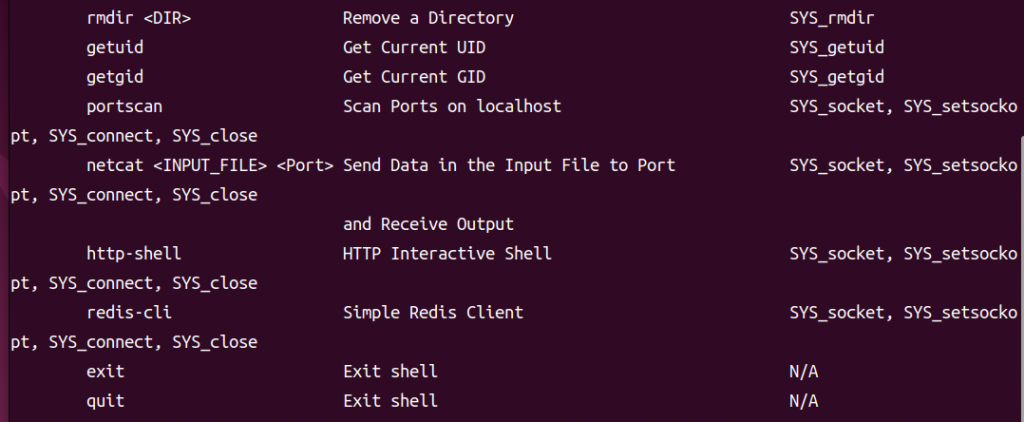

在上一篇文章中,我們已經成功模擬受害者連到 server 的過程了,我們可以對受害者進行以下操作:

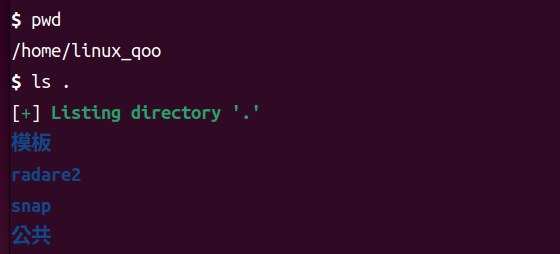

不過這些操作都只是對我們的電腦進行基本的指令操作,例如 pwd, cd , mkdir

所以目前還沒有任何與 flag 相關的線索

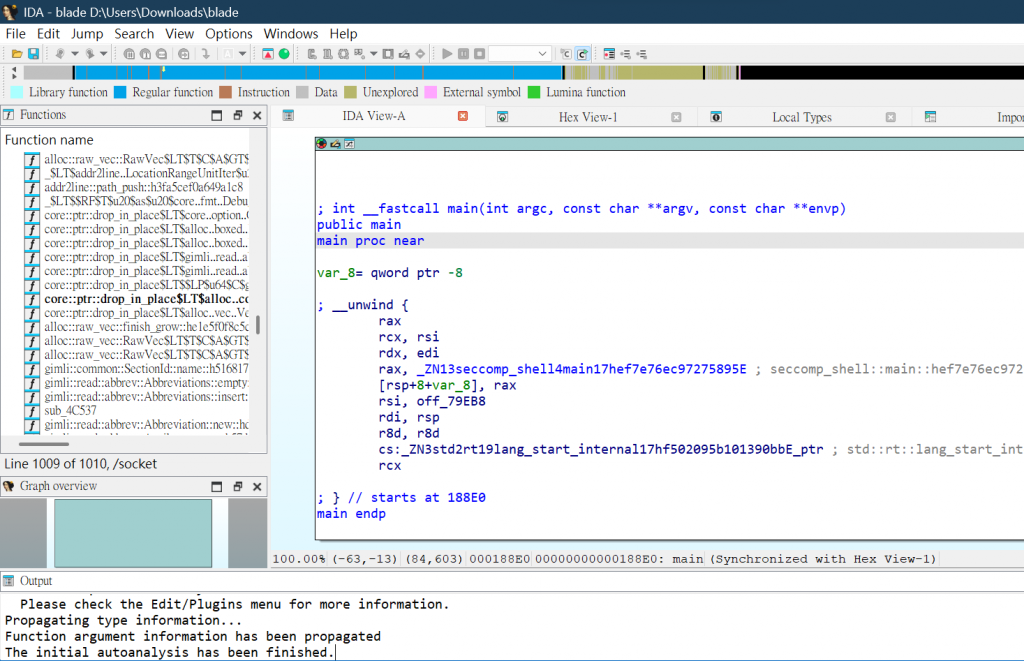

因此我們使用 IDA Free 開啟檔案,透過反組譯,查看其內容

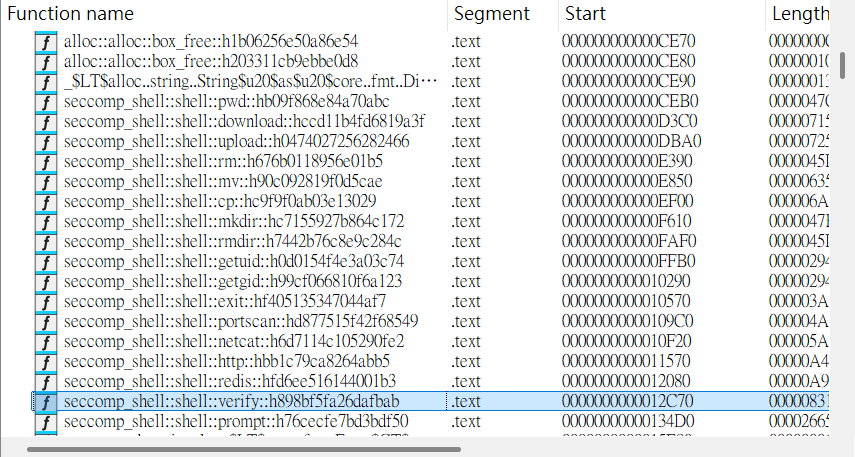

裡面包含的 function 很多,但我們需要的內容應該與 server 部分的程式碼相關,觀察了 seccomp_shell 的部分,發現這個部分不只有原先在終端機列出的可用指令 pwd, mkdir, getuid 等,還有一些未列出來的,例如 verify, prompt

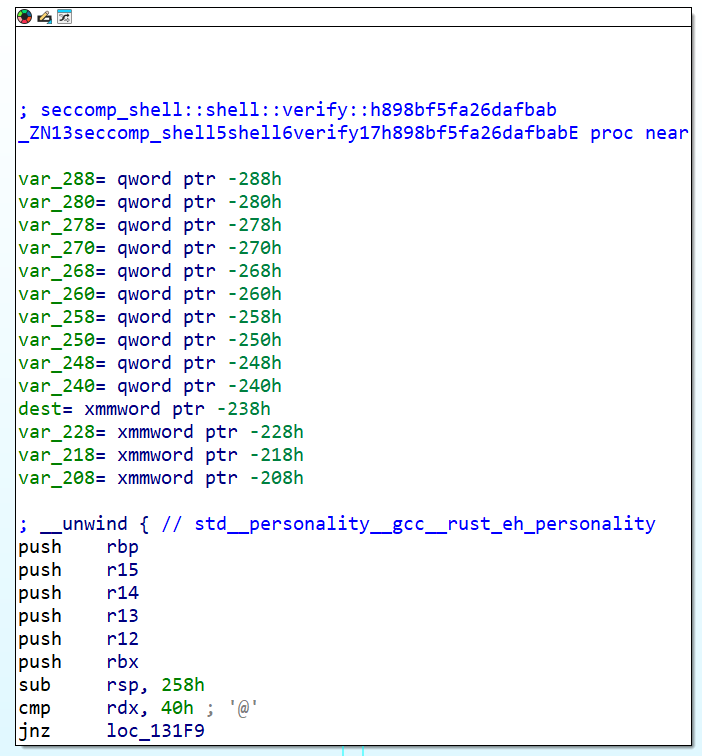

點擊 verify 後,查看其內容

發現 cmp rdx, 40h ; '@’ 表示「檢查 rdx 是否等於 0x40」,可以理解為「檢查該輸入長度是否為 40 bytes」, rdx 的說明如下: