這篇文章會快速說明幾種憑證的用途,做法。 在這個維運案件中,因為有多座叢集「PROD」、「UAT」、「SIT」。 在不同的叢集中,簽證的來源也會有所不同,能接受的憑證可靠程度也會不同。 演示如何在 OCP 叢集中調查所使用到的憑證,進行更新。

發展的脈絡可以用很簡約的方式列在下方

古早時代,自從有 HTTP 協議之後,使用者可以透過瀏覽器,訪問伺服器,還沒有「會員系統」的概念,誰來訪問,就全部都給他,這樣的架構像是去大興善寺領一碗平安結緣麵來吃。 提供服務的伺服器,通常不會驗證請求端的身份,使用者請求,伺服器就明文回傳給請求端。 當然這是服務商不會因為使用者不同而有所區別,通通都回一樣的東西,請求端和服務端,雙方互信,假設不存在惡意的使用者的前提下。

Client & Server 架構: 使用者透過瀏覽器連網站,使用者透過程式如 PCMan 連上 BBS,⋯⋯還有很多。

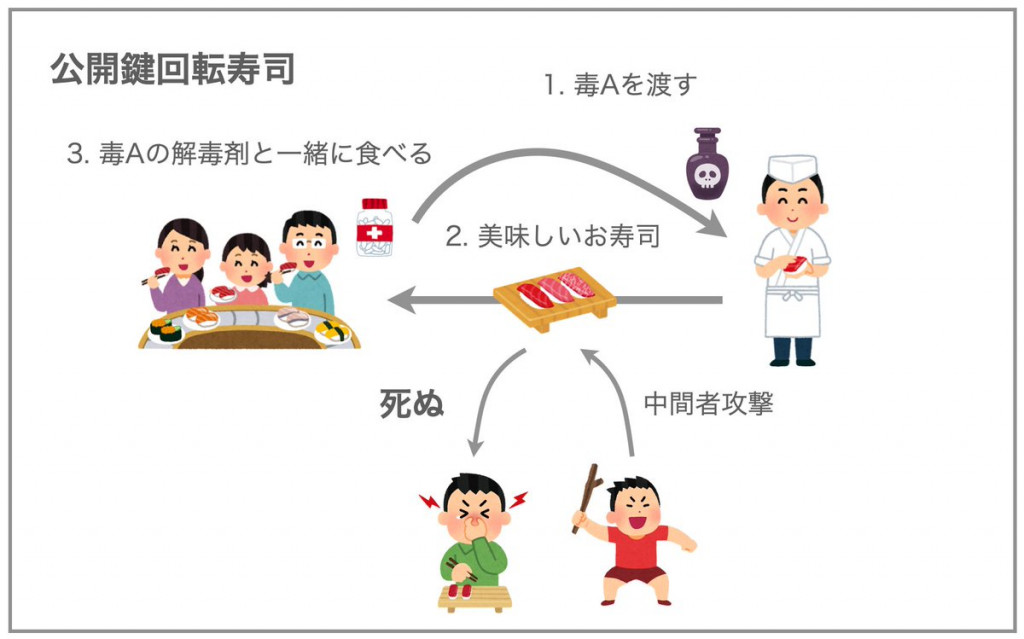

y^2=x^3+ax+b 或是 兩個大質數相乘後,進行質因數分解。具有單向門(One-Way Trap)特性的公式,即正向運算很容易,反向運算很麻煩複雜,除非你有關鍵因子;對應生成兩把金鑰,透過「公鑰加密」和「私鑰解密」的密碼系統,稱為非對稱金鑰。雖然加密傳輸了,但只能保證一件事情,就是使用者和某個伺服器,進行了加密傳輸。

resolv.conf 還是在你的網路環境中,篡改了 DNS 查詢結果,使你走錯路。這不就是你要買正版的「呷七碗」,結果有人仿造了一樣的招牌,使你跑去買了山寨版的「呷七碗」買東西。

參考連結: https://www.chinatimes.com/realtimenews/20140304003653-260503?chdtv

參考連結: https://www.cna.com.tw/news/asoc/202507170055.aspx

又或者歹徒給你了一串看起來是正版網站的連結,但他已經事先污染你的環境,使你訪問「釣魚網站」,騙取你的個資或是信用卡號。

我是陳冠希,我現在在LA,我遇到一些很壞很壞的人,一些 Gangster,現在我需要你的幫助,微信轉帳 300 塊,幫我回到香港,你懂我意思嗎? 我向你敬禮,Salute !

https://www.youtube.com/watch?v=K4ku8tNY6SM

三百! 懂我意思嗎?

說了這麼多,找人背書,都會有個期限。 而且是要花錢的!!

在台灣,常見的就那幾種: 政府憑證中心、TWCA⋯⋯等;免費的是 Let's Encrypt。

因為免費用了很久,就特別要提一下,Let's Encrypt 是一個由非營利組織Internet Security Research Group (ISRG) 營運的憑證機構。 它是一個由公眾信任的CA,與其他付費CA 類似,其目的就是為網站提供可被瀏覽器信賴的SSL/TLS 憑證。

還有自己簽署的憑證(Self-signed),即是那些自己幫自己背書的憑證,會被瀏覽器視為不可信任。

https://gcp.nat.gov.tw/views/about/about_1t.html

https://letsencrypt.org/certificates/

https://www.twca.com.tw/

在前言的部分提到,因為憑證會有效期,要調查即將過期的憑證,主要的脈絡如下。

使用者 -- (不加密) --> OpenShift Router (轉送) -- (不加密) --> Pod

使用者 <-- (不加密) -- OpenShift Router (轉送) <-- (不加密) -- Pod

使用者 -- (加密_A段) --> OpenShift Router (解密後) -- (不加密) --> Pod

使用者 <-- (加密_B段) -- OpenShift Router (加密後) <-- (不加密) -- Pod

使用者 -- (加密_A段) --> OpenShift Router (解開後,再加密) -- (加密_B段) --> Pod

使用者 <-- (加密_D段) -- OpenShift Router (解開後,再加密) <-- (加密_C段) -- Pod

使用者 -- (加密_A段) --> OpenShift Router (直接轉送) -- (加密_A段) --> Pod

使用者 <-- (加密_B段) -- OpenShift Router (直接轉送) <-- (加密_B段) -- Pod

OpenShift Router 被解開,所以加解密只跟 使用者 <--> Router 有關使用者 <--> Pod 之間的事情

使用者 <--> Router,還有後面一段 Router <--> Pod,可以視為前面兩項的綜合體。