智慧生活的裝置的普及並帶來許多便利和多樣化豐富的應用,但同時也讓有心人士找到了新的目標,從殭屍網路到智慧家庭隱私外洩,物聯網相關的安全威脅顯然已成為全球所關注的焦點,今天將用實際發生過的案例來深入探討,物聯網攻擊的運作方式並所帶來的影響與得到後續的啟發。

Mirai Botnet 大規模攻擊案例

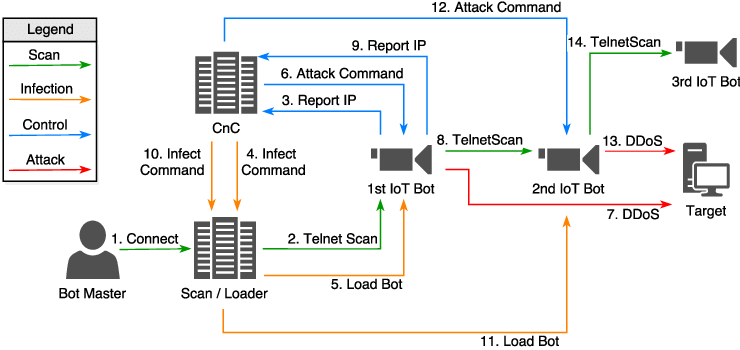

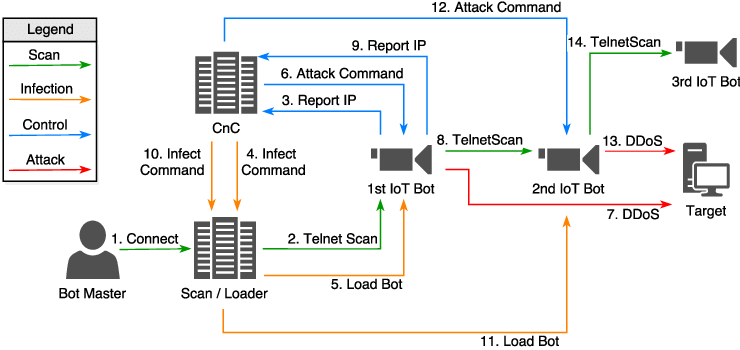

在2016年發現Mirai Botnet攻擊案例,攻擊目標為大量物聯網裝置(IP攝影機、路由器、智慧家電)進行大規模殭屍網路攻擊,其中被感染的原因多數是大部分的物聯網裝置都是使用弱密碼或預設帳號密碼,並且未更新韌體修補漏洞,攻擊目的就是要建立一個殭屍網路來執行DDoS攻擊來癱瘓物聯網裝置。Mirai Botnet 感染方法流程圖,呈現了 Mirai Botnet 的感染與攻擊運作流程,主要可分為掃描 (Scan)、感染 (Infection)、控制 (Control)及攻擊 (Attack)等四個階段。

1. Bot Master 操控

- 步驟 1:Bot Master 透過連線 (Connect) 至 Scan/Loader 伺服器,開啟整個惡意操作流程

2. 掃描與感染階段

- 步驟 2:Scan/Loader 伺服器針對 IoT 裝置進行 Telnet Scan,尋找使用弱密碼或預設憑證的設備

- 步驟 3:一旦找到目標 IP會回報給 CnC (Command and Control) server

- 步驟 4:CnC 發送 Infect Command 指令給 Scan/Loader

- 步驟 5:Scan/Loader 將惡意程式載入受害物聯網裝置,成功入侵後形成 1st IoT Bot

3. 橫向擴散

- 步驟 8:已感染的 IoT Bot(如 1st IoT Bot)會持續進行 Telnet Scan,尋找更多可入侵的物聯網 設備

- 步驟 9:掃描到的新的IP將會回報給 CnC server

- 步驟 10-11:CnC 下令新的 Infect Command,透過 Scan/Loader 對新的物聯網裝置注入惡意程式,開始擴展蔓延 Botnet 規模便形成了 2nd、3rd IoT Bot)

- 步驟 14:新感染的 IoT Bot 也會持續掃描 (Telnet Scan),達到自我繁殖與持續擴散

4. 攻擊階段(DDoS)

-

步驟 6:Bot Master 透過 CnC 下令 Attack Command

- 步驟 7、 13:已感染的 IoT Bot對目標伺服器發動DDoS

- 步驟 12:CnC 可針對不同 Bot 發出多波 Attack Command,達成大規模 DDoS 效果

其他物聯網攻擊事件

隨著智慧設備數量急劇增長,各式各樣的攻擊事件不僅暴露了技術漏洞,更影響全球的物聯網基礎設施安全、個人隱私與經濟活動。下面整理列出近幾年所發生知名的物聯網資安攻擊事件。

1. 智慧電視殭屍網路BadBox 2.0

2.大型殭屍網路Raptor Train

3.Ring 攝影機隱私外洩案例

-

時間:2019年

-

攻擊目標:Ring 智慧攝影機,用於智慧家庭監控。

-

發生原因:使用者未採用多因子驗證(MFA),且登入的密碼也是使用弱密碼

-

攻擊手法:憑證填充(Credential Stuffin)方式入侵帳號,在成功登入攝影機後端後可遠端操控攝影機的功能狀態,包括觀看目前監控的即時影像並與鏡頭前的人進行雙向對話

-

新聞事件:駭客入侵Ring監視器,嚇壞家中小孩

4.賭場智慧水族箱被駭竊取豪賭名單

事件過後的啟發

物聯網裝置設備的最大的安全死角也是一般最常見的低級錯誤,就是裝置設備出廠的預設密碼沒修改或是使用一些很愚蠢的密碼來當登入密碼,物聯網裝置為了防範這些無謂的失誤,就連同裝置韌體更新修補的部分也是個致命漏洞,應該是要有個自動更新機制及要有裝置安全設計的機制,前述幾個實際案例顯示了物聯網裝置終端的弱點,但結合技術防護、不斷地對使用者教育及相關法規規範,才能真正提升物聯網的安全與隱私保障。