身處在智慧生活應用場景中,將所有物聯網裝置做互聯傳遞應用,在這物聯網裝置安全議題中,裝置設備的韌體更新與預設密碼這些議題,一直以來是最重要也是最基本的觀念,但始終是最容易被忽視的兩大問題,在前幾天討論的相關攻擊案例多數皆是韌體未即時更新或是有漏痛未即時修補,使用者端沒修改預設密碼而引起不必要的災難,今天將來探討智慧相關裝置的最基本動作,韌體更新與預設密碼風險。

韌體可以說是物聯網裝置的核心功能,也可以說是控制這物聯網裝置的操控手冊,所有控制裝置的操作指令參數應用皆是寫在韌體之中,而且韌體的更新不僅是功能升級,也更是修補安全漏洞非常重要課題。一般最常見的韌體更新風險是裝置欠缺OTA更新機制、裝置廠商停止支援更新與韌體更新驗證的不足。最著名的未更新韌體與預設密碼的案例即是昨天介紹Mirai Botnet大規模攻擊案例,還有亞培(Abbott)賣出的心律調節器,因沒有OTA更新機制都必須拿回原返廠現場更新,導致長達數月的漏洞空窗期。

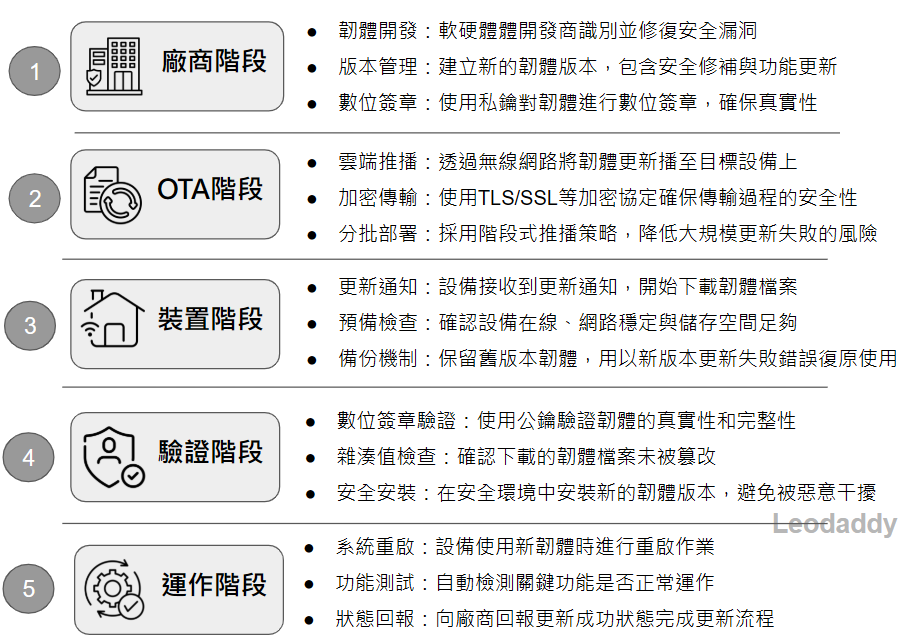

基本上物聯網裝置韌體更新包含五個階段分別是廠商階段、OTA階段、裝置階段、驗證階段與運作階段,各個階段都有必須要注意的項目如下圖所示。

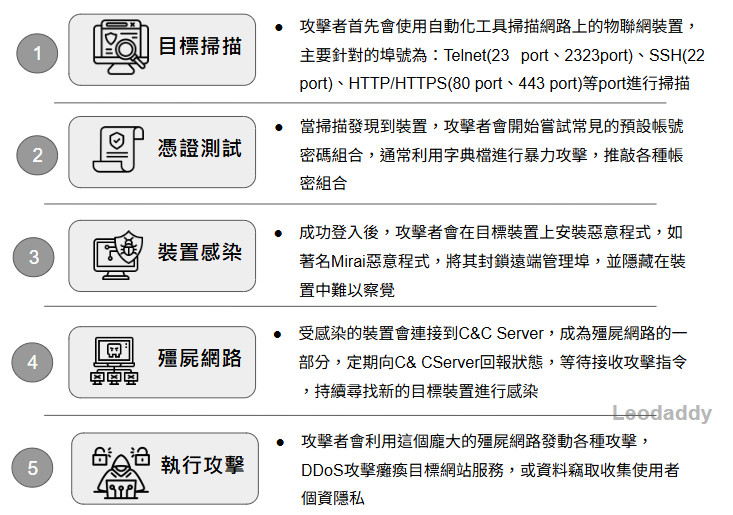

物聯網裝置的廠商很多是為了讓使用者能快速上手操作並享受體驗產品,經常在出廠時設置相同的帳號密碼(如:admin/admin、admin/空白、admin/000000等),很多只要在Google上輸入你的設備廠商名稱加上預設密碼,其實都找的到這組密碼。早在2018年美國加州參議院法案327號(SB-327)就已經有規範禁止所有新的消費性電子產品使用如:admin/123456等預設密碼,而在英國2024年4月29日生效的產品安全和電信基礎設施法案(PSTI),明確規定禁止使用如admin或12345等弱密碼或易猜測的預設密碼。常見的攻擊手法則是掃描裝置、不斷嘗試預設密碼登入,成功後就入侵裝置並掌控操作權。一般常見的預設密法攻擊流程階段為五個階段,針對目標裝置進行掃描,再透過預設憑證的測試,成功登入後感染裝置殭屍網路形成,最後開始進行攻擊,各個階段都有必須要注意的項目如下圖所示。

綜觀上述討論的可以知道韌體更新與預設密碼是物聯網資訊安全的基礎,但這個基礎卻也是最容易被忽略輕視的問題。從Mirai惡意程式到眾多智慧生活應用裝置的攻擊事件,再次證明了這兩大弱點一再被當作物聯網裝置的靶心,也是最易被攻破的致命點,這部分需必須由廠商、使用者及相關法規三方協同合作,才能有效建立真正安全的物聯網生態系,以防範不斷升級的攻擊技術或惡意程式不斷變種的威脅。