Nmap(Network Mapper) 是一個用來掃描主機與開放埠的工具。把它想像成一支「探照燈」,可以幫你找出網路上哪些主機存在、哪些 port 打開、還能推測正在跑的服務與版本。它是資安入門非常實用的工具,但記得:掃描別人的設備要先取得授權。

為什麼要學 Nmap?

因為在做資安防護或滲透測試之前,你要先知道「目標有哪些入口(port / service)」,Nmap 就是用來做這件事的第一步:資訊收集(Recon)。

安裝(快速)

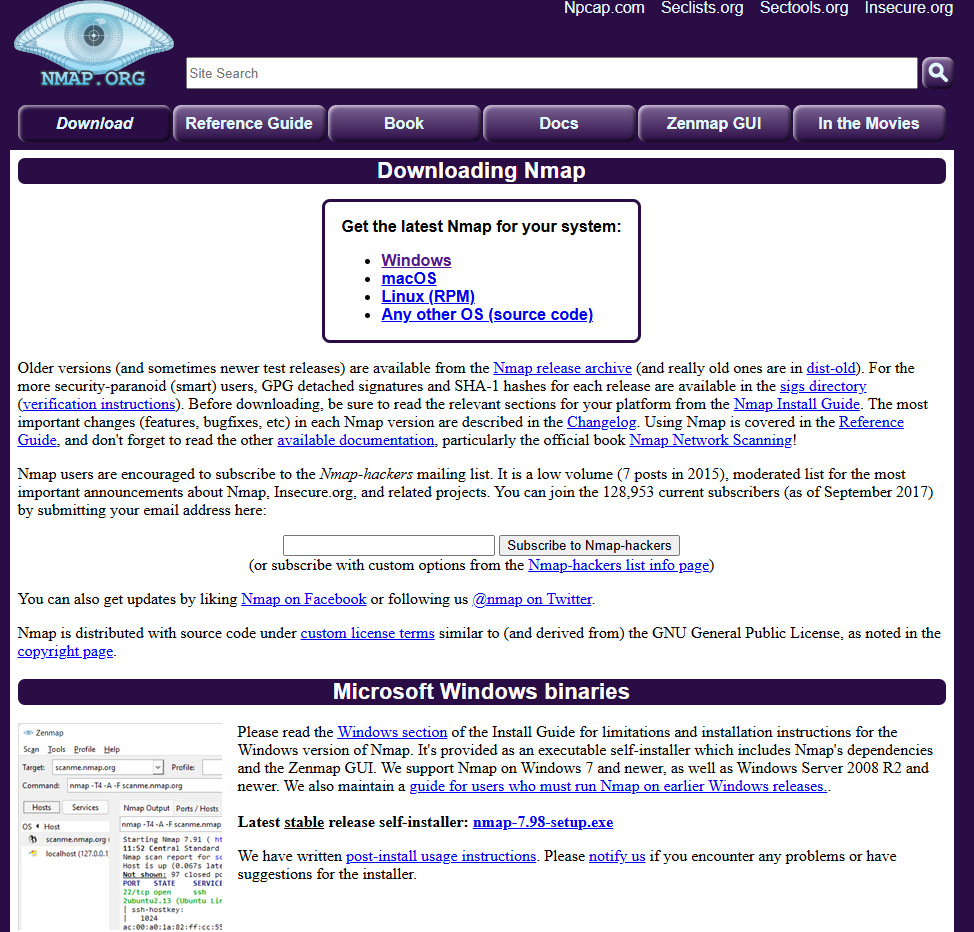

Windows:到官方下載 MSI 安裝包並安裝(若要抓 packet 可同時安裝 Npcap)。

macOS:brew install nmap。

Linux(Debian/Ubuntu):sudo apt update && sudo apt install nmap。

輸出格式與用途

Nmap 可以輸出成多種格式(純文字、XML、可供 grep 的格式、甚至 HTML/報表),不同格式方便做自動化處理、匯入其他工具或作為掃描紀錄保存。這對資產盤點、稽核或長期監控非常有用。

與其他工具的整合(實務工作流)

Nmap 的結果常被當作後續分析的輸入,例如:把掃描結果匯入 SIEM 做比對、餵給漏洞掃描器或 Metasploit 作為目標名單,或和 Wireshark 搭配在發現可疑服務時進一步抓包分析。

法律與倫理提醒(必要且要強調)

Nmap 很強大,但「掃描別人的設備」在多數情況下屬於受管制行為,可能違反使用條款或法律。教學與示範一定要用:localhost、自己的虛擬機、或經授權的實驗網段。

下期我們將介紹Nmap常見的指令及用法。![]()