請勿在未授權的情況下掃描外部網站或公司網段。

進行任何掃描前,先取得書面授權(Rules of Engagement)。

若掃描造成服務中斷,立即停止並通報系統管理人員。

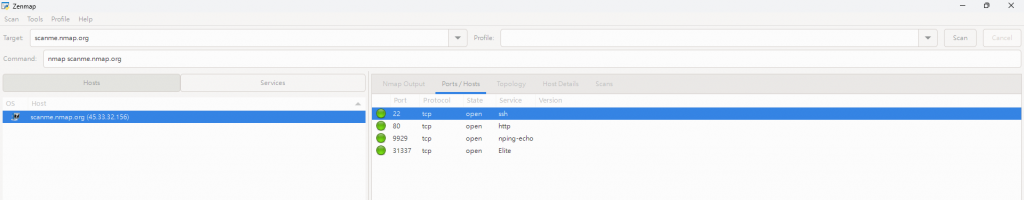

我們今天用 Zenmap (Nmap 的圖形介面) 掃描了官方提供的練習網站 scanme.nmap.org,結果顯示這台主機有幾個開放的服務:

22/tcp (SSH)

這代表伺服器允許 SSH 遠端登入。

系統管理員可以透過這個埠安全地連線到伺服器。

80/tcp (HTTP)

這就是我們熟悉的 網站服務。

使用者透過瀏覽器輸入網址,通常就是連到這個埠。

9929/tcp (nping-echo)

這是 Nmap 官方特別開放的服務,用來測試 Nping 工具。

一般情況下,我們不太會在真實伺服器上看到這個埠。

31337/tcp (Elite)

這是一個經典的「彩蛋埠」。

在駭客文化裡,31337 常常用來代表 leet (elite)。

Nmap 官方放這個出來,就是讓我們在練習時看到一些有趣的東西。

接下來是基本掃描指令

基本掃描(先看看主機存活與常見 port)

說明:掃描本機常見 port,適合快速確認本機服務狀態。

掃描官方練習主機

說明:Nmap 官方提供練習用主機(請遵守規範)。

指定要掃描的 port(降低影響)

說明:只掃常見的重要埠,速度快且對目標干擾小。

SYN 半開掃描(較 stealth)

說明:SYN 掃描不完成三向握手,發現開啟埠速度快。但依然需授權。

服務版本偵測(查 service / version)

說明:嘗試辨識開放 port 上運行的服務與版本,對後續安全評估有幫助。

掃描整個子網(資產盤點)

說明:列出網段內存活主機與開放 port,適合做資產盤點(大量流量請先告知網路管理員)。

儲存掃描結果(便於後續報告)

說明:把結果輸出成純文字檔以便保存或交付。

那下期我將介紹各個端口狀態介紹。![]()