指紋辨識:

為了確保滲透測試能順利進行,或讓網路設備監控更精準,我們需要掌握目標系統的服務指紋。服務指紋通常包括服務埠與服務版本等資訊。

通過分析目標往nmap發送的封包中,某些協定標記、選項與資料欄位,我們可以推測出該系統的作業系統與服務特性,這就是所謂的指紋辨識(fingerprinting)。

以下我們就來做個實際的操作(使用個人虛擬機做示範)

未經授權掃描別人的設備可能違法。實務掃描前務必有書面授權、時間窗口與緊急聯絡人。

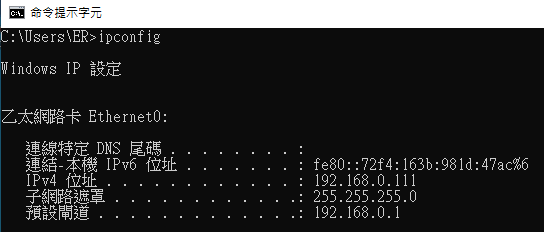

以上是虛擬機的ip位址192.168.0.111

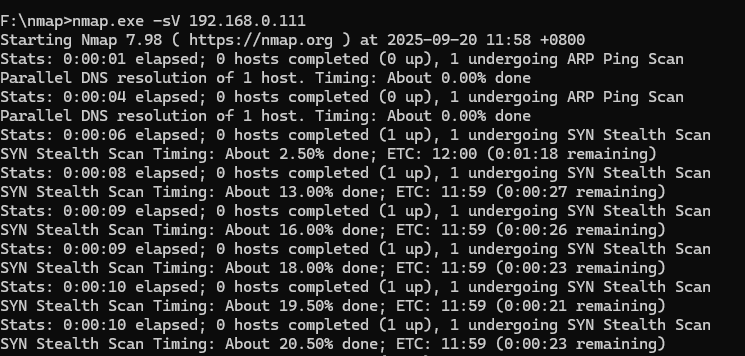

接下來我們就不打開nmap圖形化介面,直接使用cmd即可

首先先切換到儲存nmap的資料夾中

輸入 -sV + 自己或經過授權使用IP位址

按下空白鍵可以查看當前的scan進度

掃描前記得把被掃描端的防火牆關掉,否則會因為封包大量傳輸被阻擋掉

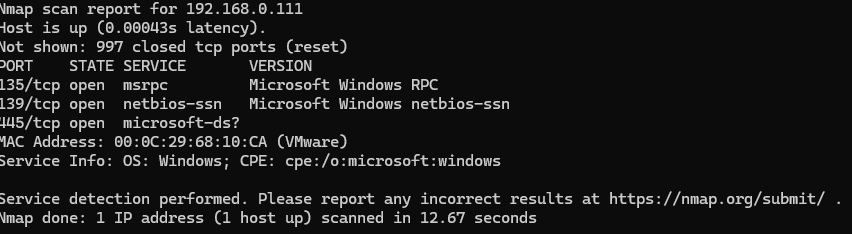

以下就是掃描的結果,可以看到各種端口運作

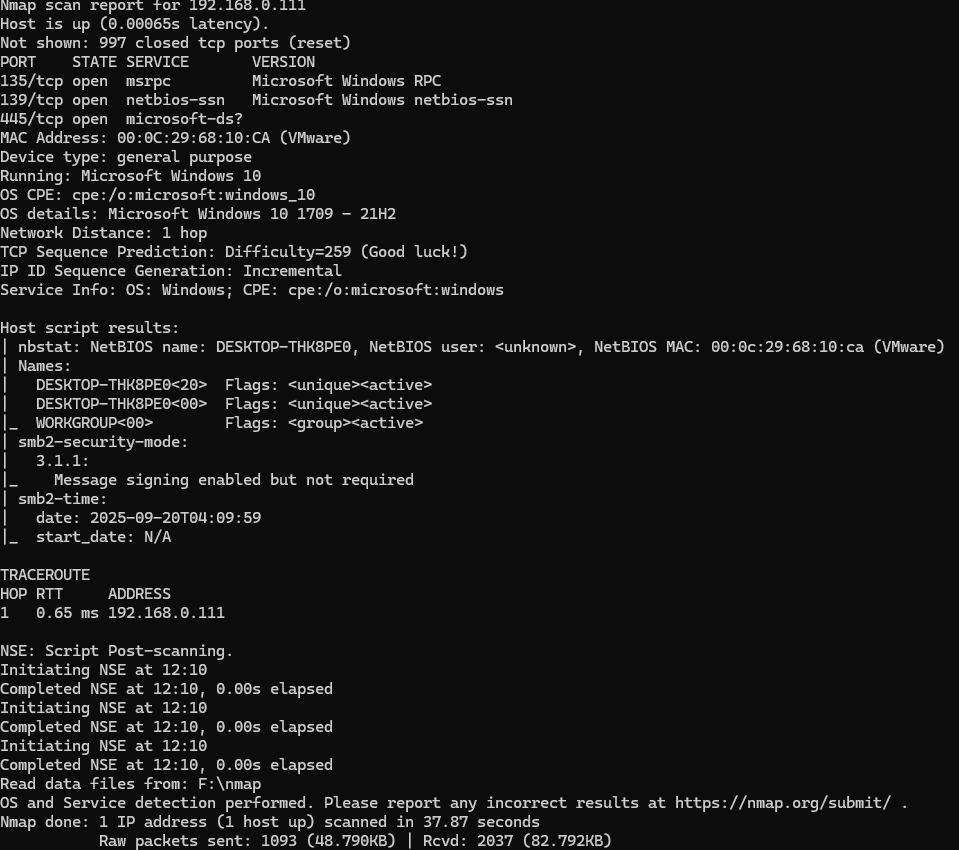

那接下來還有一個指令非常具有侵略性,請謹慎使用

它可以看到被掃描端的操作系統、服務等訊息

-A -V -T4 目標IP位址

T4用來加速掃描

因為我的vm虛擬機才剛建立,所以資料很單純

以下是掃描的結果

掃描總覽

目標 IP:192.168.0.111

主機狀態:Up(回應延遲約 0.00065s)

掃描耗時:Nmap 完成掃描約 37.87 秒(raw packets sent: 1093 / rcvd: 2037)

顯示關閉的埠數:997 個 TCP 埠為 closed (reset)

開放的 TCP 埠數:3 個(135、139、445)

MAC 地址:00:0C:29:68:10:CA(標示為 VMware)

Device type:general purpose

Operating system:Microsoft Windows 10(OS details: Windows 10 1709 - 21H2)

Network distance:1 hop (本機或同一子網)

| 埠號 | 狀態 | 服務 | 偵測到之版本 / 訊息 |

|---|---|---|---|

| 135/tcp | open | msrpc | Microsoft Windows RPC |

| 139/tcp | open | netbios-ssn | Microsoft Windows netbios-ssn |

| 445/tcp | open | microsoft-ds? | SMB(Windows 檔案/印表機分享) |

NSE 腳本結果(重要細節)

nbstat (NetBIOS):

NetBIOS 名稱:DESKTOP-THK8PE0

NetBIOS 使用者:

NetBIOS MAC:00:0c:29:68:10:ca (VMware)

名稱列出:DESKTOP-THK8PE0<20>、DESKTOP-THK8PE0<00>、WORKGROUP<00>

smb2-security-mode:

3.1.1

訊息:Message signing enabled but not required(訊息簽章啟用,但非強制)

smb2-time:

date: 2025-09-20T04:09:59

start_date: N/A

下期將介紹區域網中如何探測存在的主機![]()