黑帽駭客攻擊通常遵循一套有組織的步驟,包含「偵察」、「滲透」、「指揮控制(C&C)」、「資料竊取」與「持續擴張」等階段。

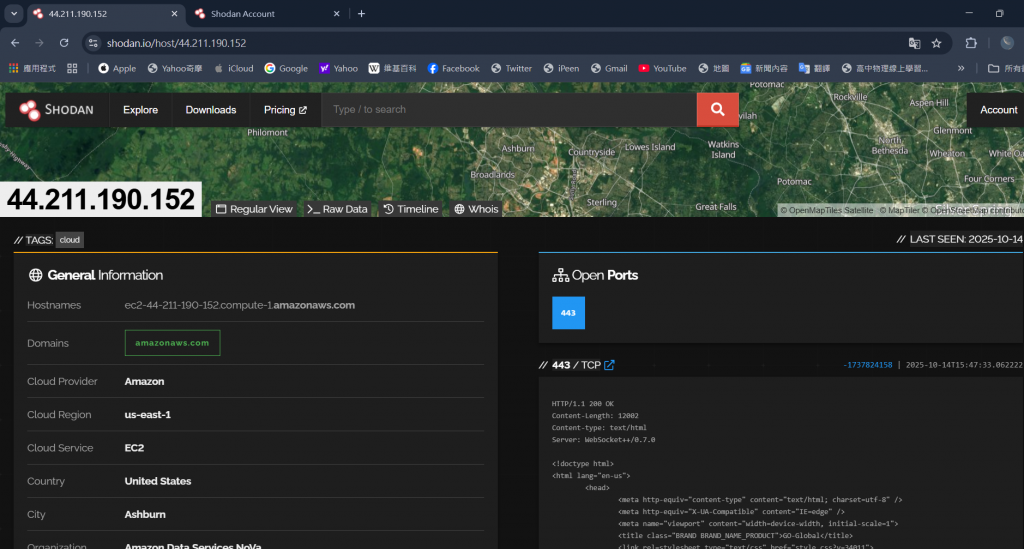

• 偵察(Reconnaissance):攻擊者會蒐集目標的公開與半公開資訊,例如利用 Whois 查詢 IP 位置、瀏覽公司官網、收集員工名單、蒐集Email與外部系統帳號等資料。Shodan等工具可掃描外部網路設備資訊,提高攻擊成功率。

• 滲透(Intrusion):利用釣魚郵件、弱密碼、系統漏洞(如SQL注入)、惡意連結或社交工程,取得目標系統或帳號的存取權限。

• 指揮控制(C&C)與攻擊目標:攻擊者可能設置外部或隱蔽的命令伺服器,透過植入後門、惡意程式,遠端操控滲透過的設備,並展開橫向移動或資料竊取行動。

• 資料竊取與持續擴張:取得敏感資訊後,駭客會進一步攻擊更多帳號或系統,或依照攻擊目的移動到下一個攻擊階段。

• 隱匿與擦除痕跡:攻擊者會嘗試消除活動痕跡,但網路紀錄與公開資訊的留存性高,不易徹底刪除。

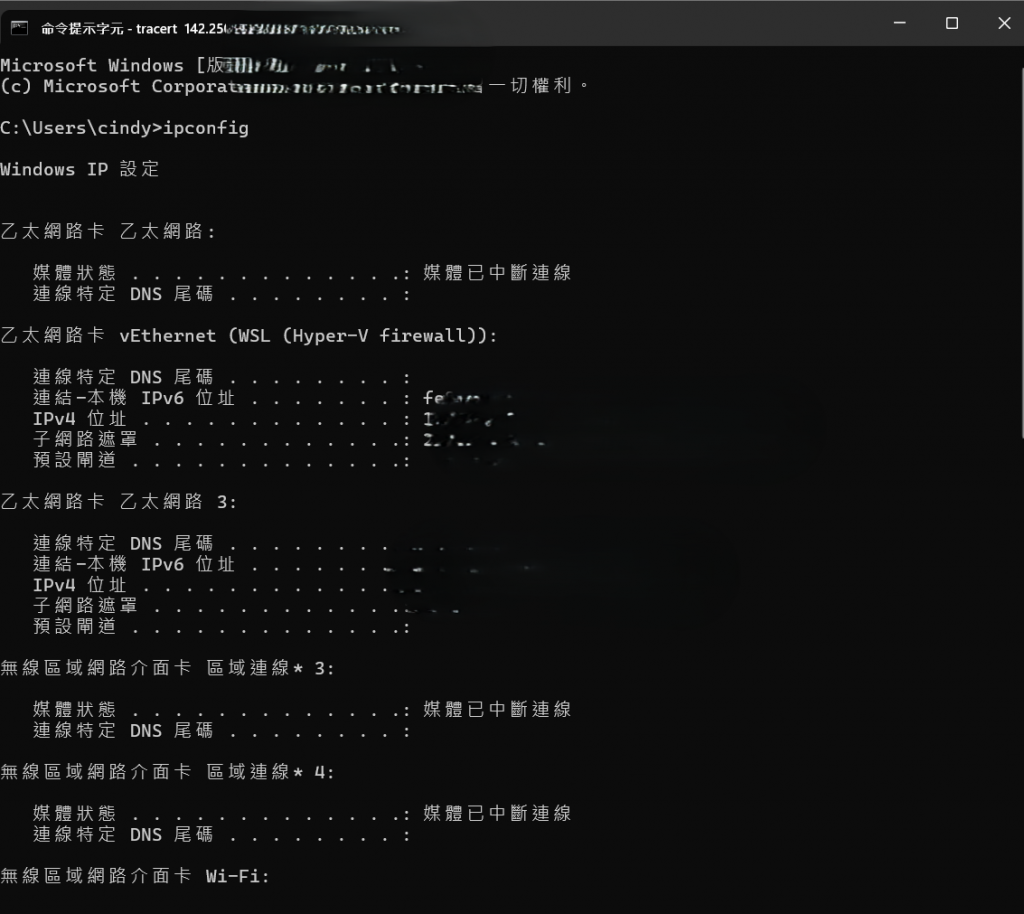

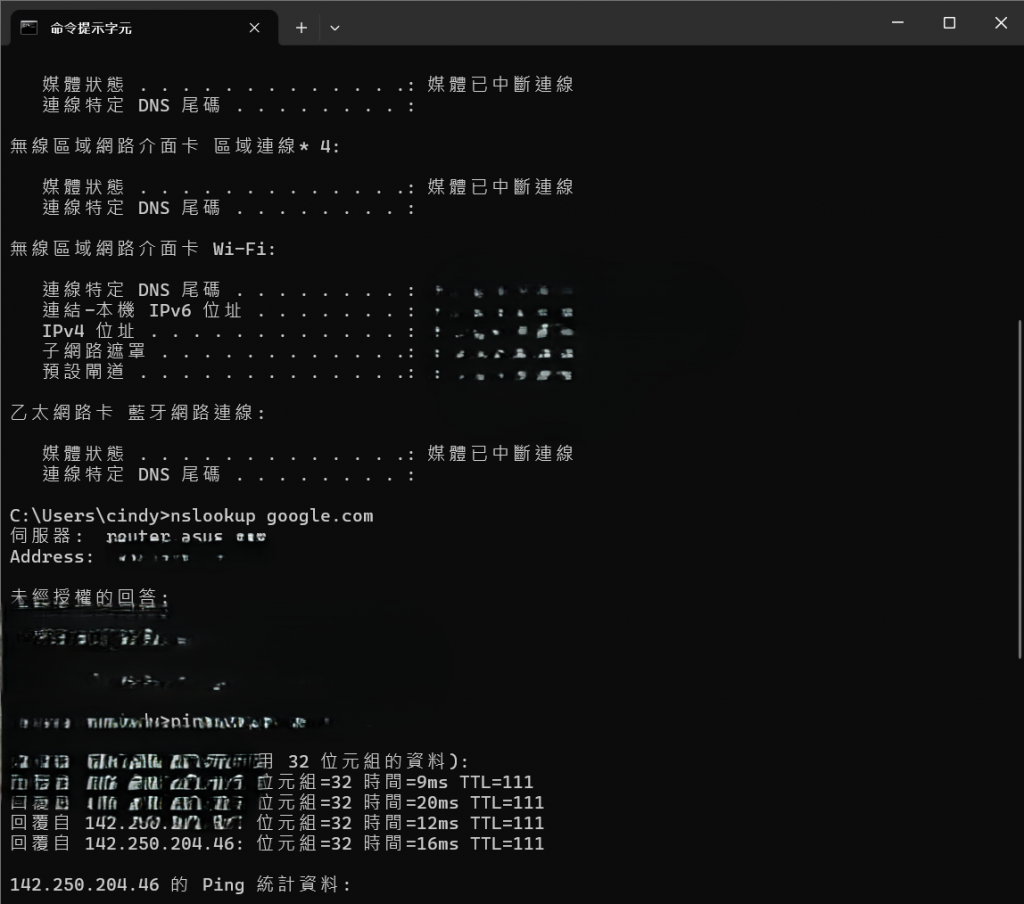

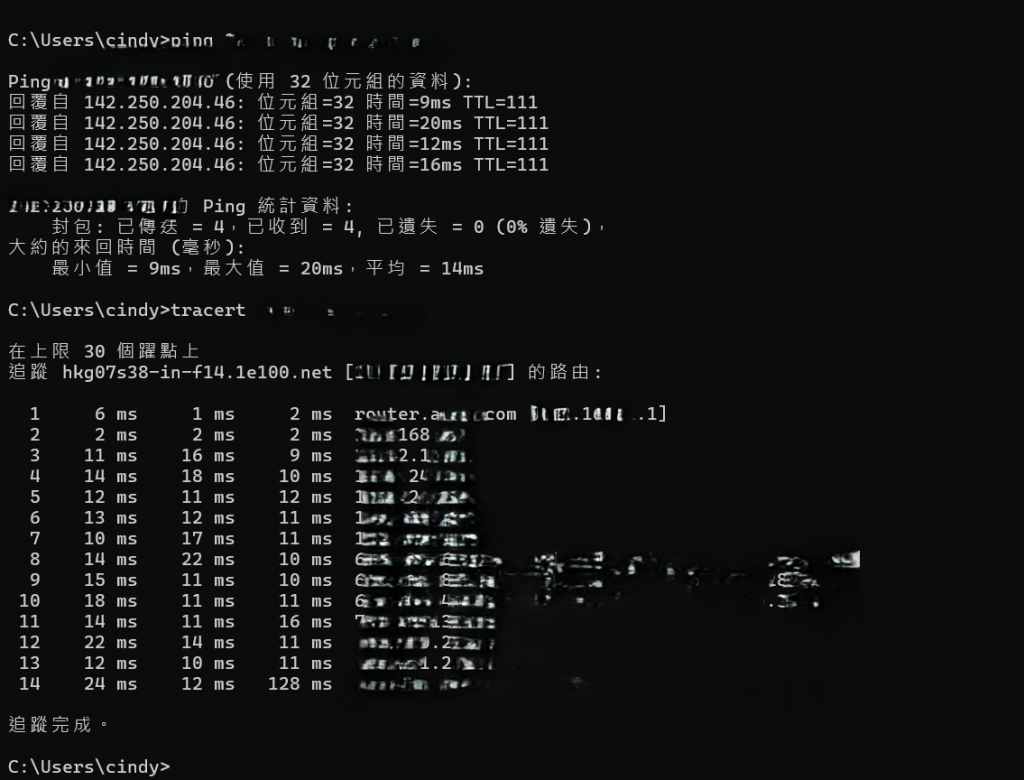

既然取得你的ip位址,那就可以攻擊你啦~~~我們來統整如何查看自己ip狀況取得並確認你電腦以及網路中的IP位址,以及如何使用ping、nslookup、tracert等網路工具來了解與診斷網路連線與路由狀況。

這些工具幫助理解自己電腦的網路配置和外網IP,並用ping和tracert進行簡單的網路診斷,以判斷連線是否暢通、有無封包丟失及延遲問題,透過nslookup也可以檢查DNS解析情況及找到真實的IP資訊。

這樣的流程是基礎的網路連線偵測與診斷方法,能協助找出本地端或網路中間節點的問題點,對網路攻擊防禦與資安研究非常重要。

找到你的本機IPv4位址

開啟命令提示字元(Windows: 於搜尋列輸入「cmd」後打開)

輸入

ipconfig

找到Wireless Lan adapter Wi-Fi下的「IPv4 Address」,記錄下來

查詢網域名稱的外部IP(以google.com為例)

命令提示字元輸入

nslookup google.com

觀察顯示的「Address」,這是 Google 的公開IP

用ping檢查網路連線

追蹤封包路徑(追蹤所有中繼跳點)

偷取IP比你想像中簡單!!!!!

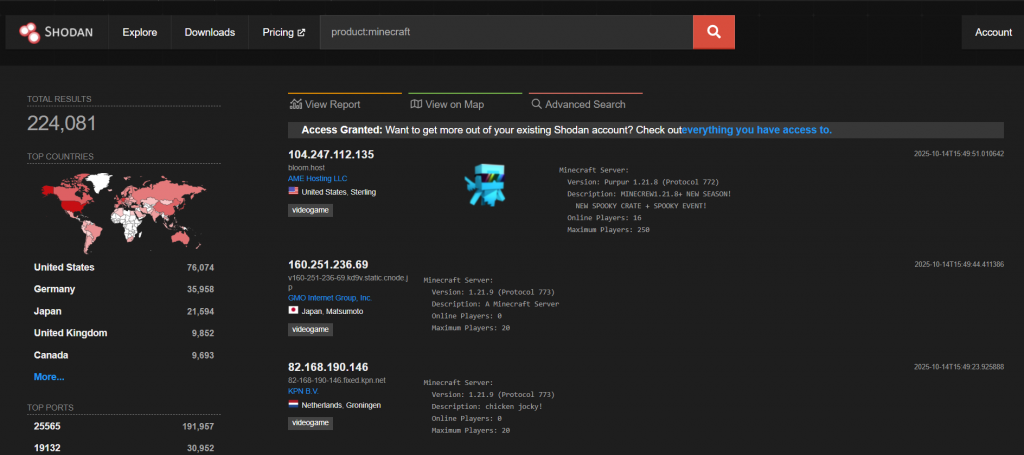

Shodan能幫你快速「看到」全球各地外露在網路上的公共設備和服務。你不只知道一堆地方(IP)有哪些大門(服務)是打開的,還能找出哪裡有門沒上鎖、密碼沒改(預設密碼)、甚至有誰在打開Game Room讓大家進來玩(例如公開的Minecraft伺服器)!

• 直接進Shodan網站,就如同打開一個全球公開地圖,輸入地點或名詞後(如Telnet、Video Games),馬上就能看到全世界那些門戶大開的地點和它們的簡介。

• 可以選擇各種標籤和分頁來快速找到重點領域,例如只看「預設密碼」或「Top Services」公開清單,追蹤哪些系統最容易成為駭客攻擊的下一步目標。

以下以前玩的創世神及中國公開伺服器都可能是潛在風險~~~~