請問各位先進,

近日看到關於 "中油、台塑遭勒索軟體攻擊事件"報導, 駭客潛伏在內網並擴增權限(橫向移動), 甚至可以下載後門程式並進行安裝(還兩次?!), 導致駭客可以透過GPO派送更多惡意程式到每台登入網域的電腦上,

想請教各位, 像中油、台塑這樣大的公司, 內網難道沒有像 Microsoft ATA (Advanced Threat Analytics)這樣的監測系統來偵測內網動態嗎?

還是像這樣的攻擊手法, 能怎麼預防或偵測呢?

請各位先進分享

感謝

PS.沒法去資安大會,只能在這裡請教了

它們有啊, 2018 就有買趨勢的 APT Premium Service:

台灣中油煉製事業部逐年強化資安能量 全面防堵駭客攻擊

被攻破的理由很簡單, 就是 APT 沒有抓到惡意軟體, 讓他有機會控制 GPO...

各位一定會問: 不是裝了嗎? 為什麼沒抓到?

請大家了解: 中油發生的不是一般性攻擊, 他是非常針對性, 根據中油環境去客製出來的惡意工具; 試問: 黑客會那麼傻, 矇著眼, 隨便把一個工具丟進中油去讓他抓嗎?....

當然不會.

而且 2018 年的新聞那麼大, 黑客早就知道中油有甚麼防禦機制...

所以它們丟的惡意軟體, 是經過精心特製, 可以繞過趨勢工具檢查的 (要繞過很簡單, 黑客只要跟趨勢訂購一套 APT 安裝起來, 他就有相同環境可以測試了, 簡單來說, 就是先在自己家裡找好他的破處, 確定可以躲過防禦檢查之後, 再塞進中油去)

世界上沒有百分百的防禦機制, 所以資安通常要部署縱深防禦, 不能只靠一套來做. 我們不知道黑客繞過多少道防禦? 但是他可以一次一次丟東西進去試, 每次突破都把探索的結果送回去給黑客分析, 就像航海家太空船, 發射一艘只能蒐集一小塊太空資訊, 但我們可以從中發現, 或許還有甚麼值得探索的地方? 我們就可以針對該區域, 再射第二艘, 第三艘, 用蟻海戰術, 把整個宇宙的全貌一點一點拼出來.....至於那些射出去的太空船, 就當成是犧牲品放棄, 但是只要我們送進去探測的數量越多, 拼湊出來的面貌就越完整....

終極黑客其實是非常有耐心, 也非常注重細節的, 他們可以花時間 針對特定高價值的對象 (一年到數年都可以), 用手工刻製能繞過防禦的工具, 花時間找滲透點, 花時間進行橫向探測, 這些都不是一次攻擊就可以完成, 通常要花上千次的探測, 數十次的投放, 才會有成果..

還有, 防禦工具只能防到目前已知的攻擊技術, 但其實黑客手上至少還有 30~50% 的工具, 沒有公布出來, 這些使得防禦工具沒辦法事先預防, 只能靠事後鑑識去分析出來....

所以請別再有: 買一套資安產品, 就能高枕無憂的觀念...

這不是一群 Script Kids, 他們是軍事等級的行動, 請用海豹部隊的層級來看待它們發動攻擊的能力, 並想像: 一位狙擊手, 要在森林裡面潛伏觀測多久, 才會開出第一槍....

2018那篇也是有夠好笑。

大肆宣揚好像叫人去打,用力打盡量打,老子有花錢下去不怕你打...XD

請教大神, 像是Microsoft ATA這樣的軟體, 是否可能可以偵測到橫向移動? 例如半夜某個帳號登入之類的紀錄? 還是駭客根本不會有登入紀錄??

從這裡可以學到,不要輕易暴露公司網路架構與佈署的設備及軟體。

雷大篇篇都是醒世文

文情並茂

像是Microsoft ATA這樣的軟體, 是否可能可以偵測到橫向移動? 例如半夜某個帳號登入之類的紀錄? 還是駭客根本不會有登入紀錄??

業界近年來整理出, 攻擊發起前的 244 種可能行動, 作為偵測的基礎....你可以想像, 一套軟體需要偵測這裡面的多少行為, 才能達到全面的監控? 這麼多監控項目, 如果全做的話, 會不會拖慢你的效能?...但如果有哪個項目不做的話, 萬一漏掉怎麼辦:

MITRE ATT&CK

用MITRE ATT&CK框架識別攻擊鏈,讓入侵手法描述有一致標準

【不只幫助攻擊入侵行為的理解,更便於企業防禦評估】資安攻防新戰略MITRE ATT&CK

今年初, 業者就把以前鑑識出來的 APT29 黑客組織手法, 用 MITRE ATT&CK 攻擊框架整理並描述出來 (總共 20 個攻擊步驟, 140 個子項目), 然後邀請各家資安業者, 嘗試監測這些行為看看...

結果參與的 21 家資安業者, 並不是每一家都能夠偵測到每一個步驟: MITRE ATT&CK公布第二輪評估計畫結果

我們不評論各家好壞, 但從成績優秀的業者, 也只能送出 101 個即時警告來看, 顯見目前的技術, 仍無法偵查出 APT29 已知會採用的 140 個可疑行為...

而這還只是分析 APT29 單一團隊其中某一種已知的手法而已, 全球有多少黑客團隊? 北韓, 中國, 俄羅斯, 它們還有多少像 APT29 這樣的團隊, 有多少不同的手法尚未被公開? 也還沒有可靠的防禦方法?

連已知的手法都還做不到 100% 偵測哩....

防禦軟體賣你的, 只有行銷一句話而已, 誰會告訴你: 她在 XX 步驟中的 yy 項目, 防禦強度只有到 zz%......

回到您的問題:

XX 軟體能不能防止 YY 的惡意行為?

我不知道:

她也許可以防到 APT29 的 YY 行為; 但是也可能防不到 APT29 的 PP 行為, 或者 APT 123456 的 OPQR 行為.....我們真的不知道, 因為沒有人會把規格寫得那麼細, 也沒人可以測完全球的黑客手法 (它們都沒公布給你看, 你要怎麼測?).....

只有等他來, 等事情發生, 留下數位足跡, 請專家鑑識, 我們才能多吸取一次經驗......藍隊的能力永遠落後於紅隊, 這是天生限制, 要先有這樣的體認, 不要以為藍隊有能力擋掉所有紅隊攻擊, 上戰場有誰不挨子彈? 藍隊防守的策略是: 被打中沒關係, 但打完要能存活, 不要一槍就死了...

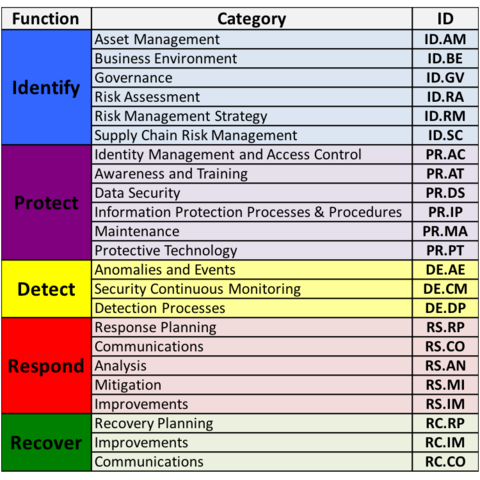

所以藍隊採用的 NIST CSF 框架, 不會只把焦點單單放在防護一項而已, 她有五大項目來拉開防禦縱深:

NIST Cyber Security Framework發展歷程

如果料敵從寬的話, 你能做的, 就是假設某個產品的防禦力可能有 nn%, 所以剩下還不足的 mm% 必須採用另外的方案來補強, 所謂的補強, 請參考 NIST CSF 框架, 看你缺甚麼; 而不是只看 MITRE ATT&CK 攻擊框架, 就算你 244 項都能抓到, 那樣也只算是補滿了 NIST CSF 其中一項而已, 其他四項都是空的....

企業能存活才是關鍵, 能不能持續營運才是老闆關心的事情, 老闆並不關心你有沒有擋下 100% 的攻擊....

做防禦的人, 就是低調再低調, 像我公司官網都沒有在行銷宣傳甚麼得了獎項, 偉大的事蹟, 或者採購多厲害的產品, 雖然甚麼都沒說, 但是金控業者卻敢放心把網站放在我這裡託管...

防禦不是讓人打不進來, 是要能打不死..

感謝raytracy大神回覆, 受益良多, 非常感謝~

APT攻擊防不勝防, "防禦不是讓人打不進來, 是要能打不死.." 非常受用.

與中油一樣有相同的防禦機制的客戶應該也有滿多被潛伏滿久的吧!

中油是被潛伏四年,其他客戶是否也會在未來爆發呢?

吳富梅指出,其實中油最早在2016年4月,電腦就被執行了惡意程式,意味著駭客可能在當時就已經取得了主機的控制權,而台塑最早也在2018年9月,就已經被入侵。

資安這件事情一直以來都是很被動的,往往都是被攻擊了才發現有這種手法

請教一下,中華電信的入侵防護是否能防止電腦主機被入侵!

Hi msnman,您可以再開一個主題來問喔

我曾經設計了一個自動上傳FTP的程式,但是,因為一直修改所以常常重複傳送很多次。忽然,有一天就不能傳了!結果,我換一台電腦就可以傳了。而在這個時候,中華電信傳了一封EMAIL給我,說我們公司的電腦攻擊了客戶的FTP。所以,中華的入侵防護對於多次重複不正常的運作,是有防護功能的。

這種針對性的APT(進階持續性攻擊)手法都是長期刺探目標企業的資安防護漏洞及環境,客製化產製惡意程式,配合社交工程方式,利用email慢慢地把後門程式植入,再橫向入侵,側錄特權帳號密碼並開發已知的系統漏洞來落實入侵目的。

我們常開玩笑,駭客組織的lab環境所架設的資安防禦系統比一般企業還多,他們客製化的程式一定會先送入lab中的防毒系統及該企業所擁有的資安系統測試,沒被偵測出來,才會植入至目標企業。

關鍵基礎建設的大公司,都有分內外網路,可是都是用防火牆去做的,根本就是讓給駭客慢慢去挖洞

,原本就應該要用實體隔離的方式去做。用物理性的防護就可以100% 防護,這樣內網就不會被駭進去了,頂多就是外網掛了,但是內網不會被攻擊到