經過了幾天的Wireshark使用方法說明,今天拿個實際的封包檔案來玩看看吧。

這次的封包來源是一個流傳在網路的鑑識題目破解題組,就叫做Puzzles! (網址:http://forensicscontest.com/puzzles ),目前總共有9個題組,其中幾題還曾經是DEFCON的題目,而這些題目都是以一個叫做Ann的人最為主角,並描述他發生了什麼事情,並提供一個封包,讓大家來試著分析出發生了什麼事情並回答問題。

今天來介紹如何用Wireshark來解出第一個題組「Puzzle #1: Ann’s Bad AIM」(網址:http://forensicscontest.com/2009/09/25/puzzle-1-anns-bad-aim ),請先至該題網址中觀看詳細故事前提,並且把pcap檔下載下來。

首先是第一題:What is the name of Ann’s IM buddy?

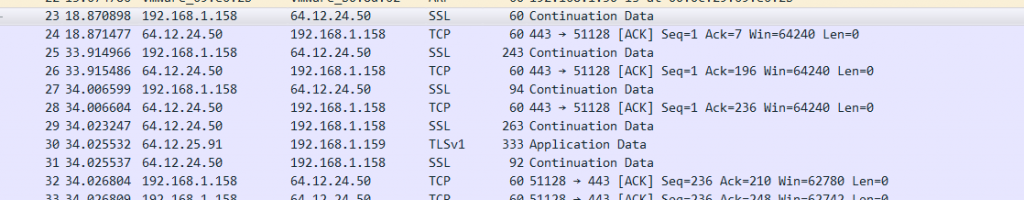

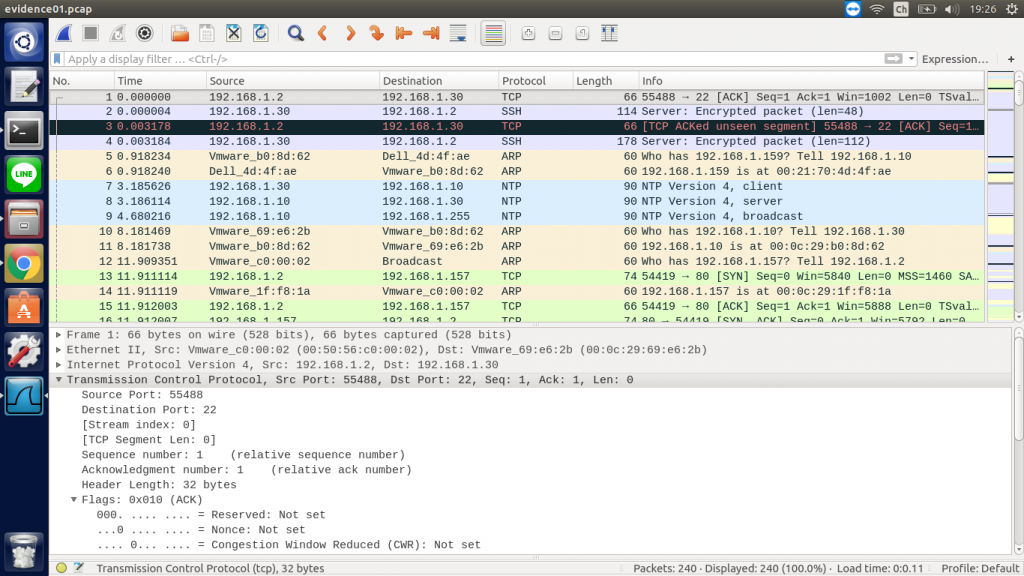

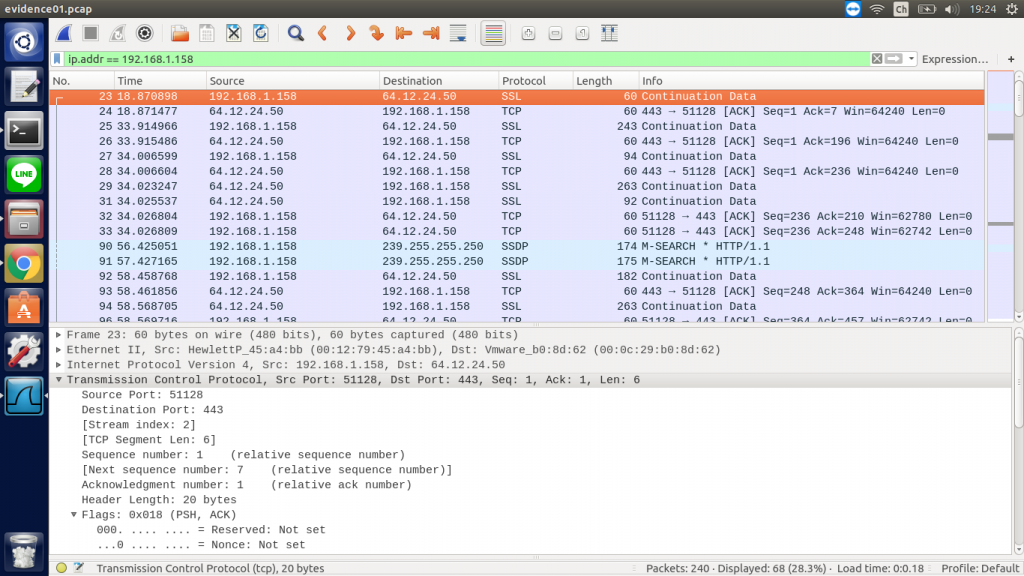

把pcap檔用Wireshark打開後一筆一筆看,會發現其中有一段底色是紫色的封包如下圖。

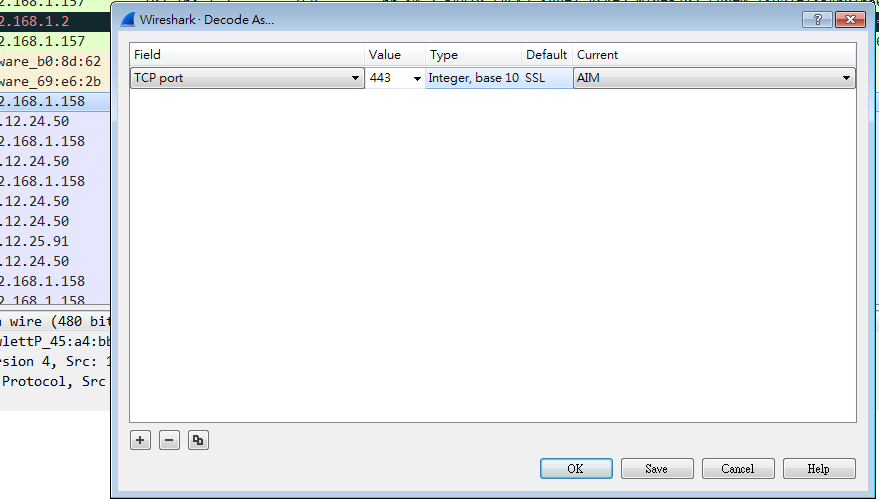

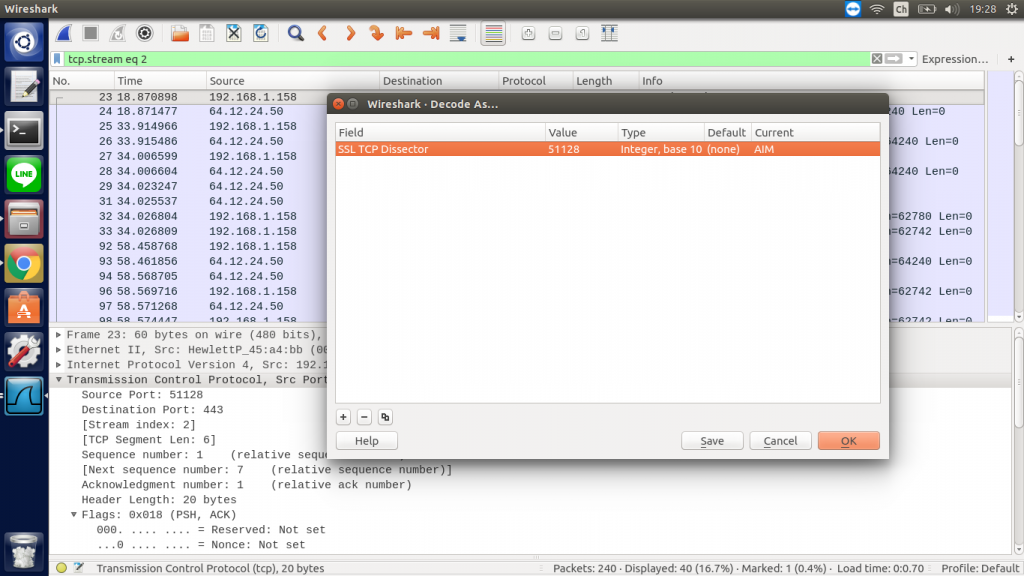

點選第一個封包後,右鍵選擇Decode As,並把TCP Port為443的封包解譯為AIM,如下圖所示。並按下OK確認。

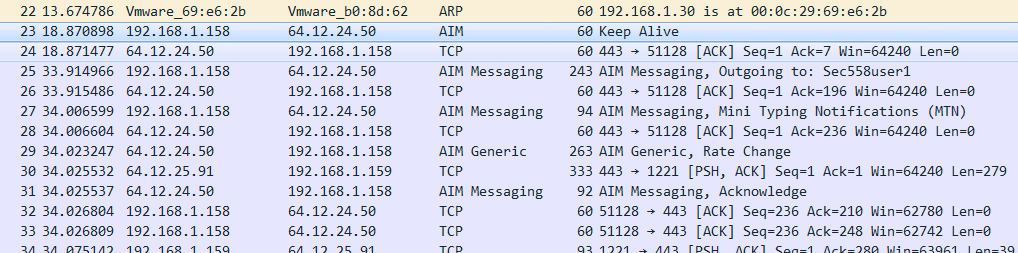

接著回來封包列表一看,發現剛剛列表中原本是SSL的封包經過解譯後,已經變為AIM封包如下圖。

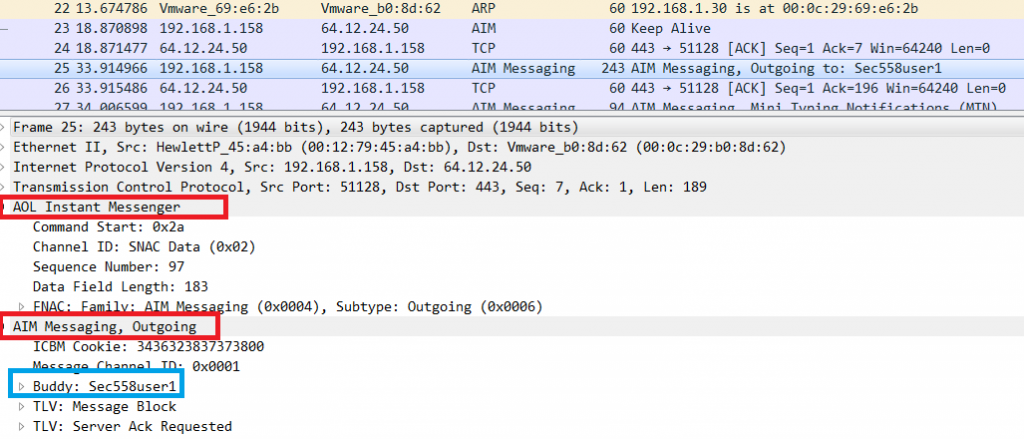

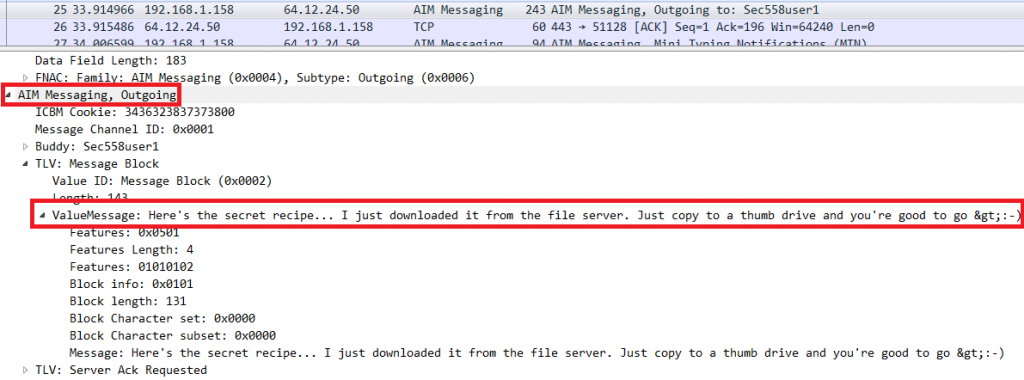

在這些AIM封包中,可以發現多了AOL或AIM的詳細資訊,如下圖紅框處,這些就是Wireshark原本誤以為是SSL封包,但經過我們設定後轉譯為AIM所得到的資料,而在第25個封包裡面可以看到一段AIM Messaging, OUtgoing,裡面則會告訴你另一個Buddy的名字就是sec558user1,如下圖藍框處。

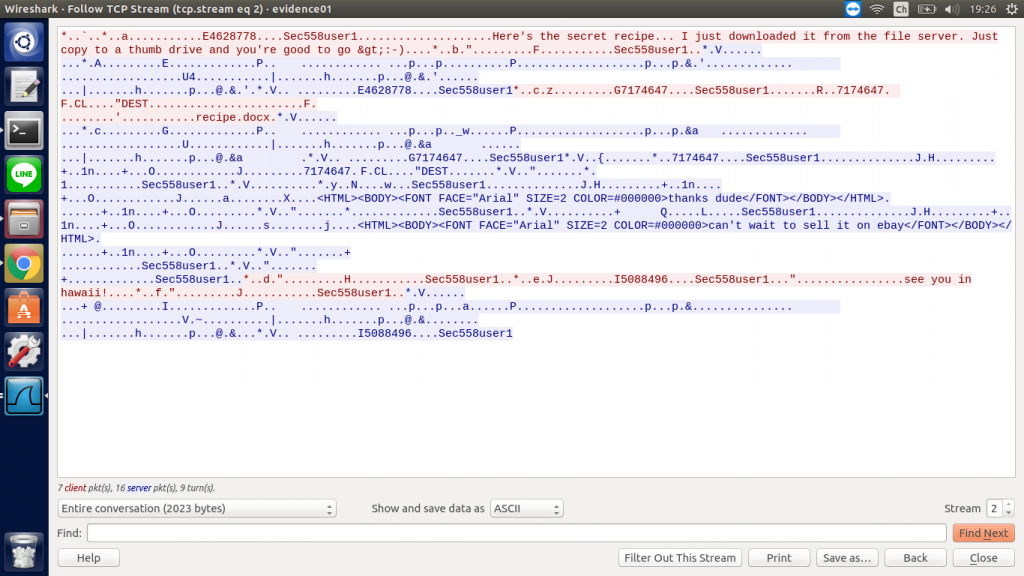

第二題:What was the first comment in the captured IM conversation?

從Wireshark看,First Comment 在第25個封包處,而也可以看到這個封包所含資訊就是題目要的第一句話,也就是「Here’s the secret recipe… I just downloaded it from the file server. Just copy to a thumb drive and you’re good to go >:-)」,如下圖紅框處

第三題:What is the name of the file Ann transferred?

這題可以直接用Google查AIM File transfer的port是什麼,而答案就是5190。

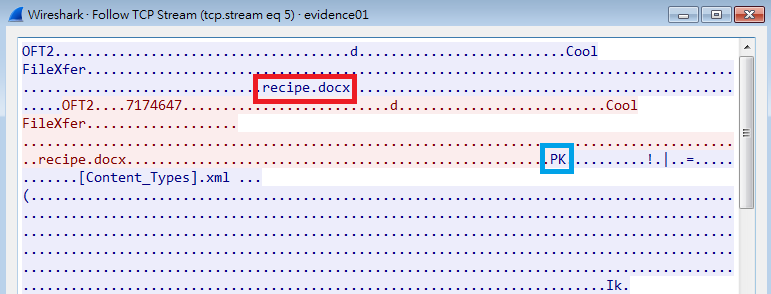

第四題:What is the magic number of the file you want to extract (first four bytes)?

既然知道是用哪個port來傳輸檔案後,我們可以在Wireshark過濾出流經5190這個port的封包,於是我們可以下「tcp.port == 5190」這個過濾式。取得封包列表後,經過右鍵Follow>TCP Stream,就可以依照昨天的教學,把裡面的檔案撈出來囉,而從封包中也可以看出檔名是recipe.docx,如下圖紅框處。

不過這題其實只要問開頭的兩個字(4個bytes)是什麼,相信經過昨天的文章說明,大家都已經知道就是docx檔案的開頭就是PK兩個字!也可以從封包內容中再次印證,如下圖藍框處。

第五題:What was the MD5sum of the file?

這一題是在問這個檔案的MD5值是多少,而這跟Wireshark沒什麼關係,用昨天的方法把檔案取出後,就可以隨便找一個可以產生MD5 Hash值的程式來完成,所以就直接跟你們說解答就是8350582774e1d4dbe1d61d64c89e0ea1。

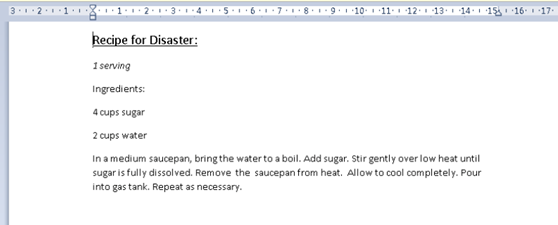

第六題:What is the secret recipe?

把docx檔案打開後,就可以看到裡面的內容如下圖囉,而內容就是「Recipe for Disaster: 1 serving Ingredients: 4 cups sugar 2 cups water In a medium saucepan, bring the water to a boil. Add sugar. Stir gently over low heat until sugar is fully dissolved. Remove the saucepan from heat. Allow to cool completely. Pour into gas tank. Repeat as necessary. 」。

補充說明,AIM是AOL所推出的一套即時通訊工具,根據Wiki指出,這套軟體是由AOL於1997年5月發布,使用OSCAR立即傳訊協議和TOC協議,並已於2017年12月15日停止服務。真的是很歷史悠久呢,相信年輕的大家都沒用過,其實我也沒用過。其實很多網路上的範例封包,因為可能歷史悠久,所以都會包含一些現在根本就不會用到的協定或服務,雖然在現在的網路流量裡已經幾乎不會再看到了,不過大家就當作一邊玩Wireshark一邊學歷史吧,而且難保將來哪一天會不會再用到或是考試剛好考到呢!

再度補充,後來發現如果Wireshark沒有更新到最新版本,可能會出現無法由SSL解譯成AIM的狀況出現,如果沒辦法解譯的朋友可以試著更新試試看喔~

sec558user1 是 SSL Packet嗎 ?

我是一個一個讀 Data,作者呢?

AIM 我看到ㄌ

抱歉抱歉晚回了,關於sec558user1的問題,因為AIM是使用SSL的協定來做交握,所以在Wireshark就會把他們後續所傳的封包都判斷為也是SSL的封包,但其實實際看封包內容就會知道,這並不是真正的SSL封包,如果是SSL封包的話內容會是被加密的,而並非像這題所提供的封包一樣,可以直接看出封包裡有哪些資訊。

這也是為什麼我們要告訴Wireshark要把這個檔案中的SSL封包都轉譯成AIM封包的原因,因為AIM才是他真正走的協定名稱~

另外,我是在封包上按Follow>TCP Stream,可以一次看到所有與AIM主機互動的封包內容,就不需要一個封包一個封包看喔,提供給你參考~

但是我點選,Decode As-> AIM,沒出現 AIM 的協定,反倒是 SSL 的內容變成明文,是因為 wireshark 版本問題嗎?

有可能喔,我後來有用其他兩台電腦試,結果也都沒辦法成功轉成AIM協定,可能要再研究一下是什麼原因ORZ

如果想要試試看DECODE AS AIM成功的話,可以使用Wireshark官網提供的範例封包,我試過不同電腦都是可以成功的喔!

網址:https://wiki.wireshark.org/AIM ,封包下載網址在Example capture file項目中。

我在試試,然後我想問為何我wireshark抓不到無線網卡QQ

哇,我自己是沒遇到這種問題耶,不大清楚你的電腦作業系統,不過以下幾種解決方法給你參考看看喔~

嗨嗨,我後來發現的確Wireshark的版本會跟能不能解譯成AIM有關係喔,我原本不行的電腦更新到最新版本後就可以了,另外我有更新操作的圖片到文章裡,再提供你參考看看喔~

作者我更新到 2.2.4 版,還是一樣ㄟ 無 AIM Protocol。

我知道了,我要用 HTTP 協定去解析,非SSL

阿 我沒有看到什麼紫色封包ㄝ

我是先尋找Ann’s computer的IP

然後用TCP Stream看出一部份的內容

然後對第一個封包按右鍵AIM decode

但之後點進去我都看不到什麼內容

不知道式哪裡出錯了

你好,我更新了文章中的步驟說明跟圖片,給你參考看看,如果還是不行的話再一起討論~

對了,紫色封包指的是底色是紫色的封包喔

如文章第一張圖中的那些封包

请问是将解出来的文件计算MD5值吗,我的算出来是6D44A4953CAAEF5DC62CB9A5616CDB96

,求解呀

你好,可以講一下你取出文件的方式嗎?如果從pcap檔案中取出的docx檔案,MD5 Hash值是會跟文內講的一樣喔。

不是,我是用文本编辑器将pk上面的部分删掉,然后另存为doc文档,将这个文档计算MD5值

作者是按照文章的方法取出doc文档的吗?

你好,我猜有可能是編碼問題導致的,建議可以參考我另一篇的做法來把檔案取出 (https://ithelp.ithome.com.tw/articles/10194979 )。請注意從WIRESHARK把檔案拿出來的時候有沒有選擇Raw的方式,之前在測試就有發現不用Raw的話,解出來的檔案會有問題。

另外除了PK以前要去掉以外,底部其他連線的部分也要刪除喔,才不會夾到不相干的內容。

(晚點下班回去再補圖給你看)