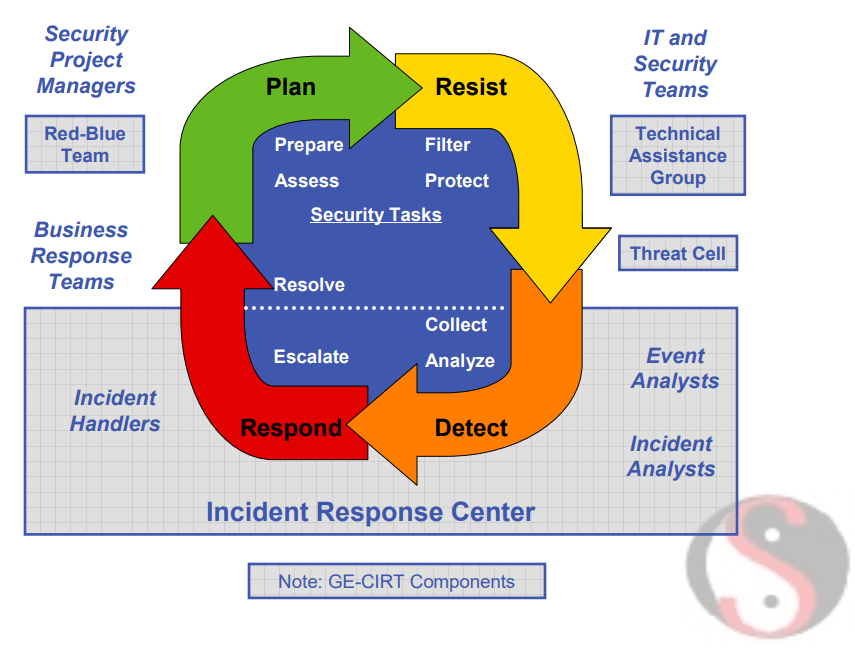

2010年,Richard Bejtlich 在US Digital Forensic and Incident Response Summit (DFIR)大會簡報上, 提出下面Security Life Cycle的圖示,隨後在《實戰網路安全監控:入侵偵測與因應之道》書中特別分出一章節深入解釋企業組織安全性週期。企業組織安全性週期雖然分為四個階段,藉由圖示以平順的流程介紹四個階段任務,但是實際運作上並不一定是從第一階段、第二階段下去全部跑完整個流程,下面融入筆者自己的經驗詮釋:

企業組織安全性週期

*Source: Richard Bejtlich, CIRT-Level Response to Advanced Persistent Threat

規劃階段的任務是事前盡可能阻擋企業組織被入侵,降低風險及損失,好比我們平時健身運動、定期健康檢查、打預防針,避免生病一樣。可以從整體網路環境架構設計著手,遵從Security by design,將網路分隔,佈屬資安相關設備,遵從SSDLC安全軟體開發生命週期,在開發軟體的時候就降低軟體本身安全問題;也可從評估、測試著手,進行資安健診、滲透測試、網路釣魚測試、稽核等等;制定企業永續運作計畫(BCP),災難備援機制,乃至為企業投保險等等皆屬於規劃階段。

阻擋階段通常是主管們驗證資安設備投資效率的階段,之前規劃佈署的各種資安設備會在這個階段發揮效用,例如防火牆等設備會依照設定政策過濾和限制存取;組態管理(Configuration Management)只允許批准通過的行為改變系統;防毒軟體、IDS、IPS等等會自動阻擋防範,發出警示。很多主管看到很多警示會很高興,覺得投資有報酬,阻擋了很多惡意行為,好比已經生病後,服用醫生開示處方藥,症狀緩和很多或藥到病除,覺得安心。

偵測階段包括網路安全監控NSM的三項要素:收集資料、偵測、分析,藉由收集來的各種資料,進行偵測、分析,驗證偵測到的活動和事件是否為正常、可疑或惡意。可能讀者會覺得奇怪,前面階段不是已經阻擋了嗎?這階段要偵測什麼?事實上即便阻擋階段擋下很多惡意行為,意志堅定的入侵者終究會用各種手段避免被資安設備發覺,發現一條潛進企業組織網路的方式,或者同時進行多樣化攻擊,當資安團隊疲於阻擋應付時,偷偷潛進企業組織網路。之前亦有駭客藉著DDoS攻擊掩飾入侵的案例。

個人認為這是最受忽略的階段,正如很多病人服用藥物後症狀緩和,沒有把整個療程的藥吃完,或者沒有追蹤檢查,其實並沒有完全治療;再者,被動式的阻擋反應容易淪為頭痛醫頭腳痛醫腳的情況,往往沒有深入發現病因,忽略規劃階段可能的缺失,缺乏主動式偵測調查的靈活彈性。

回應階段是針對之前階段各種活動的回應與評估,除了回應事件,還要總結之前階段學到的經驗進行改善,例如改良現有架構或程序。也許偵測階段發現資料收集不夠完善,是否需要加強封包側錄?該向誰提出新的偵測、分析要求?偵測階段發現新威脅,是否建立新警示?如何依照程序上報?或者阻擋階段發現很多誤判,是否需要調整安全政策或移動佈署位置?規劃階段設計的架構是否真的達到防堵目的?是否需要重新計畫?這些都是回應階段提出的發現,再進入規劃階段評估、執行。

企業組織安全性週期實際運作上並不一定會從一到四跑完整個流程,很多時候複數事件是同時發生的,因為資安事件的時效性,一個事件在偵測階段分析的時候,資安團隊同時可能要處理阻擋階段的警示,或者忙著進行前一個資安事件的回應。如果在阻擋階段結束就直接進入回應和規劃階段,加入新的防禦,忽略偵測階段的分析,便可能忽略了沒被阻擋的更多入侵行為,埋下不定時炸彈。

對於偵測和回應兩階段流程想進一步了解,可以參閱本次鐵人賽InfoSec Horadrim赫拉提姆資安行會隊友寫的《自然語言技術與AI/ML初探系列 第 17 篇 :CIRT》

《自然語言技術與AI/ML初探系列 第 17 篇 :CIRT》

https://ithelp.ithome.com.tw/articles/10207301

The Big Picture of the Security Incident Cycle by Lenny Zeltser

https://digital-forensics.sans.org/blog/2010/09/27/digital-forensics-security-incident-cycle/

開個玩笑,企業週期應該是,"不作為-->被入侵-->開始亂-->怪別人-->別人處理完",又回到不作為!

悲慘的週期^^