查其他同業是否有案例

台積電產線中毒大當機,52億元資安震撼教育

工業電腦大廠研華證實部分伺服器被攻擊

仁寶否認勒索軟體攻擊傳聞,並認為疑似是駭客入侵造成網路異常

搜尋相關討論文章

勒索軟體對製造業網路的衝擊

分析的方向

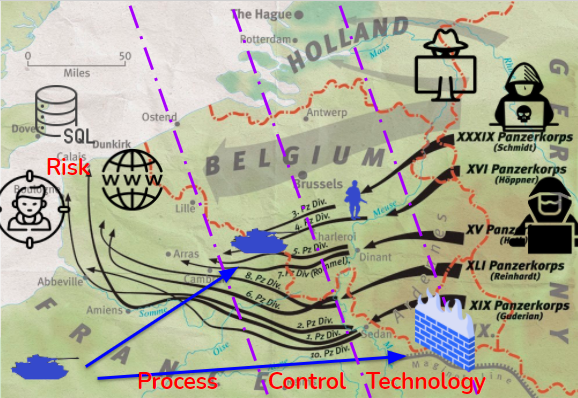

根據Risk,要確認Process有將Technology放在適當的地方做Control

產業需要注意的地方

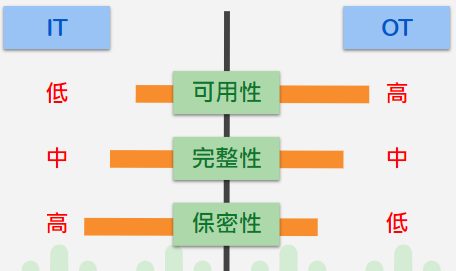

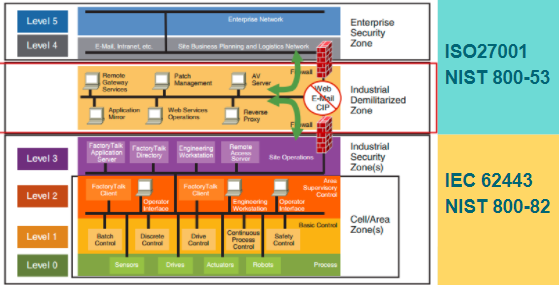

利用Purdue企業模型分開IT及OT,將設備分類不同的Level,並使用不同的管理稽核

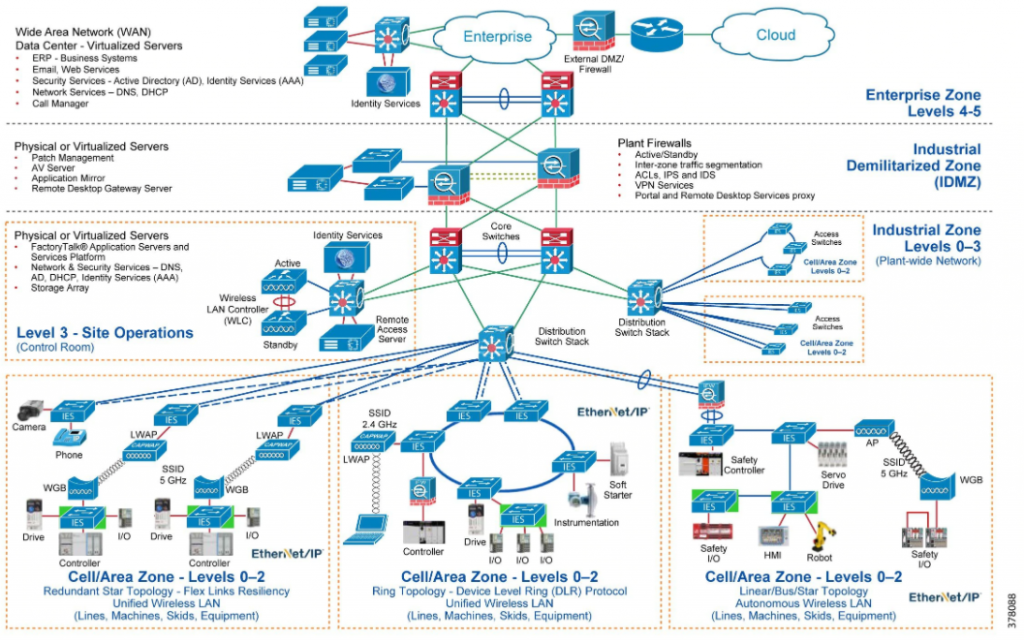

Cisco這張圖將傳統網路拓譜圖加上Purdue企業模型,方便查看跨Level有沒有相對應的防禦或控制

來源:https://www.cisco.com/c/en/us/td/docs/solutions/Verticals/CPwE/5-1/OEM/WP/CPwE-5-1-OEM-WP/CPwE-5-1-OEM-WP.html

接著與ISO27001一樣流程,四階文件、資產盤點、風險分析、風險評鑑...

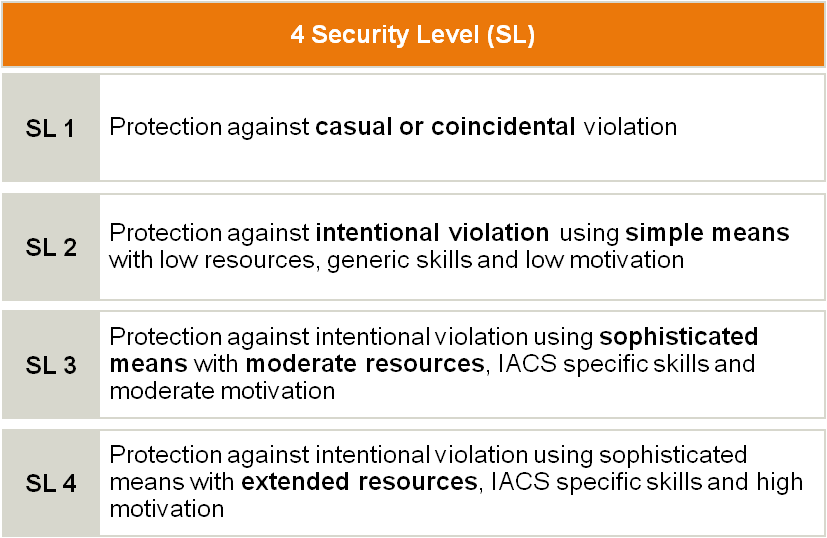

IEC62443 3-3 控制系統(Control System, CS),首先確認目標需要達到的security levels(SL)

圖片來源:https://syc-se.iec.ch/deliveries/cybersecurity-guidelines/security-standards-and-best-practices/iec-62443/

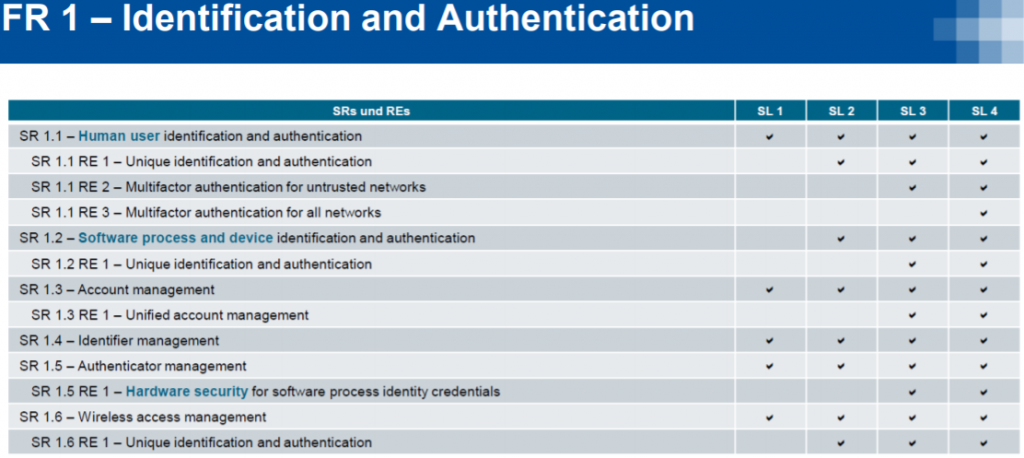

下圖是FR1的security requirements(SR)及requirement enhancements (RE),越高的SL需要完成更多的RE

圖片來源:https://www.slideshare.net/Yokogawa1/secure-systems-security-and-isa99-iec62443

根據要求從帳號密碼控制,帳號權限管控,多因子驗證及活體偵測等等往上增加security levels

以台積電為例,成立供應商資訊安全協會,逐步要求供應商達到一定的安全水準,避免防護能力弱的一方成為破口。

圖片來源: https://csr.tsmc.com/csr/ch/update/innovationAndService/caseStudy/23/index.html

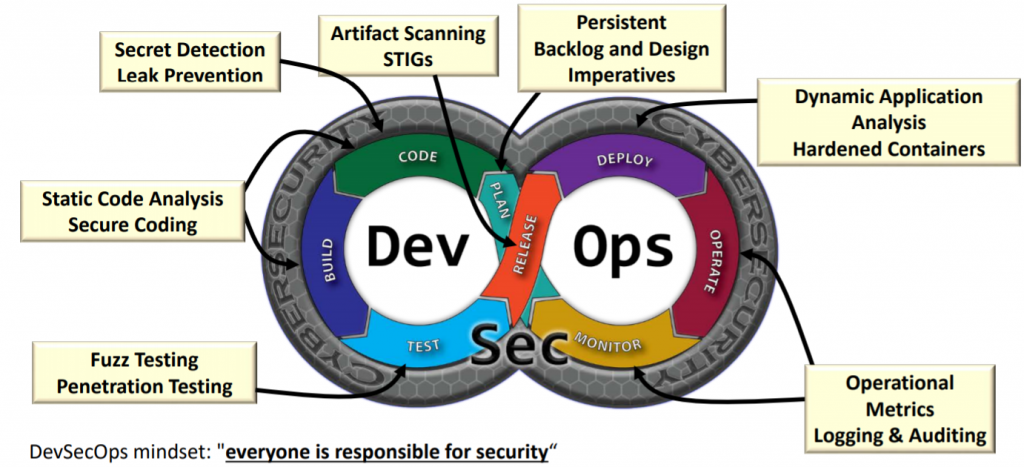

將資安掃描工具整進CI/CD流程,一來在開發期間提早發現問題做修改,二來使用自動化腳本減少人力負擔

這需要將資安的觀念帶給開發及維運人員(教育訓練),使資安思維融入每個環節,資安單位也需要去理解其他部門為什麼會這樣做,在控制的力道達到一個平衡點並視情況使用補償措施。

圖片來源: https://www.dau.edu/cop/cybersecurity/DAU%20Sponsored%20Documents/5.%20%20Day%20of%20Cyber_DevSecOps.pdf

經濟部-01-工控物聯網共通性資安指南

02-工控設備業工控物聯網資安實務指南