第5天 重大弱點都修補光了接下來就開始修補高風險等級的弱點,高風險的弱點還蠻多的,但也是要在短時間內修補完畢 今天要修補的弱點清單如下。

弱點名稱:

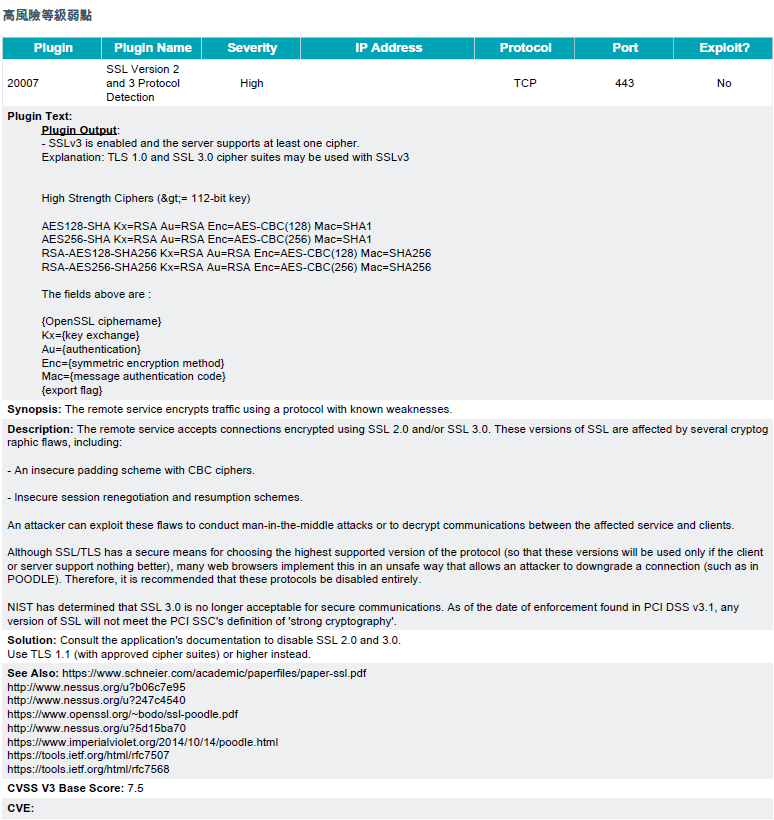

SSL Version 2 and 3 Protocol Detection

插件編號: 20007

風險程度: 高

風險原因:

主機使用SSL 2.0 和 SSL 3.0加密的連接。這些版本的SSL會受一些加密漏洞的影響。攻擊者可以利用這些漏洞進行中間人攻擊或解密受影響的服務與客戶端之間的通信。

修補方法:

因應軟體服務來做調整我引用會處理到的服務修正方式來說明

IIS服務修補方式:

資料來源:

世新大學 電算中心

https://www.shu.edu.tw/News.aspx?sID=22443

Tomcat服務修補方式:

資料來源:

https://blog.gtwang.org/linux/apache-https-disable-sslv2-and-sslv3/

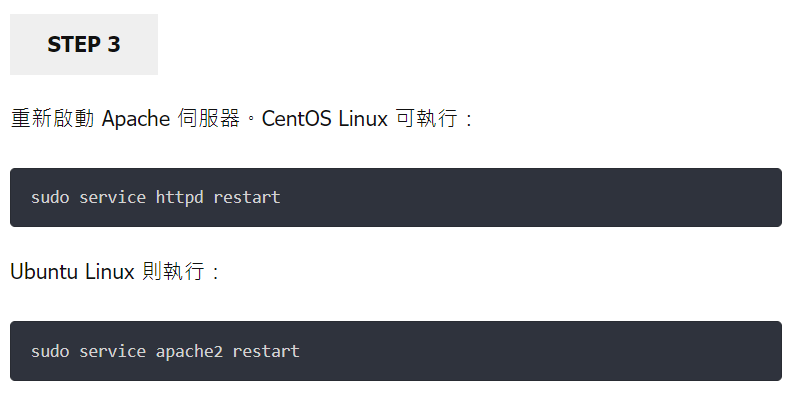

Apache服務:

資料來源:

https://blog.gtwang.org/linux/apache-https-disable-sslv2-and-sslv3/

弱點名稱:

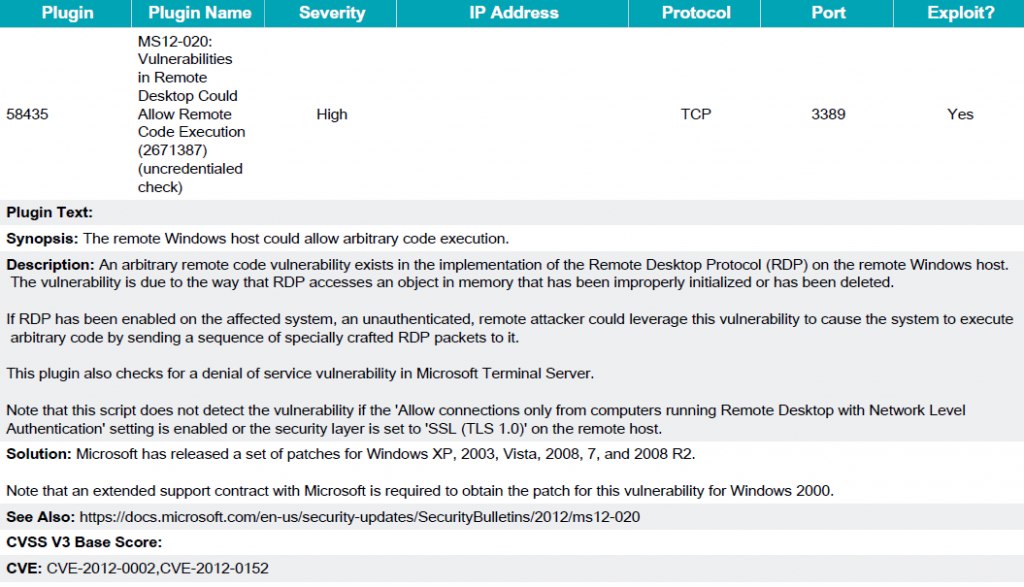

MS12-020: Vulnerabilities in Remote Desktop Could Allow Remote Code Execution (2671387) (uncredentialed check)

插件編號: 58435

風險程度: 高

風險原因:

遠端桌面漏洞,RDP訪問內存中未正確初始化或刪除的對象的方式引起的。

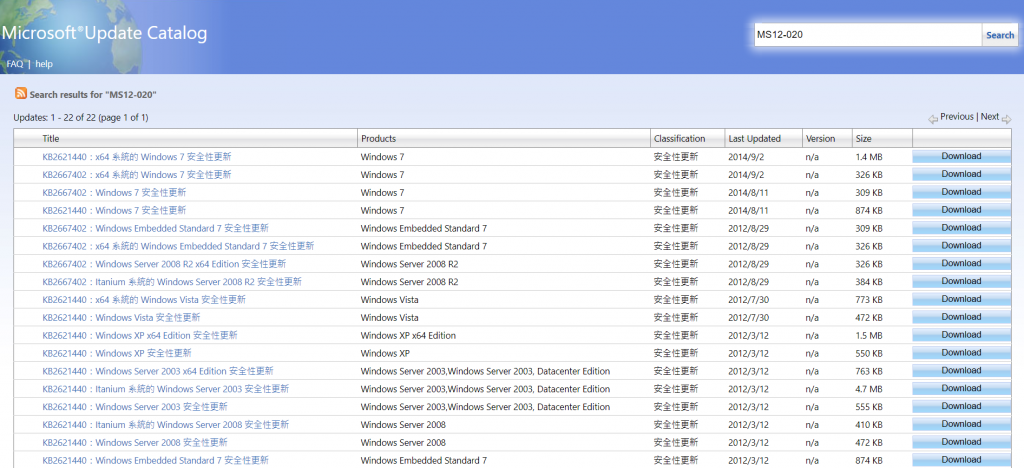

修補方式:

微軟現已提供修正檔修正該漏洞,需要到微軟Catalog並依照作業系統環境下載。

下載網址: https://www.catalog.update.microsoft.com/Home.aspx

今天光修補 SSL的弱點就花了不少時間,原來跟SSL有關的不是只有Windows底層、Linux Kernel ,也是有其他應用程式或是硬體設備會開啟這些SSLV2、V3的。

所以要注意看掃出來的Port及Output輸出的關鍵字去搜尋對應解法。