網際網路的興盛離不開Http、Https兩種協議的功勞,但在網路世界中,DDOS、CC Attack、Http Flood的災情頻傳,駭客們通過鑽研各種協議的漏洞,來達成耗損網站資源以至於無法正常運作

正所謂,害人之心不可有;防人之心不可無,因此也要好好保護自己的網站

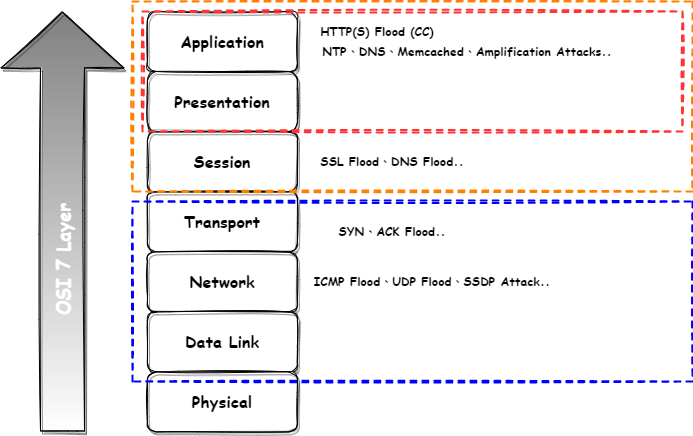

分散式阻斷服務攻擊(Distributed Denial of Service,DDoS)

為目前一種最常見的網路攻擊,因其攻擊的技術難度不高甚至訪間都有很多攻擊程式可以找的到,並且攻擊目標大多為網路服務目的是開放給大眾的金融、遊戲娛樂、電商平台、影音直播..等產業,因此無法透過一些網路防火牆的限制方式完全拒絕攻擊,因此能直接的造成提供的服務不可用的重大商業損失

幾種常見的DDoS目的:

消耗網路頻寬資源:大量佔用目標物伺服器頻寬造成網路堵塞

ICMP Flood、UDP Flood、SSDP Attack、NTP Amplification Attacks、DNS Amplification Attacks、Memcached Amplification Attacks

消耗伺服器資源:透過TCP三項交握協議特性,達到目標伺服器CPU及RAM過載

SYN Flood、SYN ACK Flood、ACK Flood、ICMP Flood、Sockstress Attack

消耗應用服務資源:透過大量session及特殊封包模式等,增加回應時間造成應用的功能瓶頸

HTTP Flood(CC)、DNS Flood、SSL Flood、Slowloris Attack

常見的DDOS攻擊類型

網頁應用防火牆(Web Application Firewall,WAF),主要是針對Web、APP等服務而建構出的第七層防禦服務,並針對分散式Http Flood(CC Attack)、SQL Injection、惡意Bot爬蟲等OWASP top 10等網路攻擊行為進行防護,同時WAF也是反向代理的結構,可以避免後端伺服器或是負載均衡直接暴露IP

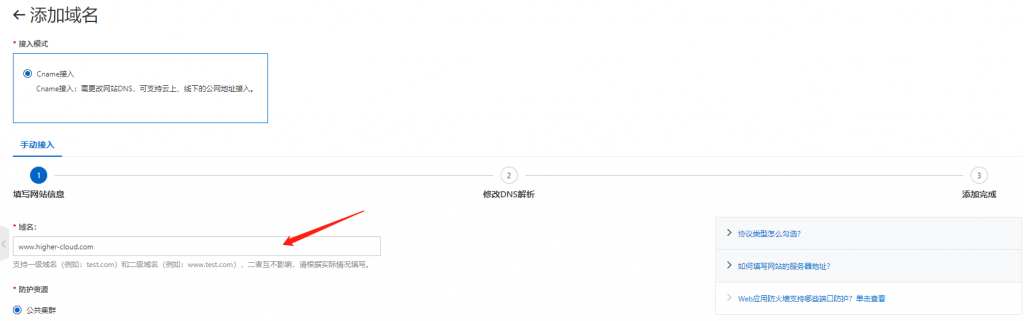

在目錄選擇Web應用防火牆後,選擇網站接入

填入欲保護的域名

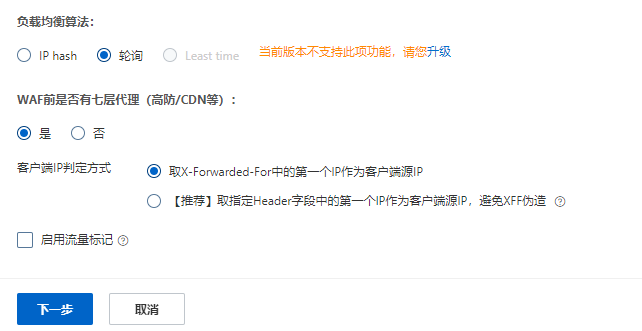

協議類型可按照需求進行勾選,但建議按照此處配置;同時如果後端有設置Load Balancer,這裡將之前建立好的ALB的域名填入

配置WAF負載均衡邏輯,這裡使用輪詢的方式,因為我們在前面使用了CDN因此如果需要知道連線使來源IP並需要勾選取X-Forwarded-For

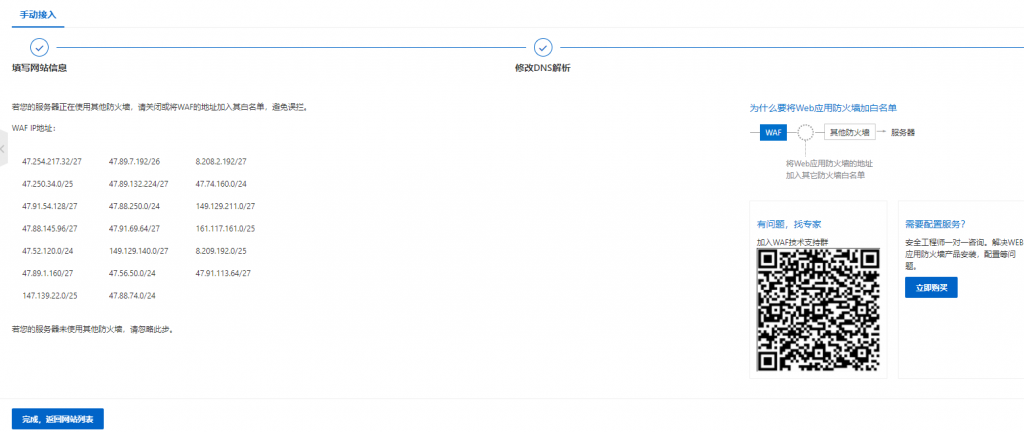

完成後需要將WAF的域名解析到更換到CDN的來源域名上,如果後端伺服器有限制IP記得要將WAF回源IP加入白名單

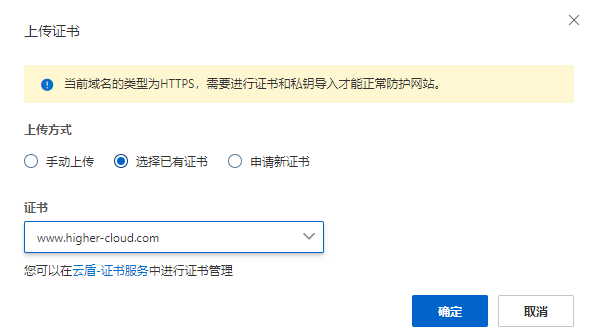

因為之前有選擇Https的傳輸模式,因此要上傳SSL證書

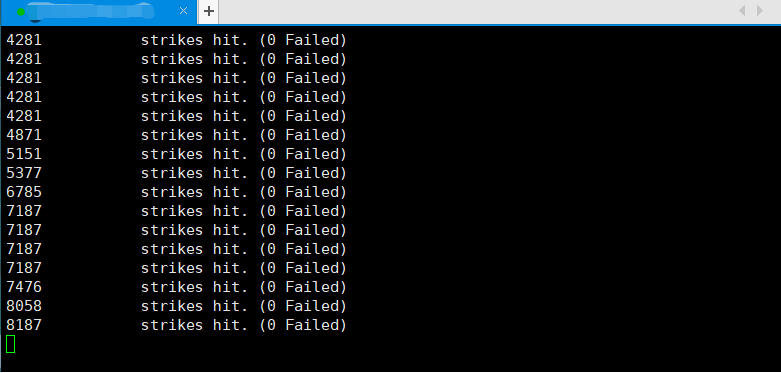

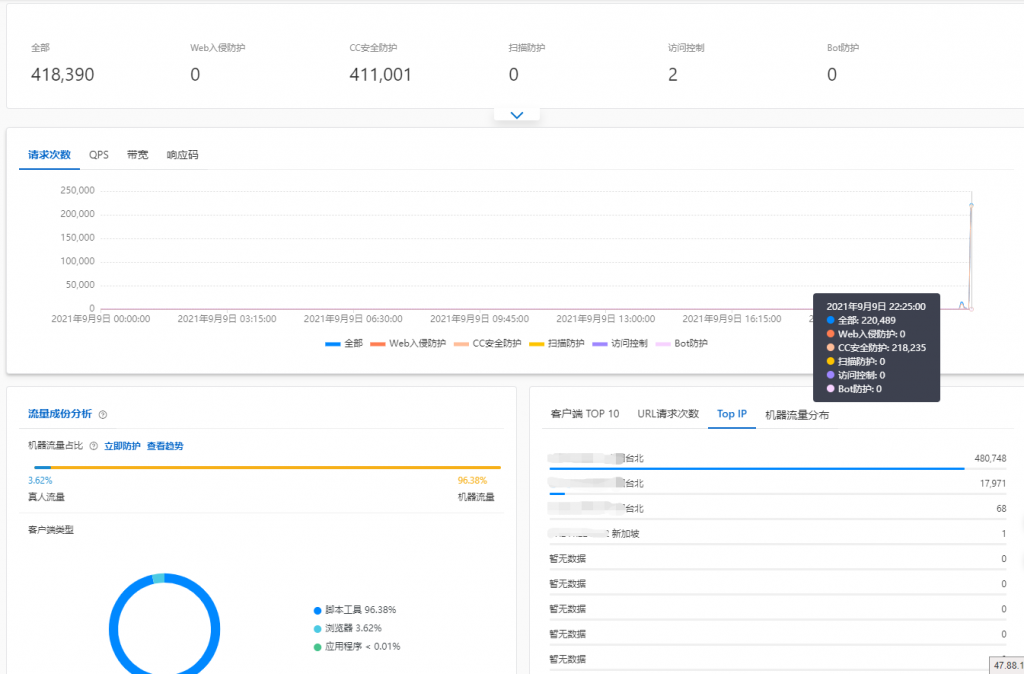

為了驗證WAF是否真的可以提供防護,這裡透過工具進行CC攻擊的壓力測試

可以在左邊列安全報表及總覽檢視目前狀態,驗證攻擊有被阻攔下來

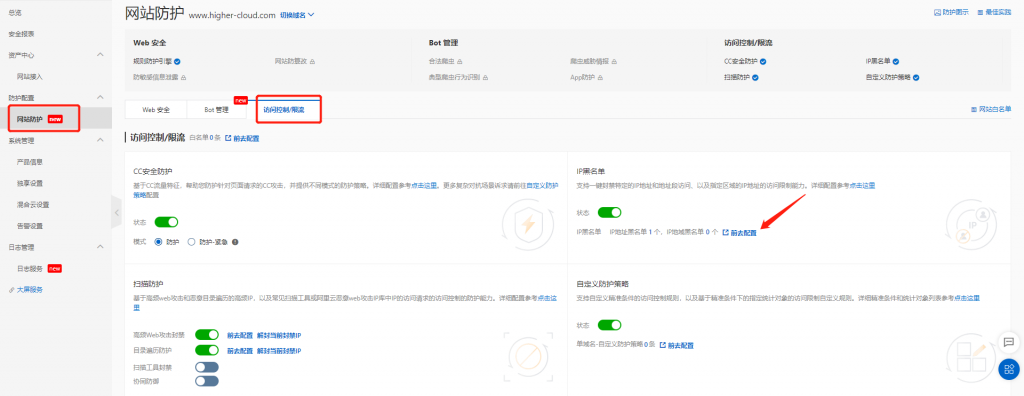

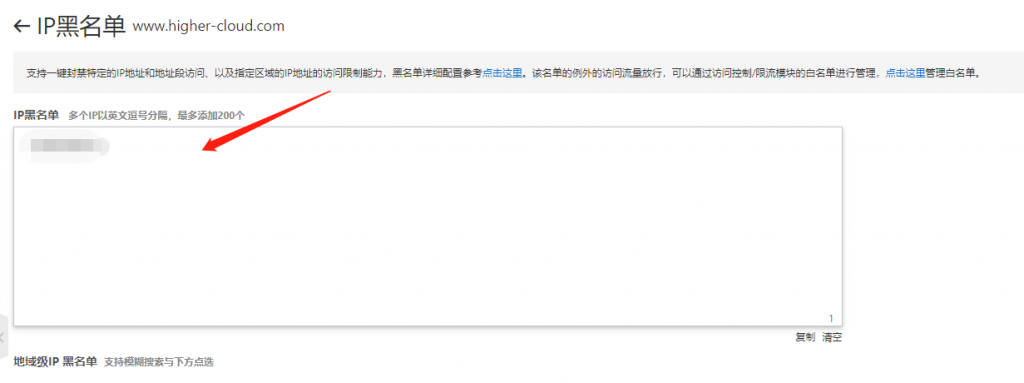

如果需要對異常IP設置黑名單,選擇網站防護>訪問控制>IP黑名單>加入欲封禁的IP

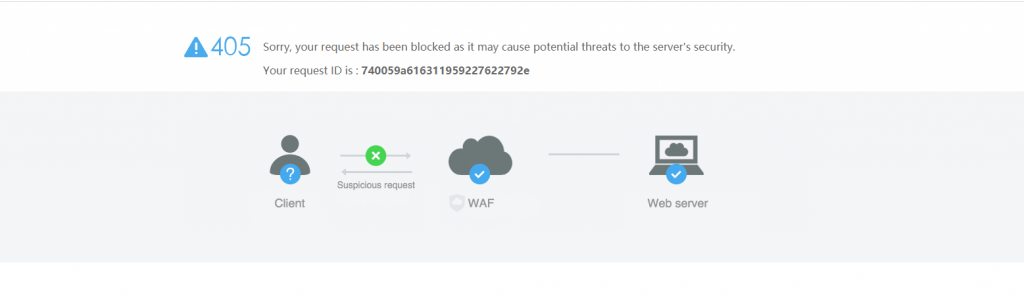

封禁成功後,驗證使用該IP連網站會跳出405

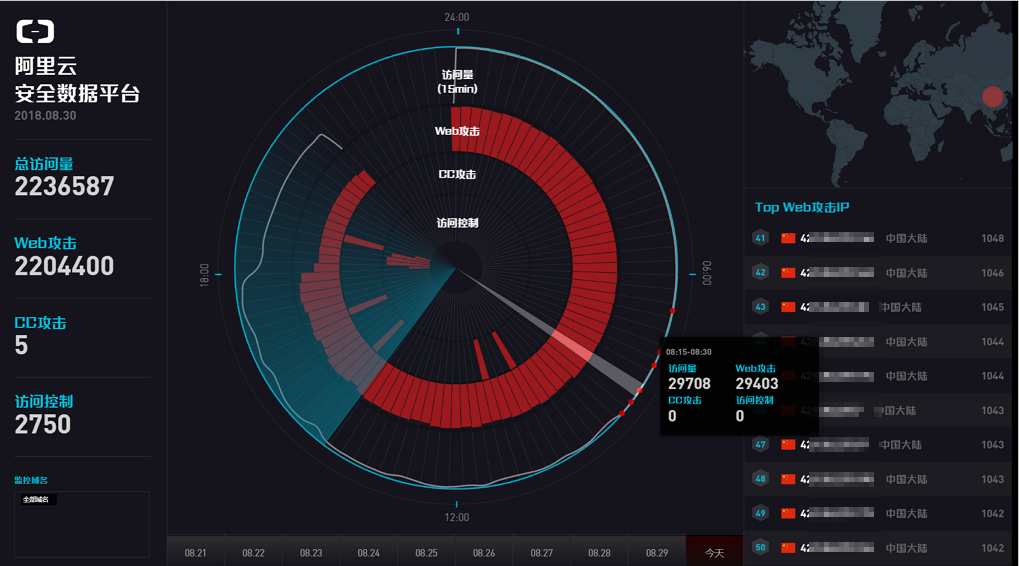

另外阿里雲在平台資料可視化這部分做的比較勤,如需要酷炫直觀的WAF監控牆,也有已經提供已經刻好圖表服務

到這裡的基本功能操作就驗證完成囉!WAF主要針對Http、Https等第七層的網路行為做精細化的防禦規則,但對於大流量的傳輸層卻不再防護的範疇中,下一篇會針對阿里雲的大流量三、四層網路攻擊進一步探討