上一篇談了幾個比較主要的WAF動作。這一篇將會遵循在iNODE NINJA自建CDN平台上WAF規則中幾個我們較常用到的動作:

使用情境

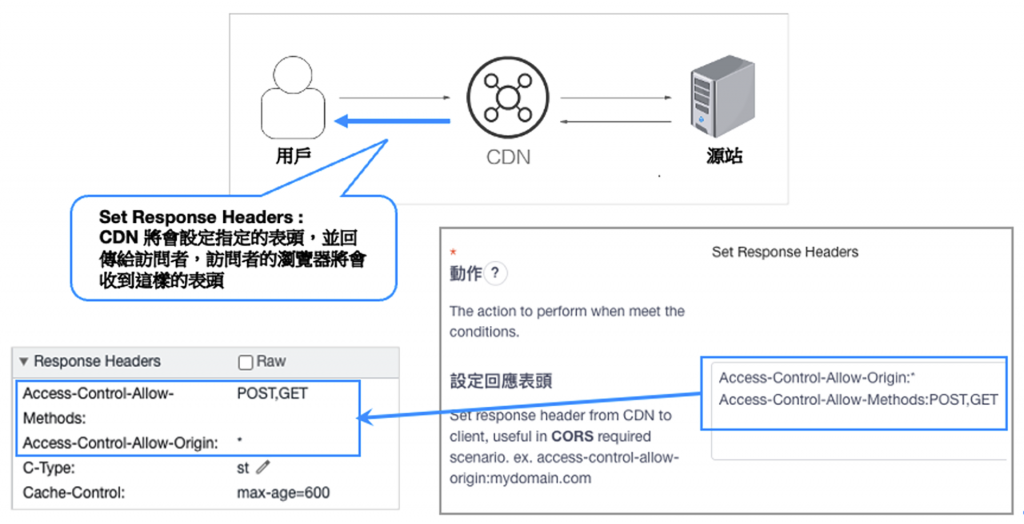

當遇到設置跨來源資源共用(CORS)時,則可以使用「Set Response Headers」的動作來實現。由於同源政策限制了網頁中不同來源之間的資源交換,因此若我們有跨域存取的需求時,就可以讓伺服器透過CORS這個表頭告訴瀏覽器有限度的開放,讓特定來源可以被存取。

實際操作

如下圖所示,當我在規則裡設置了允許所有網域都可以存取,並設置了POST和GET兩種請求方法。將規則套用在域名上以後,用開發者工具去看Response Headers,就會發現剛剛的配置已經生效。

關於iNODE NINJA WAF規則的介紹已經進入尾聲。其實,還有一小部分是Origin Policy的動作也是在WAF規則去做設置,但這部分我決定跟回源政策一起放在後面去做說明,所以今天就先到這裡囉!