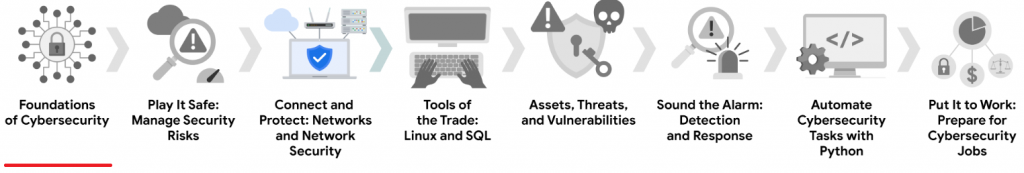

開始進入課程內容,照課程規劃,會由下面這張圖的方式將循序漸進的教導讀者,所以全部的文章都會用這樣的架構設定每門課程適合放進文章的方式分享,於重點部份會多作解說,而基礎的內容會點到為止不佔用太多的版面。針對不清楚的地方請上網查詢。

網路安全的基礎-探索網路安全專業,包括導致網路安全領域發展的重大事件及其對組織運作的持續重要性。了解入門級網路安全角色和職責。

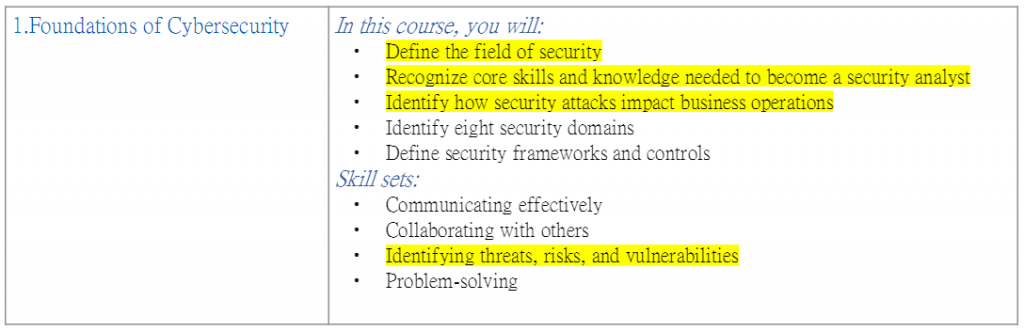

今天我們針對上表,的項目作開場,先知道安全領域的範疇要保護的對象及範圍後,了解一位安全分析師所需具備怎樣的能力,然後了解目前有哪些威脅影響著企業組織的營運,內容偏向基礎概念介紹。

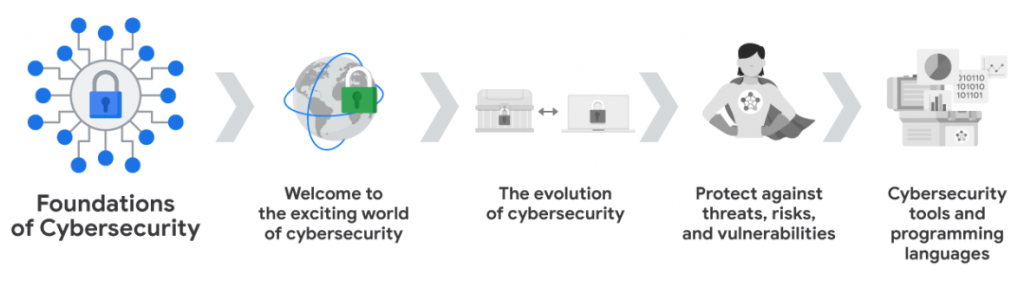

模組1:網路安全世界

開始您的網路安全旅程!您將深入了解網路安全領域,並學習網路安全專業人員的核心職責。

模組2:網路安全的演進

您將探討隨著電腦技術的普及,網路安全威脅如何逐漸浮現並演化。除此之外,您還將學習過去與現今的網路攻擊對安全領域所產生的影響,並對八個安全領域有初步的認識。

模組3:威脅、風險與漏洞的防護

您將學習用來減少組織風險的安全框架與控制措施。並且,您會深入了解CIA三元組原則,以及各種美國國家標準與技術研究院(NIST)框架。此外,您還將探討安全倫理相關議題。

模組4:網路安全工具與程式語言

您將了解網路安全分析師常用的工具來識別並消除風險。這包括瞭解安全資訊與事件管理(SIEM)工具、網路協定分析器,以及Python和SQL等程式語言。

每一門課都會有設定要分享的內容及讀者會學到哪些知識及技能,我就照著上面列的再將重點整理出來。

「Security」在課程中的涵義

· 資訊安全: 它涵蓋了保護資訊不被未經授權的存取、使用、披露、破壞、修改或摧毀的所有技術和過程。

· 系統安全: 確保資訊系統(如電腦、網路、伺服器等)的完整性、保密性、可用性。

· 資料安全: 保護資料不被洩露、損壞或丟失。

· 網路安全: 保護電腦網路免受未經授權的存取、使用、修改或破壞。

· 應用程式安全: 確保應用程式(如網站、軟體)的安全,防止漏洞被利用。

1. 防止威脅發生。

2. 識別漏洞及可能存在的風險。

3. 安裝識別漏洞與威脅的軟體。

4. 風險分析師也參與軟硬體的開發,透過正確的軟硬體設備來保護組織。

5. 定期進行資安稽核,檢查組織內部相關的日誌檔案(log檔)、機密檔案是否受權限保護、傳輸訊息是否加密、組織內員工系統可訪問的內容權限、登入密碼的複雜度,以確保組織內部使用者的行為符合稽核標準。

6. 對外抵禦來自外部的入侵行為。

合規性是遵守內部標準和外部法規的過程,使組織能夠避免罰款和安全漏洞。

安全框架是用於制定計劃以幫助減輕資料和隱私風險和威脅的指南。

安全控制是一種旨在減少特定安全風險的保障措施。它們與安全框架一起使用來建立強大的安全態勢。

安全態勢組織管理資產和資料的防禦並對變化做出反應的能力。強大的安全態勢可以降低組織的風險。

威脅****行為者或惡意攻擊者是指有安全風險的任何個人或團體。這種風險可能與電腦、應用程式、網路和資料有關。

內部威脅可以是構成安全風險的現任或前任員工、外部供應商或值得信賴的合作夥伴。有時,內部威脅是偶然的。例如,意外點擊惡意電子郵件連結的員工將被視為意外威脅。其他時候,內部威脅行為者故意從事危險活動,例如未經授權的資料存取。

網路安全是確保組織的網路基礎設施免受未經授權的存取的實踐。這包括儲存在組織網路中的資料、服務、系統和設備。

雲端安全性是確保儲存在雲端中的資產正確配置或正確設定的過程,並且對這些資產的存取僅限於授權使用者。雲端是由伺服器或電腦集合組成的網絡,這些伺服器或電腦將資源和資料儲存在遠端實體位置(稱為資料中心),可以透過互聯網存取。雲端安全是網路安全的一個不斷發展的子領域,特別關注雲端中資料、應用程式和基礎設施的保護。

程式設計是一個可用於建立電腦執行任務的特定指令集的過程。這些任務可以包括:

· 重複任務的自動化(例如,搜尋惡意網域清單)

· 審查網路流量

· 提醒可疑活動

以上是對於安全一詞的定義及範圍與延伸,於是我們知道要保護的對象有哪些。

1.資安產業的發展及歷史攻擊的學習價值

· 安防產業不斷發展:許多現今的攻擊並非全新,而是過去方法的變種或增強版。

· 歷史攻擊的學習價值:了解過去的攻擊可指導如何處理當前的安全事件。

2.關鍵術語與早期惡意軟體攻擊案例

· 電腦病毒:惡意程式碼,旨在干擾計算機操作,造成資料和軟體損壞。

電腦病毒(1986年):

. 目的:追蹤非法複製醫療軟體並防止盜版。

. 影響:意外傳播,導致全球多台電腦感染,嚴重影響生產力。

莫里斯蠕蟲病毒(1988年):

. 目的:評估互聯網規模。

. 影響:因程式未能追蹤已感染的電腦,導致6000台電腦崩潰,造成數百萬美元的損失。

3.攻擊對安防產業的影響

· 電腦病毒的影響:強調需要制定計劃以保持安全性和生產力。

· 莫里斯蠕蟲的影響:促使設立計算機緊急應變小組,目前已擴展到更多責任範疇(就是規範書建立及防禦及教育訓練、被入侵後的SOP、通報及回復、與事件的檢討)。

4. 數位時代的攻擊及著名案例

· 數位時代的特徵:高速互聯網的普及使得惡意軟體可透過網路傳播,無需實體磁碟。

LoveLetter攻擊(2000年):

. 目的:竊取網路登入憑證。

. 影響:感染全球4500萬台計算機,造成超過100億美元的損失,是社會工程攻擊的早期例子。

Equifax 洩漏事件(2017年):

. 影響:1.43億筆客戶記錄被盜,包含個人識別資訊,造成重大財務損失並支付5.75億美元的和解金。

5.社會工程攻擊及其風險

· 社會工程:利用人為錯誤取得私人資訊、存取權或貴重物品的技術。

. 後果:隨著社交媒體的普及,攻擊次數增加,人們將便利性置於隱私之上,增加了脆弱性。

6.安全專業人員的角色與責任

· 教育與訓練:作為安全專業人員,需識別和管理技術的不當使用,並進行內部培訓,如如何識別社會工程攻擊。

· 未來挑戰:適應與了解威脅行為者的策略和技術,識別潛在的違規行為並限制損害。

7. 總結與重要性

· 理解安全對生活的影響:提醒未來的安全專業人員,了解安全的重要性和對生活的影響,使得所從事的工作至關重要。

網路安全(也稱為安全性)是透過保護網路、設備、人員和資料免遭未經授權的存取或犯罪利用來確保資訊的機密性、完整性和可用性的實踐。

網路釣魚是利用數位通訊誘騙人們洩露敏感資料或部署惡意軟體。

當今一些最常見的網路釣魚攻擊類型包括:

· Business Email Compromise (BEC):威脅行為者發送看似來自可信來源郵件,提出看似合法的資訊請求,以此獲取經濟利益。

· Spear Phishing:針對特定使用者或群組的惡意電子郵件攻擊,這些電子郵件通常偽裝成來自可信來源。

· Whaling:魚叉式網路釣魚的一種形式,目標是公司高階主管,以取得敏感資料的存取權限。

· Vishing:通過電子語音通訊來獲取敏感資訊,或者冒充可信來源進行詐騙。

· Smishing:使用簡訊欺騙用戶,獲取敏感資訊或冒充已知來源。

-Malware是旨在損害裝置或網路的軟體。它有多種類型,主要目的是獲取金錢,或者在某些情況下,取得用於針對個人、組織或領土的情報優勢。

當今一些最常見的惡意軟體攻擊類型包括:

-Virus:是為了干擾電腦操作並導致資料和軟體損壞而編寫的惡意程式碼。病毒需要由使用者(即威脅行為者)啟動,通常透過惡意附件或檔案下載來傳播。當有人開啟這些惡意附件或下載時,病毒會將自身隱藏在受感染系統中的其他檔案中。當這些受感染的檔案被開啟時,病毒會插入自己的程式碼,從而損壞和/或破壞系統中的資料。

-Worm:是一種可以自行複製並跨系統傳播的惡意軟體。與病毒相比,蠕蟲不需要使用者下載。相反,它會自我複製並從已受感染的電腦傳播到同一網路上的其他裝置。

-Ransomware:威脅行為者對組織的資料進行加密並要求付款才能恢復存取的惡意攻擊。

-Spyware:未經同意用於收集和出售資訊的惡意軟體。間諜軟體可用於存取裝置。這使得威脅行為者可以收集個人數據,例如私人電子郵件、文字、語音和圖像記錄以及位置。

Social Engineering是一種利用人為錯誤來獲取私人資訊、存取權限或貴重物品的操縱技術。人為錯誤通常是毫無疑問地信任某人的結果。威脅行為者的使命是充當社會工程師,創造一個虛假信任和謊言的環境,以利用盡可能多的人。

當今一些最常見的社會工程攻擊類型包括:

-Social Media Phishing:威脅行為者從社群媒體網站收集有關其目標的詳細資訊。然後,他們發動攻擊。

-Watering Hole Attack:威脅行為者攻擊特定使用者群組經常造訪的網站。

-USB Baiting:威脅行為者策略性地留下惡意軟體 USB 供員工尋找和安裝,從而在不知不覺中感染網路。

-Physical Social Engineering:威脅行為者冒充員工、客戶或供應商以獲得對實體位置的未經授權的存取。

社會工程原理 社會工程非常有效。這是因為人們普遍信任並習慣於尊重權威。隨著每一個允許公眾訪問人們資料的新社交媒體應用程式的出現,社會工程攻擊的數量也在增加。儘管共享個人資料(例如您的位置或照片)可能很方便,但也存在風險。

社會工程攻擊有效的原因包括:

-Authority:威脅行為者冒充擁有權力的個人。這是因為人們一般都習慣於尊重和追隨權威人物。

-Intimidation:威脅行為者使用霸凌策略。這包括說服和恐嚇受害者按照他們的指示行事。

-Social Proof:由於人們有時會做他們認為許多其他人正在做的事情,因此威脅行為者會利用他人的信任來假裝自己為合法的。例如,威脅行為者可能會試圖透過告訴員工公司的其他人過去曾授予他們存取該資料的權限來存取私人資料。 -Scarcity:用於暗示商品或服務供應有限的策略。

-Familiarity:威脅行為者與使用者建立了可被利用的虛假情感連結。

-Trust:威脅行為者與使用者建立了一種可以隨著時間的推移而被利用的情感關係。他們利用這種關係來建立信任並獲取個人資訊。

-Urgency:威脅行為者說服其他人快速反應且不加質疑。

瞭解攻擊者

之前介紹了威脅行為者的概念。威脅行為者是指有安全風險的任何個人或團體。在下方的文章當中,您將瞭解不同類型的威脅行為者。您還將瞭解他們的動機、意圖以及他們如何影響資訊安全。

威脅行為者類型

Advanced PersistentThreat 進階持續威脅 (APT) 指的是擁有高度專業知識的威脅行為者,他們能夠未經授權地存取組織網路。APT 通常會提前深入研究其目標(如大型公司或政府實體),並且可能在長時間內保持隱蔽。他們的意圖和動機可以包括:

· 損壞關鍵基礎設施,例如電網和自然資源

· 取得智慧財產權,例如商業機密或專利

內部威脅

內部威脅濫用其授權存取權限來取得可能損害組織的資料。他們的意圖和動機可以包括:

-破壞 (Destruction) :內部威脅可能故意刪除、損毀或破壞資料和系統,從而影響業務運營。這種行為可能出自報復或其他惡意動機。

-腐敗 (Corruption): 內部威脅可能通過修改或篡改資料來破壞其完整性,導致資料損壞或無法信任。這可能會損害業務決策和運營的可靠性。

· 間諜 (Espionage): 內部威脅可能將敏感資料洩露給競爭對手或外部威脅行為者,以換取個人利益或其他好處。這種行為通常涉及洩露機密信息、商業機密或其他敏感資料。

· 未經授權的資料存取或洩露 (Unauthorized Data Access or Disclosure):內部威脅可能利用其合法存取權限,未經授權地訪問、複製或洩露敏感資料,這可能導致資料洩露、隱私侵犯或其他安全問題。

駭客活動主義者

駭客活動分子是受政治議程驅動的威脅行為者。他們濫用數位技術來實現他們的目標,其中可能包括:

-示威活動

-宣傳

-社會變遷運動

名氣

駭客類型

駭客是指使用電腦存取電腦系統、網路或資料的任何人。他們可以是初學者或高級技術專業人員,他們出於各種原因使用自己的技能。駭客主要分為三類:

-Ethical Hacker 授權駭客也稱為道德駭客。他們遵循道德準則並遵守法律來進行組織風險評估。他們有動機保護個人和組織免受惡意威脅行為者的侵害。白帽駭客。

-Security Researcher 半授權的駭客被視為研究人員。他們搜尋漏洞,但不利用他們發現漏洞。

-Hacker 未經授權的駭客也稱為不道德駭客。他們是不遵守或尊重法律的惡意威脅行為者。他們的目標是收集和出售機密資料以獲得經濟利益。 黑帽駭客。

這節內容相對基礎些,先對安全領域作了定義,然後確定要保護的目標為何。再針對這些目標上安全分析師要有哪些知識及核心技能。然後再將過往到現在的威脅型式及方法作基本介紹,這些威脅對於企業組織所帶來的衝擊危害甚巨,於下一篇將介紹國際上常用的資安標準定義明確的目標。