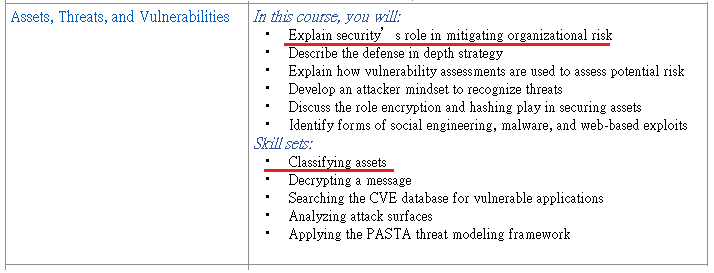

目前,我們進入到了第五門課資產、威脅和漏洞,目標為了解安全控制和培養威脅行為者心態的重要性,以保護和防禦組織的資產免受各種威脅、風險和漏洞的影響。

模組 1:資產安全簡介

您將了解組織如何確定要保護的資產。透過探索保護實體和數位資產的獨特挑戰,您將了解管理風險和資產分類之間的關聯。您還將了解美國國家標準與技術研究院 (NIST) 的框架標準、指南和管理網路安全風險的最佳實踐。

模組 2:保護組織資產

您將專注於保護組織資產的安全控制。您將探索隱私如何影響資產安全,並了解加密在維護數位資產隱私方面所發揮的作用。您還將探索身份驗證和授權系統如何幫助驗證使用者的身份。

模組 3:系統中的漏洞

您將了解漏洞管理流程。您將了解常見漏洞,並透過檢查漏洞被利用後如何成為資產安全威脅來培養攻擊者思維。

**模組 4:資產安全威脅 **

最後,您將探索數位資產安全的常見威脅類型。您還將研究網路犯罪分子用來瞄準資產的工具和技術。此外,您還將了解威脅建模流程,並了解安全專業人員如何領先於安全漏洞。

在當今數位化的時代,組織所面臨的安全風險變得愈加複雜且多樣化。為了能夠有效地應對這些挑戰,我們必須充分理解「風險」、「威脅」以及「漏洞」三者之間的關係。這些關鍵術語是我們防範安全事件、制定風險管理策略的基礎。

風險並非單一孤立的現象,它涉及了企業資產的機密性、完整性和可用性。一旦安全威脅成功利用漏洞,將可能導致業務運作中斷或敏感數據洩露。只有透過了解這些概念,並在各個階段正確應用它們,我們才能為企業建立健全的資產保護措施,並確保資訊安全的穩定性。

接下來,我們將更深入地探討這些術語的具體意涵及其在實際安全管理中的應用。

了解風險、威脅和漏洞

當安全事件發生時,您需要與其他人密切協調以解決問題。要快速應對,清晰的溝通至關重要,這能確保您和團隊能夠有效完成工作。

在之前的課程中,您已經了解了三個基本的安全術語:

這些術語在日常生活中可能常被互換使用,但在資訊安全領域,它們有著非常具體的定義與應用。理解這些術語,並在回應與規劃安全事件時正確使用它們,將有助於提升您的應對能力。在接下來的內容中,您將更深入了解每個術語的具體意涵以及它們之間的相互關係。

安全計畫的核心在於組織如何定義風險。然而,這個定義可能因組織而異。正如您可能記得,風險是指任何可能影響資產的機密性、完整性或可用性的因素。由於每個組織擁有特定的重點資產,因此他們在解釋和處理風險的方式上往往會有所不同。

解釋風險的一種方法是考慮負面事件對企業可能產生的潛在影響。另一種表達方式是透過以下公式計算:

可能性 × 影響 = 風險

舉例來說,當您開車上班時,您有可能會遲到。如果途中輪胎漏氣,這種負面事件就變得更加可能。影響可能非常嚴重,例如失去工作。所有這些因素都會影響您每天的上班方式。企業在處理安全風險時也是如此。

通常,我們計算風險的目的是為了幫助:

負面事件對業務的影響取決於具體資產和情況。作為安全專業人員,您的主要任務是處理那些會增加問題可能性的因素,從而控制風險等式中的可能性部分。

在本課程中,您將會發現兩個主要的風險因素需要特別關注:

資產受到損害或破壞的風險,在很大程度上取決於威脅是否能夠利用漏洞。

讓我們將這個概念應用到上班遲到的風險上。假設威脅是一根釘子刺穿了您的輪胎,因為輪胎容易在鋒利的物體上行駛。在這種情況下,為了降低風險,您可能會選擇在乾淨的道路上行駛,以避免輪胎被刺穿。

威脅類別

威脅是可能對資產產生負面影響的情況或事件。威脅的類型多種多樣,但通常分為兩類:

不論是有意還是無意的威脅,都可能導致需要緊急回應的事件。

漏洞類別

漏洞是可以被威脅利用的弱點。漏洞的範圍廣泛,但大致可分為兩類:

不論是技術還是人為的漏洞,都可能導致風險增加。

資產管理是追蹤資產及其影響風險的過程。這個過程背後的想法很簡單:你只能保護你知道你擁有的東西。

之前,您了解到識別、追蹤和分類資產都是資產管理的重要組成部分。在本文中,您將詳細了解資產分類的目的和好處,包括常見的分類等級。

為什麼資產管理很重要

確保資產安全是企業順利運作的基礎,這需要建立一個有效的系統來管理資產。設定這些系統的前提是對企業環境中的資產有詳細的了解。舉例來說,銀行每天必須確保有足夠的資金來為客戶提供服務,因此需要設備、裝置和流程的配合,以確保資金可用,並防止未經授權的存取。

資產的類型

組織需要保護各種不同類型的資產,這些資產包括但不限於以下幾種:

資產的分類與核算

無論資產的類型為何,每項資產都應進行分類和核算。資產分類的過程是根據組織的敏感性和重要性來對資產進行標記。資產的分類需要了解以下幾個關鍵問題:

根據這些特徵,組織可以對資產進行適當的分類,這有助於確定資產的敏感度與價值。

資產分類對於組織實施有效的風險管理策略至關重要。透過分類,組織可以更好地優先配置安全資源、降低 IT 成本,並確保符合相關法律法規。

最常見的資產分類方案

資產通常根據其敏感度分為以下四類:

資產分類的應用

如何應用這些分類方案,主要取決於資產的特性。對某些組織來說,識別資產的所有者往往是資產分類中最具挑戰性的部分。

注意:儘管許多組織採用上述分類方案,但最高等級的名稱可能有所不同。例如,政府組織通常將其最敏感的資產標記為「機密」而不是「受限」。

| Asset | Network access | Owner | Location | Notes | Sensitivity |

|---|---|---|---|---|---|

| Network router | Continuous | Internet service provider (ISP) | On-premises | Has a 2.4 GHz and 5 GHz connection. All devices on the home network connect to the 5 GHz frequency. | Confidential |

| Desktop | Occasional | Homeowner | On-premises | Contains private information, like photos. | Restricted |

| Guest smartphone | Occasional | Friend | On and off-premises | Connects to my home network. | Internal-only |

| External hard drive | Occasional | Homeowner | On-premises | Contains music and movies. | Confidential |

| Streaming media player | Continuous | Homeowner | On-premises | Payment card information is stored for movie rentals. | Internal-only |

| Portable game console | Occasional | Friend | On and off-premises | Has a camera and microphone. | Internal-only |

資產保護的重要性

資產價值與數據的關聯

數位資產的挑戰

數據的三種狀態

資訊安全的重要性

數位世界的變化

數據保護的關鍵

1. 安全與人員、流程和技術的關聯

2. 安全計畫的核心目標

3. 安全計畫的三大要素

4. 合規的重要性

5. NIST 網路安全框架(CSF)

6. 良好的安全實踐

1. 安全控制的主動防護

2. 深入探討隱私和加密技術

3. 安全控制的壓力與重要性

4. 三類安全控制的定義

5. 資訊隱私的原則

6. 實例:航班預訂中的資訊保護

7. 資料所有者與資料保管人的區分

這篇文章主要介紹了資產安全管理的重要性,並探討了「風險」、「威脅」和「漏洞」三者之間的關係。文章強調瞭解這些概念對於保護組織的資產至關重要。內容依次講解了資產的分類與管理,如何識別並應對威脅,以及減少漏洞帶來的風險。此外,文章詳細說明了威脅建模的過程,並介紹了不同類型的威脅和漏洞,特別是技術性與人為漏洞的影響。最後,通過資產分類幫助組織實施有效的風險管理策略,進一步提升資訊安全的穩定性。