⚠️ 免責聲明

本文為學習筆記與模擬作業情境,結合課程重點與公開新聞/研究報告進行分析與教學分享,並非任何組織之正式報告或法律意見。讀者請基於自身環境與政策評估適用性。

一、攻擊面(Attack Surface)與課程重點回顧

第二單元學到的要點摘要(與本篇對應):

- 「攻擊面」指所有可能被敵手利用以影響系統、資料或服務的接觸面(包括雲端 API、第三方套件、行動 app、CI/CD 管道等)。

- 以 Threat — Vulnerability — Risk 的結構來衡量:哪個資產(asset)暴露?存在哪些弱點(vulnerability)?攻擊者(threat actor)有何動機與能力?風險(risk)如何被量化與優先處理?

- 防護策略需同時包含技術(SCA、SAST/DAST、SIEM、EDR)、流程(供應鏈稽核、CI/CD 安全檢查)與政策(第三方合約、憑證管理、事件演練)。

(上述為課程概念回顧,屬通用理論;下段以新聞與業界報告做實證補強。)

二、近期真實案例(可點擊來源)與技術重點

下面三個事件是近期資安圈討論熱點,分別代表「供應鏈污染」「第三方系統中斷/營運影響」「零日與自動化惡意程式」三類攻擊面。每個重點後都附上可點擊來源,並在句尾標註檢索引用。

1) Shai-Hulud — npm 生態系統的供應鏈攻擊(2025-09)

- 報告指出,一個名為 Shai-Hulud 的自動繁殖 (worm-like) 惡意活動已污染大量 npm 套件,並藉由被盜用的維護者權限 / CI/CD 流程傳播;payload 包含 post-install 腳本,會嘗試蒐集雲端 token、GitHub token 等憑證並進一步擴散。詳細技術分析與受影響套件清單請見 Palo Alto Networks Unit 42 的研究報告與 Wiz 的分析。(Unit 42 報告) (Unit 42);(Wiz 分析) (wiz.io)。

- 其他安全廠商(例如 Qualys、JFrog、Trend Micro)也陸續揭露受影響套件數量(報導範圍從百餘到近兩百個套件不等)與示警偵測建議。(Qualys 報告) (threatprotect.qualys.com)。

2) Collins Aerospace(MUSE)系統攻擊 — 機場登機 / 托運系統中斷(2025-09)

- 多家歐洲機場(例:Heathrow、Brussels、Berlin 等)在 2025-09 中下旬遭遇自動值機 / 行李托運系統中斷,ENISA(歐盟資安機構)確認為 cyber-related disruption/ransomware 類事件,受影響機場不得不動用人工流程以維持運作。詳見 Reuters / The Guardian 等媒體報導。(Reuters 報導) (Reuters)。

- 教訓:第三方軟體供應商若被攻擊,會迅速放大到下游多個機構的營運中斷風險,備援與手動替代流程、第三方稽核與 SLA 條款都是關鍵緩解手段。(DarkReading 分析) (darkreading.com)。

3) 零日 / 自動化惡意程式的合流趨勢

- 上述供應鏈攻擊常與零日或自動化工具相結合,使得「發現 → 利用 → 擴散」的時間窗口極短,對偵測與回應能力提出高要求。產業多方建議提升依賴掃描(SCA)、CI/CD 流程檢疫與憑證安全。Trend Micro、Sysdig、JFrog 等都發出應變建議與偵測指標。(Trend Micro 分析) (www.trendmicro.com)。

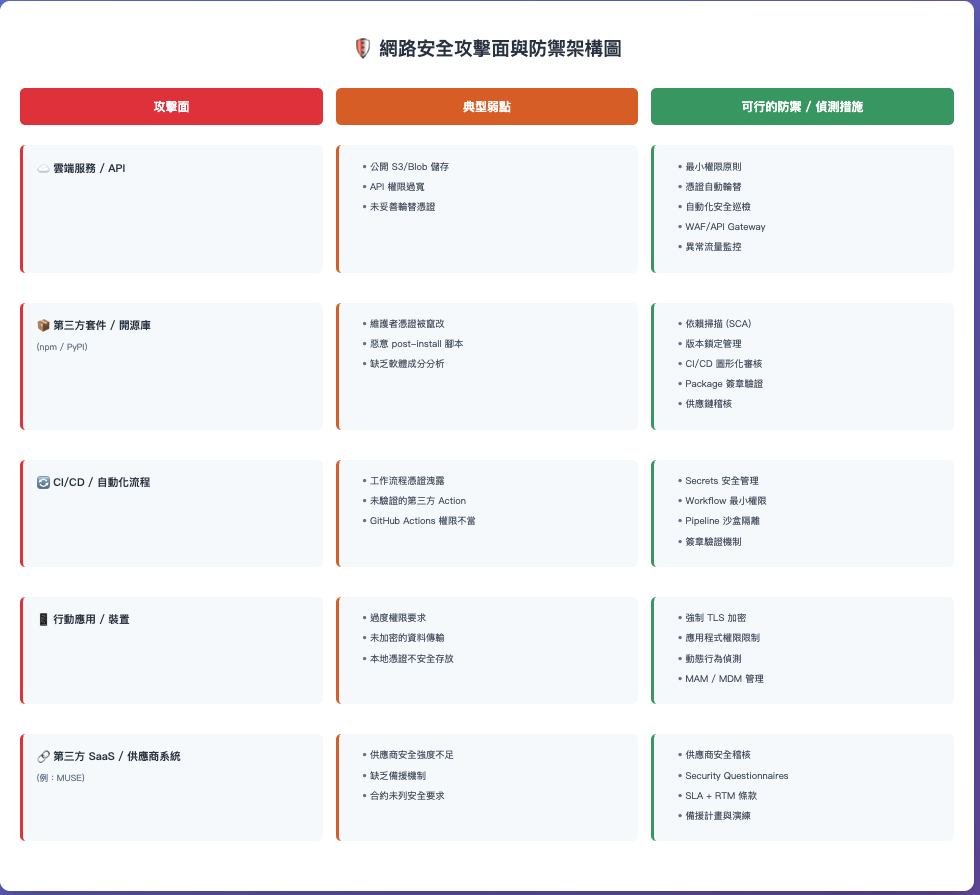

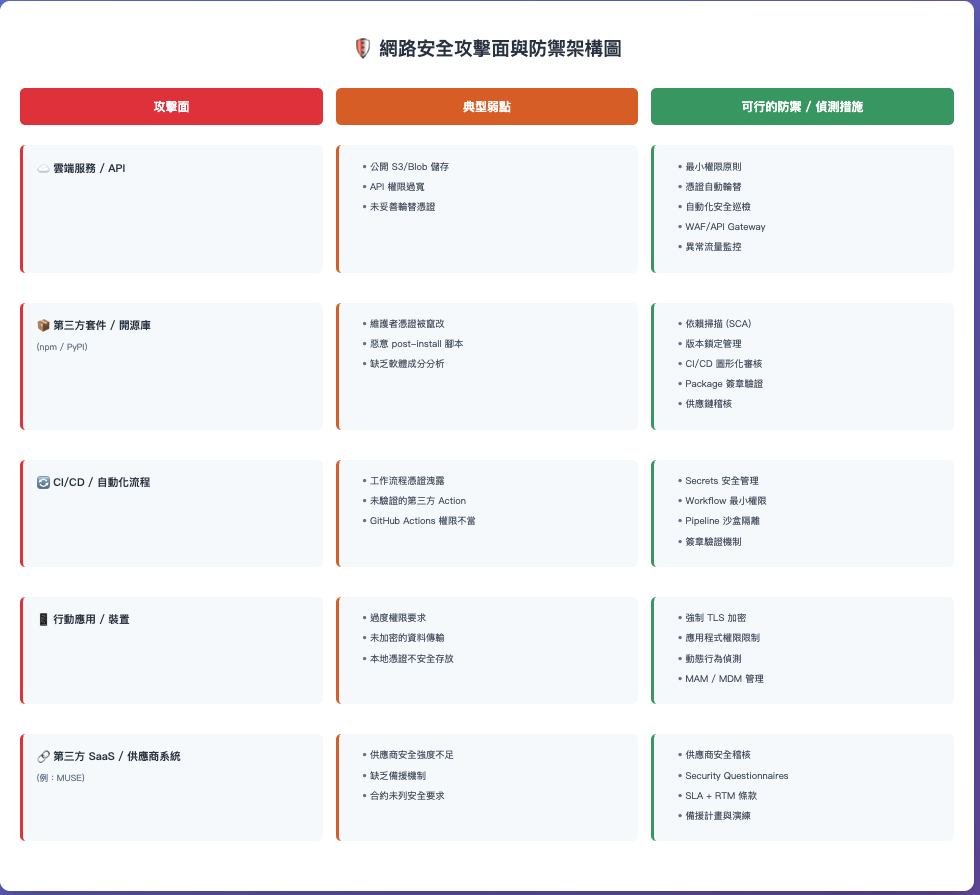

三、攻擊面地圖

四、偵測與應變(實務清單,適合放在 playbook 裡)

-

立即偵測指標(IoC/IoA)

- 新版本的 npm package 含有 post-install 腳本或不尋常檔案(bundle.js);下載者環境出現非預期 outbound connection。相關檢測建議與樣本參考見 Unit 42 報告。 (Unit 42)。

-

快速阻斷

- 在 CI/CD pipeline 中暫停有疑慮的版本、從 artifact store 撤回 suspicious package、封鎖惡意域名與 IP。

-

憑證 / 帳號補救

- 強制輪替受影響維護者的 tokens/keys、檢查 GitHub Actions secrets 是否被濫用。Wiz / Qualys 的建議可參考其中的應變步驟。 (wiz.io)

-

營運韌性

- 若第三方系統(如值機系統)中斷,立即啟用預先演練過的手動流程(paper fallback / temporary tools),同時通知受影響方並啟動溝通機制(客戶、合作夥伴、法遵單位)。Reuters 與 ENISA 的報導對此有實例說明。 (Reuters)

五、教學重點/Practice Tasks(給學習者的練習題)

- 練習 1:選一個熟悉的專案(或開源套件),做一次 攻擊面地圖:把其依賴、API、CI/CD、第三方服務全部列出,並標註三個最高風險項目與緩解策略。

- 練習 2:模擬一個被污染的 npm 套件被引入專案的情境,撰寫 playbook:偵測(logs / alert)、隔離(rollback)、溝通(內部/供應商/客戶)到回復(rotate keys / republish clean package)的步驟。

- 練習 3:針對一個第三方 SaaS(或模擬 MUSE 類服務)設計備援流程,並與團隊做一次桌上演練(tabletop exercise)。

六、結論(重點小結)

- 現代攻擊面已從單一伺服器延伸到 供應鏈、CI/CD、第三方系統與行動生態,這些都是實務上常被利用的入口。Unit 42、Wiz、Qualys 等研究報告,以及 Reuters / ENISA 的新聞事件,提供了具體證據與教訓。 (Unit 42)

- 防禦策略必須橫跨技術、流程與政策:依賴掃描(SCA)、CI/CD 防護、憑證管理、供應商稽核與營運備援,三者缺一不可。

- 建議立即行動的三件事:建立依賴清單並持續掃描、把 CI/CD 作為安全邊界、為關鍵第三方系統設計並演練備援流程。

參考與延伸閱讀(直接點擊)