⚠️ 免責聲明

本文為學習筆記與模擬教學,引用國際公開文件(NIST、ISO、CISA、ENISA、金管會等)與公開新聞報導整理。非正式教材或考試指定用書,實際考試請依官方 CBK 與最新考綱為準。

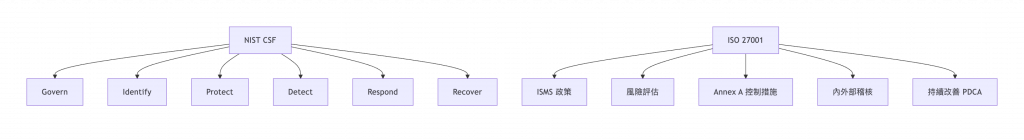

資訊安全治理離不開「框架」與「標準」:

這兩者常被混用,但定位、適用範圍與審核方式各有差異。理解它們的關係有助於組織選擇最合適的治理工具。

NIST CSF

一套由標準、指導原則與最佳實務構成的自願性框架,用於改善組織的網路安全風險管理。

🔗 NIST CSF 官方網站

ISO/IEC 27001

訂立資訊安全管理系統(ISMS)的要求,協助組織保護資訊資產,確保持續改進,並可透過認證進行第三方驗證。

🔗 ISO 27001 官方頁面

馬士基(Maersk)NotPetya 攻擊 2017

歐洲能源企業 ISO 27001 導入

金融業 ISO 27001 強制性

關鍵基礎設施 NIST CSF 自評

| 面向 | NIST CSF | ISO/IEC 27001 |

|---|---|---|

| 目的 | 提升網路安全風險管理能力,提供彈性框架 | 建立 ISMS,符合國際標準並可取得認證 |

| 範圍 | 適用於任何規模、產業,自願性使用 | 適用於所有組織,偏向正式規範 |

| 核心結構 | 6 大功能(Govern、Identify、Protect、Detect、Respond、Recover) | 10 條管理條款 + 附錄 A 93 項控制措施(2022 版) |

| 審核方式 | 自我評估、第三方輔導;無正式「認證」 | 可透過第三方機構正式稽核與認證 |

| 更新頻率 | 2024 年釋出 CSF 2.0 | 2022 年最新版 ISO/IEC 27001:2022 |

| 應用重點 | 風險導向、持續改善、跨產業共用語言 | 合規導向、政策文件、持續改進循環(PDCA) |

IoA(行為指標)

IoC(妥協指標)

NIST CSF 對應

ISO 27001 對應

NIST CSF 演練

ISO 27001 演練

| 框架 | 優勢 | 限制 | 適用情境 |

|---|---|---|---|

| NIST CSF | 彈性高、跨產業適用、語言簡單、CSF 2.0 加入治理功能 | 無正式認證、偏向指引 | 中小企業、關鍵基礎設施自評、跨國對齊框架 |

| ISO 27001 | 國際認證、合規要求、稽核制度化 | 文件繁瑣、導入成本高 | 金融業、政府機關、大型跨國企業 |