⚠️ 免責聲明

本文為學習筆記與模擬教學,引用國際公開文件(NIST、ISO、(ISC)²、ENISA、CISA)與公開新聞報導整理。非正式教材或考試指定用書,實際考試請依官方 CBK 與最新考綱為準。

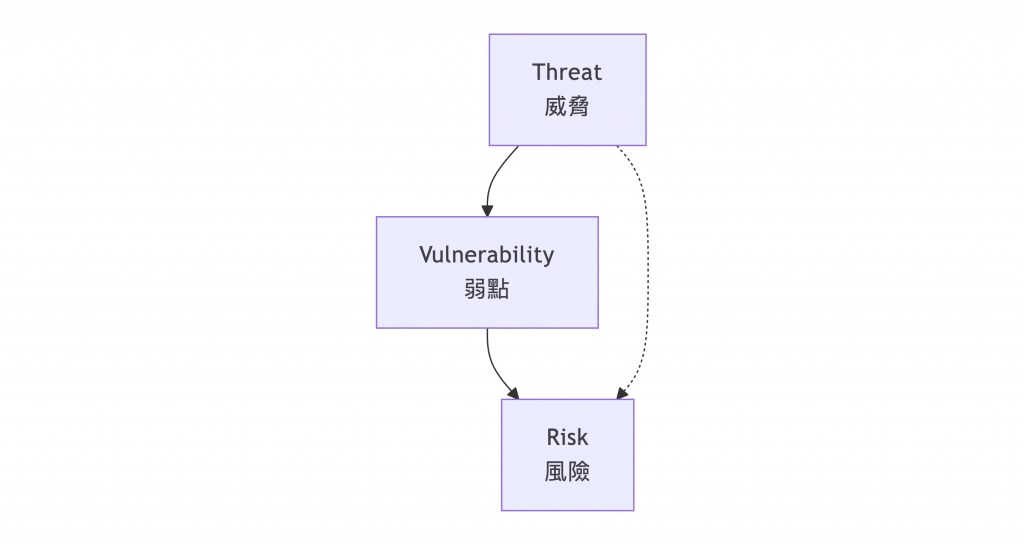

「威脅(Threat)」、「弱點(Vulnerability)」與「風險(Risk)」是資安領域最基本卻常被混淆的三個名詞。

Day 16 將以 國際定義 → 真實案例 → IoC/IoA → SOC/IR Playbook → 演練模版 → 視覺化,幫助讀者清楚理解三者的關係與應用。

Threat(威脅)

任何可能對資產造成不利影響的潛在事件或情境。

來源:NIST SP 800-30《Risk Assessment Guide》

🔗 NIST SP 800-30

Vulnerability(弱點)

資產或控制措施中的缺陷,可被威脅利用造成影響。

來源:ISO/IEC 27005《Information Security Risk Management》

🔗 ISO/IEC 27005

Risk(風險)

威脅利用弱點後造成的潛在損害,通常以「可能性 × 衝擊」衡量。

來源:ISO 31000《Risk Management》|NIST SP 800-30

🔗 ISO 31000

Equifax 資料外洩(2017,美國)

Log4Shell(CVE-2021-44228)

SolarWinds 供應鏈攻擊(2020,美國)

健保資料外洩爭議

台灣金融業 DDoS 攻擊(2022–2024 多起)

高鐵 DDoS 攻擊(2024)

Threat(威脅行為)

Vulnerability(弱點跡象)

Risk(風險呈現)

偵測

評估

利用 NIST SP 800-30 或 ISO 31000 方法,計算風險等級:

參考 CVSS(嚴重度)與 EPSS(被利用可能性)評分。

處理

通報

桌上推演(Tabletop)

小組作業

| 可能性 \ 衝擊 | 低 | 中 | 高 |

|---|---|---|---|

| 低 | 可接受 | 低風險 | 中風險 |

| 中 | 低風險 | 中風險 | 高風險 |

| 高 | 中風險 | 高風險 | 極高風險 |

| 案例 | Threat(威脅) | Vulnerability(弱點) | Risk(風險) | 控制措施 |

|---|---|---|---|---|

| Equifax 2017 | 駭客利用公開 CVE | 未修補 Struts 漏洞 | 個資外洩 + 罰款 | 建立漏洞管理 SLA、風險登錄表 |

| Log4Shell 2021 | RCE 攻擊 | Log4j 缺陷 | 全球供應鏈風險 | SBOM + SCA + 簽章驗證 |

| SolarWinds 2020 | APT | 更新簽章不足 | 政府/企業滲透 | 供應鏈安全審查、零信任 |

| 金融業 DDoS | 大流量攻擊 | 缺乏備援 | 營運中斷 | DDoS 防護、備援路由 |

| 健保資料爭議 | 外部駭客/內部濫用 | 分級不足、去識別化不全 | 醫療隱私外洩 | 個資分級、存取稽核 |