想像一下,公司內部有數千名員工、數百個應用系統、跨越多個地區的辦公室。每個員工平均要記住 12 組不同的密碼,IT 部門每天處理上百個密碼重設請求,而資安團隊正在調查又一起因為密碼洩漏導致的安全事件。這就是現代企業面臨的身份認證挑戰——如何在確保安全的同時,提供無縫的使用者體驗?

今天的身份認證系統已經遠遠超越了簡單的用戶名密碼驗證。從單點登入到零信任架構,從多因素認證到無密碼登入,我們正處在一個身份安全典範轉移的關鍵時刻。根據最新研究,實施現代化認證架構的企業能減少 80% 的憑證相關攻擊,同時達到亞 100 毫秒的認證效能。

這篇文章將深入探討企業級身份認證授權系統的設計,從基礎的 OAuth 2.1 和 OIDC 協議,到複雜的微服務認證模式,再到最新的零信任架構實踐,如何構建一個安全、可擴展、符合合規要求的現代化身份基礎設施。

一家跨國金融科技公司正在建構統一的身份認證平台,需要支援:

系統必須在全球範圍內提供一致的認證體驗,同時滿足各地區的合規要求(GDPR、PCI DSS、SOC 2),並能防禦日益複雜的網路攻擊。

功能性需求:

非功能性需求:

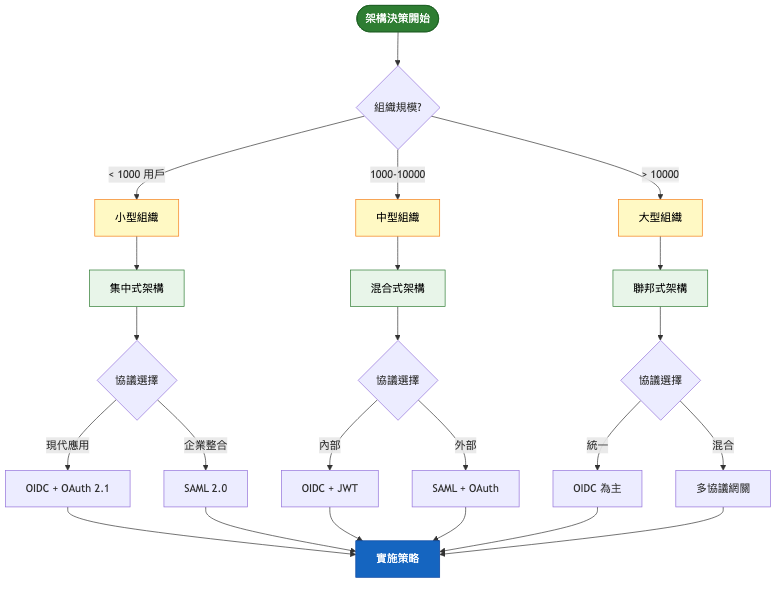

技術挑戰 1:協議選擇的複雜性

現代企業需要同時支援多種認證協議。OAuth 2.1 適合 API 授權但不處理身份,OIDC 提供身份層但增加複雜度,SAML 2.0 在企業環境普及但較為笨重。如何選擇和整合這些協議直接影響系統的互操作性和維護成本。

技術挑戰 2:分散式系統的狀態管理

在微服務架構下,如何高效地驗證和撤銷 Token?JWT 提供無狀態擴展性但難以撤銷,Session 易於管理但需要中央存儲,如何平衡效能與安全性是關鍵設計決策。

技術挑戰 3:零信任架構的實施

從邊界安全轉向零信任需要根本性的架構變革。每個請求都需要驗證,如何避免效能瓶頸?如何在不影響用戶體驗的情況下實施持續驗證?

| 維度 | 集中式認證 | 聯邦認證 | 分散式認證 |

|---|---|---|---|

| 核心特點 | 單一認證服務處理所有請求 | 多個信任的身份提供者協作 | 每個服務獨立驗證 |

| 優勢 | 簡單直接、易於審計、統一策略 | 靈活整合、降低供應商鎖定 | 無單點故障、低延遲 |

| 劣勢 | 單點故障風險、擴展性受限 | 複雜度高、標準不一致 | 管理困難、策略分散 |

| 適用場景 | 中小型企業、內部系統 | 大型企業、B2B 整合 | 高度分散的微服務 |

| 複雜度 | 低 | 高 | 中 |

| 成本 | 低(初期)高(擴展) | 中等 | 高(運維) |

架構重點:

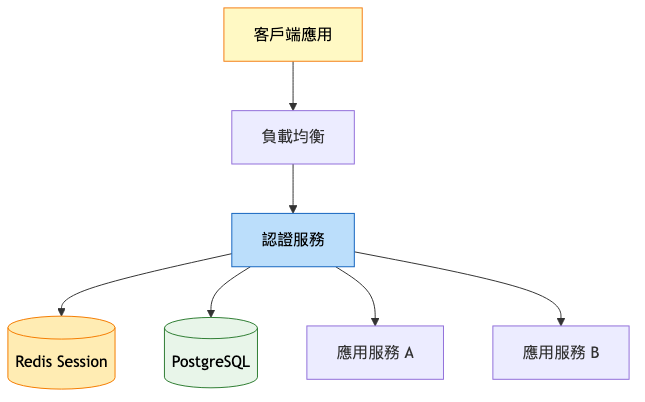

系統架構圖:

架構重點:

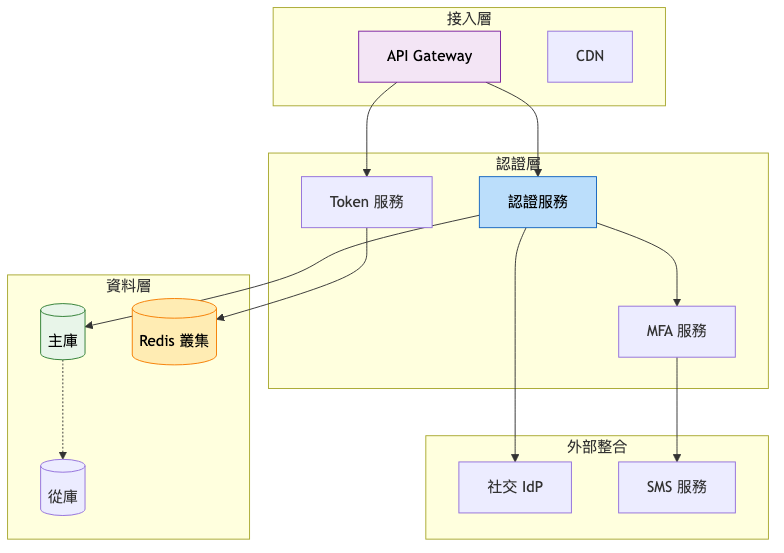

系統架構圖:

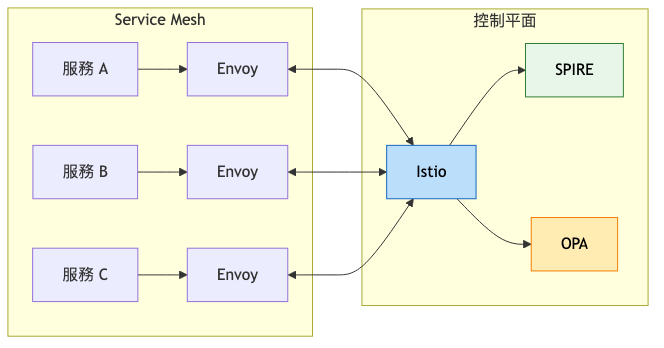

關鍵架構變更:

協議標準化

多因素認證引入

水平擴展能力

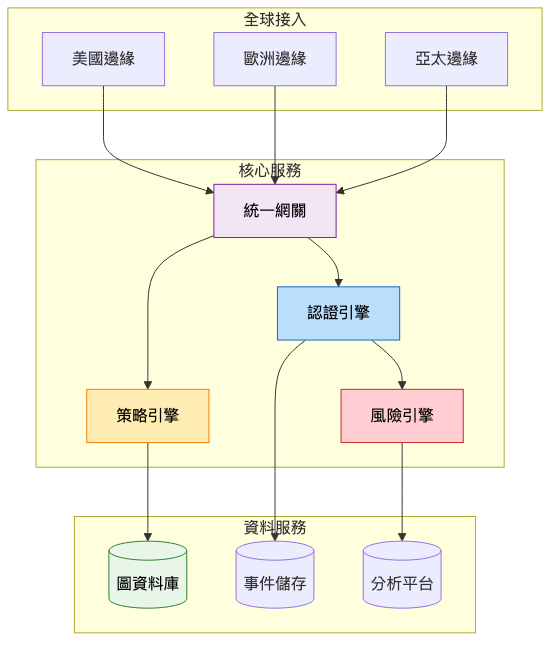

架構重點:

總覽架構圖:

微服務認證流程圖:

預期效能提升對比表:

| 指標 | MVP 階段 | 成長期 | 規模化 | 改善幅度 |

|---|---|---|---|---|

| 認證延遲 | 200ms | 50ms | 10ms | 95% ↓ |

| 每秒請求數 | 1,000 | 10,000 | 100,000 | 100x ↑ |

| Token 驗證 | 100ms | 20ms | 5ms | 95% ↓ |

| MFA 完成率 | N/A | 60% | 95% | 58% ↑ |

演進決策指南表:

| 觸發條件 | 採取行動 | 預期效果 |

|---|---|---|

| 每秒請求 > 5,000 | 部署 Token 服務叢集 | 延遲降低 70% |

| 用戶數 > 100,000 | 實施資料庫分片 | 寫入效能提升 5x |

| 合規審計要求 | 部署 SIEM 整合 | 審計時間縮短 80% |

| 技術選項 | 優勢 | 劣勢 | 適用場景 |

|---|---|---|---|

| OAuth 2.1 + OIDC | 現代標準、廣泛支援、RESTful 友好 | 複雜度較高、需要 HTTPS | Web/Mobile 應用、API 授權 |

| SAML 2.0 | 企業成熟度高、豐富的屬性斷言 | XML 冗長、移動端不友好 | 企業 SSO、合規要求高 |

| FIDO2/WebAuthn | 無密碼、防釣魚、用戶體驗佳 | 需要硬體支援、部署成本高 | 高安全場景、特權帳號 |

| mTLS | 雙向驗證、無需密碼 | 證書管理複雜、穿透性差 | 服務間通訊、IoT 設備 |

| 授權模型 | 優勢 | 劣勢 | 適用場景 |

|---|---|---|---|

| RBAC | 簡單直觀、易於實施 | 角色爆炸、缺乏靈活性 | 組織架構清晰、權限簡單 |

| ABAC | 細粒度控制、動態決策 | 策略複雜、效能開銷 | 合規要求高、多維度控制 |

| ReBAC | 關係建模自然、圖形化 | 實施複雜、工具較少 | 社交網路、協作平台 |

| ACL | 直接明確、易於理解 | 難以維護、不易擴展 | 檔案系統、簡單資源 |

| 方案 | Istio | Linkerd | Consul Connect |

|---|---|---|---|

| 優勢 | 功能最全、生態豐富 | 輕量簡單、效能好 | 多平台支援、Vault 整合 |

| 劣勢 | 複雜度高、資源消耗大 | 功能較少、只支援 K8s | 社群較小、文件較少 |

| 資源開銷 | 高(~1GB/sidecar) | 低(~50MB/proxy) | 中(~100MB/proxy) |

| 學習曲線 | 陡峭 | 平緩 | 中等 |

| 適用場景 | 大型企業、複雜需求 | K8s 原生、追求簡單 | HashiCorp 生態 |

Token 生命週期設計失誤

忽視 Token 撤銷需求

Session 儲存單點依賴

Google 的 FIDO 實踐

參考:FIDO Alliance Case Study

初期(2011-2013)

成長期(2014-2017)

近期狀態(2018-至今)

Netflix 的微服務認證架構

參考:Netflix Tech Blog

單體時期(2008-2010)

微服務轉型(2011-2015)

零信任演進(2016-至今)

Backend for Frontend 模式將 Token 管理移至服務端,避免前端暴露敏感資訊:

實施要點:

Reference Token 模式提供即時撤銷能力:

Event-Driven 撤銷通知:

基於風險評分的動態認證要求:

評分因素:

技術指標:

業務指標:

安全指標:

自動化運維

監控告警

持續優化

針對今日探討的身份認證授權系統設計,建議可從以下關鍵字或概念深化研究與實踐:

零信任網路架構(Zero Trust Network Architecture):深入研究 Google BeyondCorp、Microsoft Zero Trust 等實踐案例,掌握微分段、持續驗證等核心概念

去中心化身份(Decentralized Identity):探索 DID、Verifiable Credentials 等 W3C 標準,了解區塊鏈在身份管理的應用前景

隱私增強技術(Privacy-Enhancing Technologies):研究同態加密、安全多方計算在認證場景的應用,平衡隱私保護與安全需求

行為生物識別(Behavioral Biometrics):了解基於鍵盤節奏、滑鼠軌跡等行為特徵的持續認證技術

AuthZEN 標準化倡議:關注授權標準化的最新進展,為未來系統設計做好準備

明天我們將探討「混合雲架構系統」的設計,這是企業數位轉型的終極挑戰。如何在公有雲、私有雲、邊緣運算之間無縫協作?如何確保資料主權的同時享受雲端彈性?如何設計真正的雲原生應用而不被供應商鎖定?讓我們一起探索混合雲時代的架構藝術。