今天繼續介紹解題囉,這次的題目是「Puzzle #7: Ann’s Dark Tangent (DEFCON 2010) 」,請大家到網站(網址:http://forensicscontest.com/2011/07/31/puzzle-7-anns-dark-tangent-defcon-2010 )上下載封包檔案跟觀看故事概要囉。

先預告大家,今天這一題沒有辦法單靠Wireshark就解出來,必須搭配一個叫做aircrack-ng的無線網路破解工具才辦法進行,這個工具可以在kali linux裡找到,但沒有的人也不用擔心,待會也可以直接從Wireshark輸入密碼後就可以把封包解密。

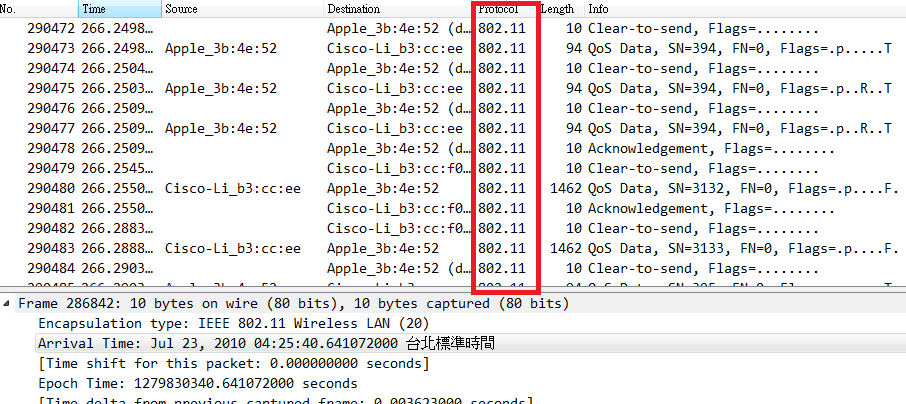

一把封包檔打開後,會發現包含來源IP、目標IP等等的資訊都看不到.而Protocol的地方寫的都是802.11,這代表什麼呢?這代表這個封包是被無線網路加密的,必須要先處理一下才能看到裡面的內容。

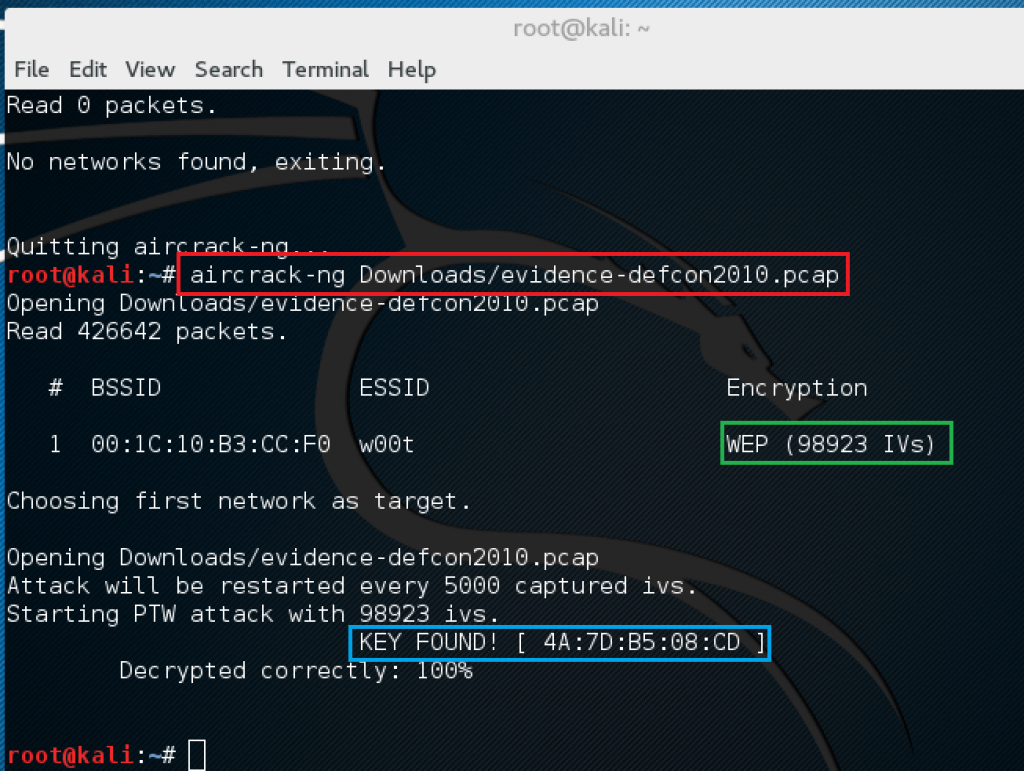

那要如何解密呢?我是用aircrack-ng這個工具來執行,首先啟動Kali linux,下載題目封包檔案,打開terminal視窗,並輸入「aircrack-ng evidence-defcon2010.pcap」的指令,請記得檔案要附上完整路徑,例如我的檔案放在Downloads下面,指令就要下成「aircrack-ng Downloads/evidence-defcon2010.pcap」,如下圖紅框。執行指令後,我們發現工具已經把無線網路的加密方式跟密碼都告訴我們了,從綠框可以得到加密方式是WEP,而藍框則可以得到密碼是「4A:7D:B5:08:CD」。

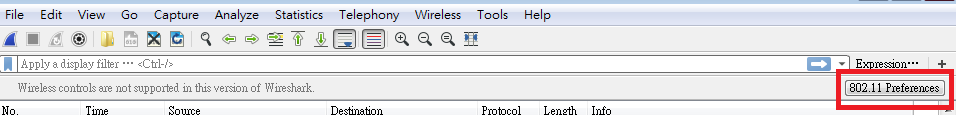

如果懶得裝Kali linux或aircrack-ng的話也沒關係,反正我已經告訴你密碼了,有了密碼就可以直接在Wireshark中將流量解密。方法是在Wireshark的工具列選擇View > Wireless Toolbar,過濾列的下方就會出現一個802.11 Preference的按鈕。

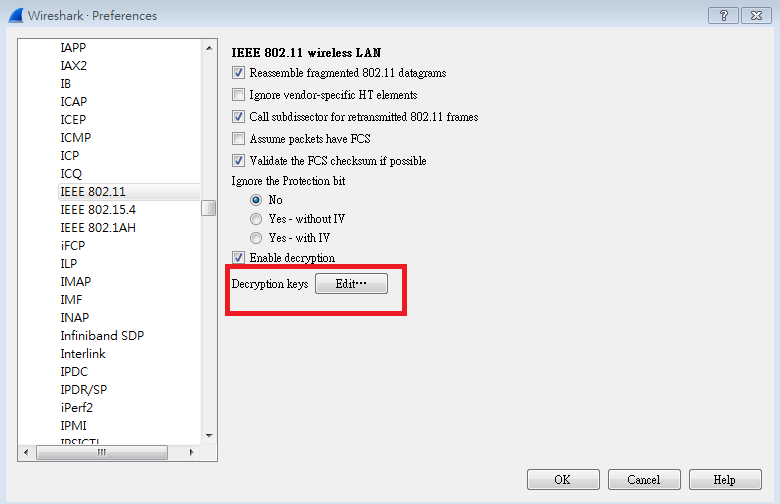

按下這個按鈕後,就會進到Wireshark編輯無線網路參數的功能,這時點選編輯Decryption keys的按鈕。

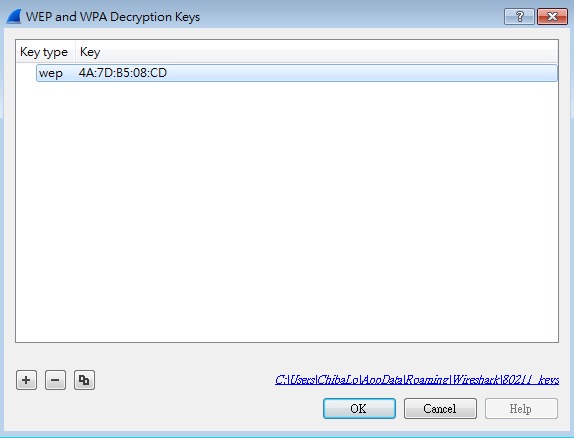

接著按下方的加號,根據剛剛利用aircrack-ng取得的加密方式跟密碼,新增一組密碼,Key type選擇wep,Key則輸入4A:7D:B5:08:CD,輸入完成後按OK跳回上圖畫面,再按一次OK回到封包列表畫面。

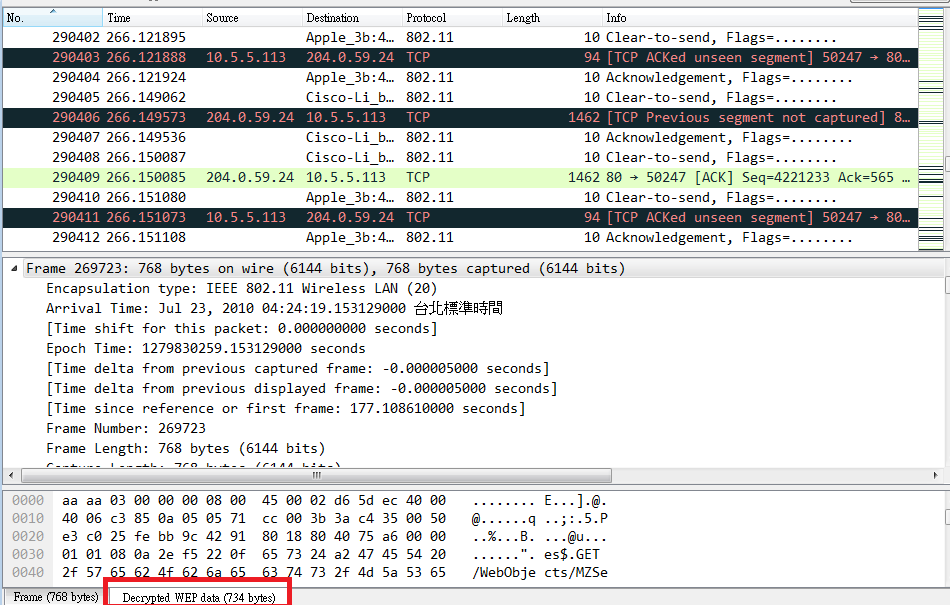

一回來就發現封包已經長得不一樣了,因為原本被無線網路加密的封包已經被解密了,而有些原本看不到的資訊現在也都看的到了,下圖紅框處也多了一個頁籤,可以觀看封包解密後的內容,那接下來就可以開始進入正題來解今天的題目囉。

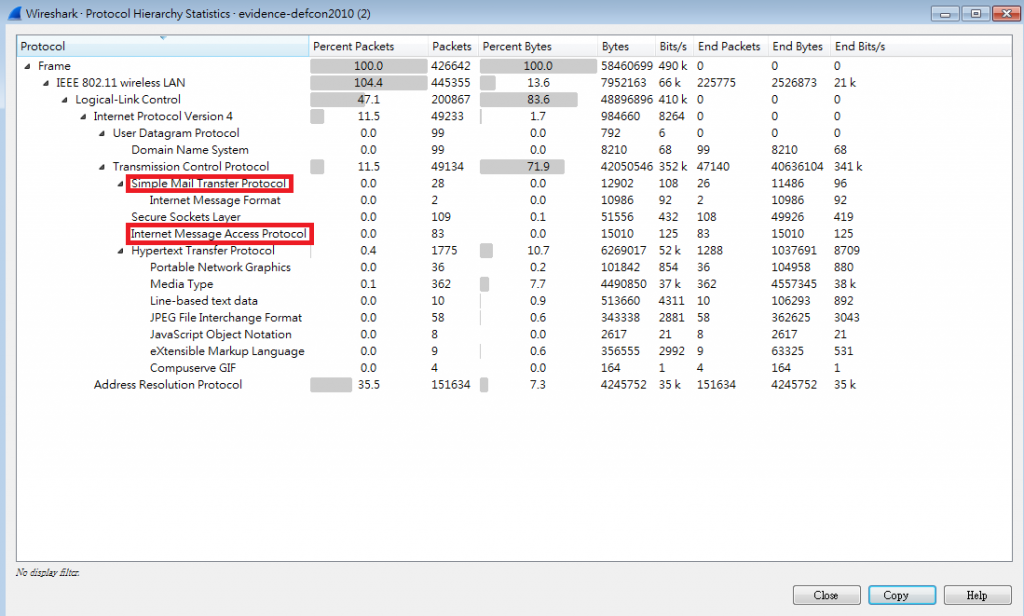

網站上的題目只告訴你Ann想要召開一個秘密聚會,而我們要自行從封包去找線索把地點找出來。好,現在我們一頭霧水不知從何看起,所以決定先用統計工具看一下這個封包有用到那些Protocol,所以就使用之前講過的Statistics>Protocol Hierarchy功能來看看,而從列表中我們可以發現這個封包包含DNS、SMTP、SSL、IMAP、HTTP、ARP幾個協定,其中SMTP跟IMAP代表使用者有在收發信件,那我們就先來看看信裡有寫了什麼吧。

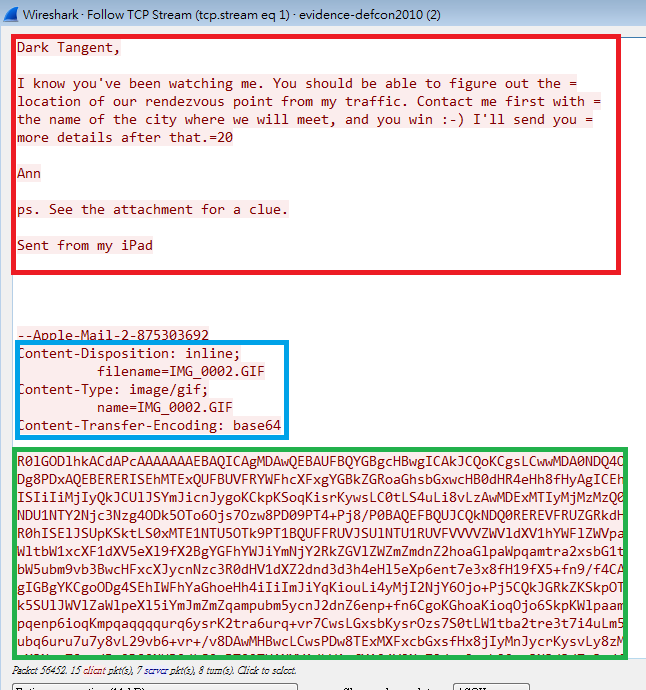

在過濾欄位下「smtp」的指令,並在第一個封包按右鍵,選擇Follow>TCP Stream,接著就可以在TCP Stream中看到一封信,如下圖紅框處。

信中文字提到有一個附檔,而從上圖藍框處可以看得出傳的是一個叫做IMG_0002.GIF的檔案,而且是用base64加密過。既然有這些資訊,我們就可以把綠框中這些看起來像亂碼的訊息複製起來,並利用一些線上base64 image converter等資源,把亂碼複製過去後就可以把附件的圖片取出來如下圖。

圖片中依序顯示下面的文字:

App Store-App Name

Podcast Title

YouTube Video Title

Google Earth City Name

AIM Buddy Name

雖然這邊得到了這些字串,但這並不是最後要的答案,接著我們在Wireshark中依序找到上面的字串代表的內容是什麼,所以我們就用關鍵字來搜尋封包內容,就可以找到各自代表的意思。

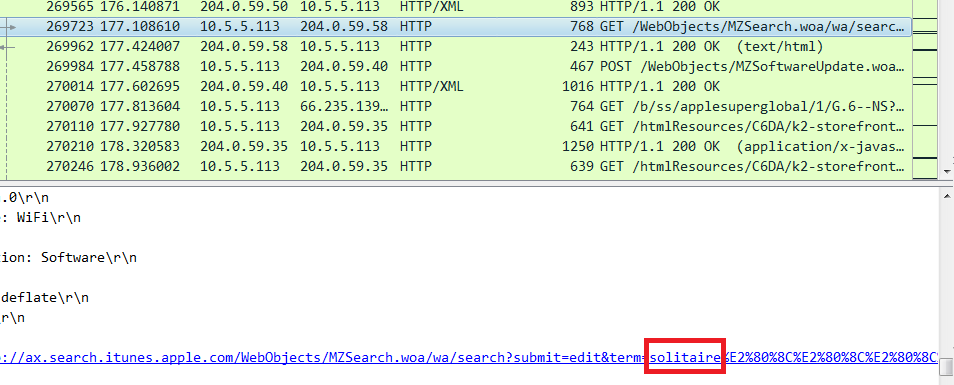

首先是App Store-App Name的部分,先過濾出http的封包,可以找到一個封包的內容是在App Store搜尋一個叫做Solitaire的App,也就是這題答案。

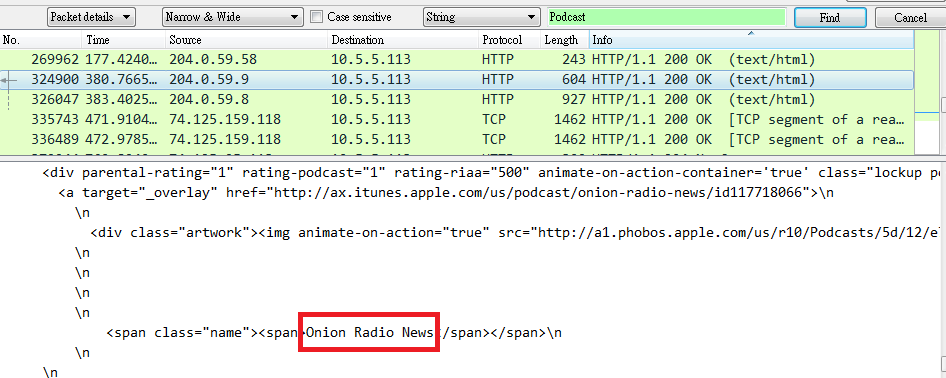

Podcast Title這題,利用關鍵字Podcast去搜尋,可以找到Title就是Onion Radio News

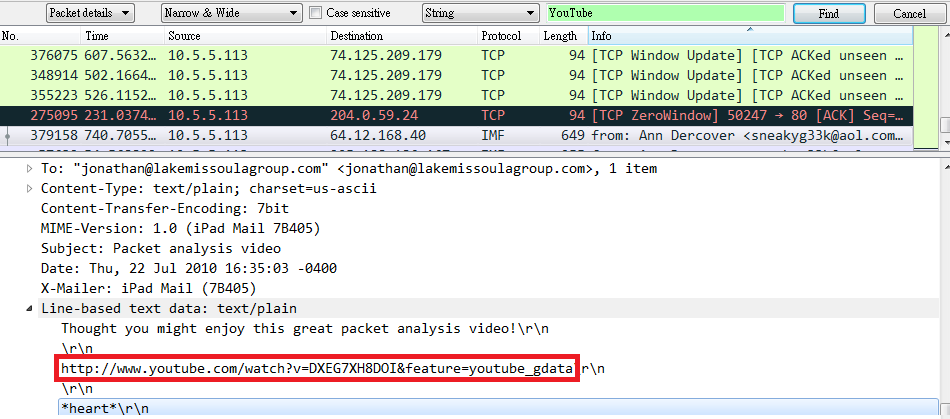

YouTube Video Title這題,利用關鍵字youtube去搜尋,可以找到下方圖中的youtube網址,再用google確認這個影片的標題是Cry For Help-Rick Astley,是說都放Rick的歌了竟然不是Never gonna give you up

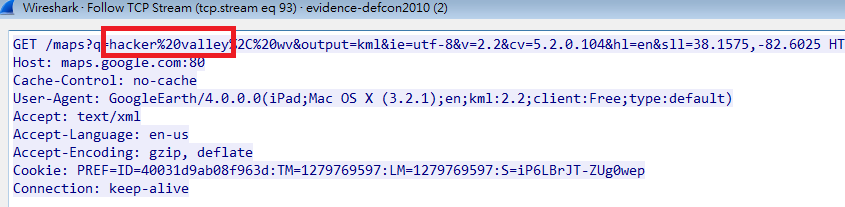

Google Earth City Name這題,利用關鍵字earth去搜尋,就可以得到Hacker Valley的答案。

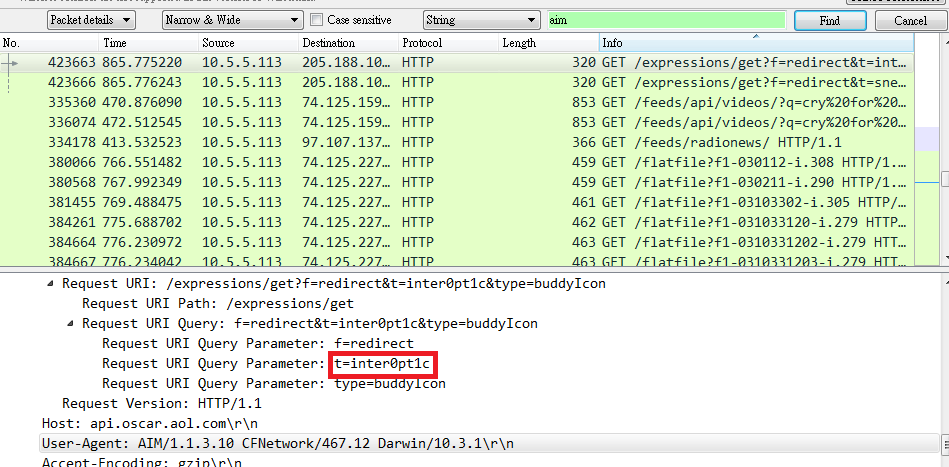

最後AIM Buddy Name的部分,利用關鍵字aim去搜尋,可以找到兩個封包有類似的內容,一個是sneakyg33,另一個則是interOptic,而因為這題要的是buddy name,所以答案是interOptic。

把剛剛得到的答案依序取第一個字母,就可以得到他們會面的地點為Sochi,也就是這次的答案。

這次最後的答案雖然有點要用猜的才知道要這樣看出來,但還是可以練習到許多Wireshark的技巧,有任何問題也歡迎討論囉。