其實我還蠻懷念以前的電腦病毒和駭客的,因為我大概能知道是怎麼回事—— 比如被區域網路裡的病毒陰了,比如隨身碟從影印店回來就中毒,比如點了個聊天軟體裡的連結然後藍畫面當機。

這年頭啊,一切都變了!因為我突然發現家裡的冰箱、音響、電視,車裡的記錄器,都有可能在不知不覺間陰我一下。

類似的新聞早已屢見不鮮,廣大鄉民的心態也漸漸從 「我沒遇到過資安問題」轉變為「發生資安問題是遲早的事」。

面對駭客攻擊,燒香拜佛和暗自緊張是沒用的,而且大量企業在主動進行安全戰略方面的表現並不盡如人意。事實上,僅次於銀行業和零售業,很顯然製造業成為第三大易受攻擊的行業。在「工業4.0」浪潮下,這些產業將工廠生產與資訊技術網路相連接,導致電子、半導體和高科技製造業更容易受到威脅。這些工廠很可能還在使用老舊的機器和已經停止支援的軟體產品,使安全架構產生巨大漏洞。

某些新技術的快速普及也為網路攻擊開闢了新的門戶,例如 —— 物聯網。

物聯網技術在工業領域被廣泛應用,例如配備感測器的噴射發動機、火車頭及風力發電場,都大量使用物聯網技術來改善性能並最佳化維護工作。此外,經由即時擷取和分析海量數據,樓房、交通、能源傳遞也變得越來越智慧。

工業感測器及本地處理設備通常具有安全防護功能,並且可重新撰寫程式以抵禦新威脅。然而手機、硬碟錄影機、家用路由器、智慧家電等很多著眼於普通消費者的設備並不具有安全防護功能。但是這類設備可能包含強大的處理器並佔用大量頻寬,因此很容易遭受以下兩種攻擊:

✪ 感測器會追踪用戶的大量行為並記錄相關數據,一旦被入侵,設備功能、人員隱私甚至人身安全都會受到威脅。

✪ 很多設備在被攻擊者利用後,會變成殭屍網路,攻擊者會藉此針對企業、政府、應用程式等網上的目標發動大規模分散式阻斷服務(DDoS)攻擊。

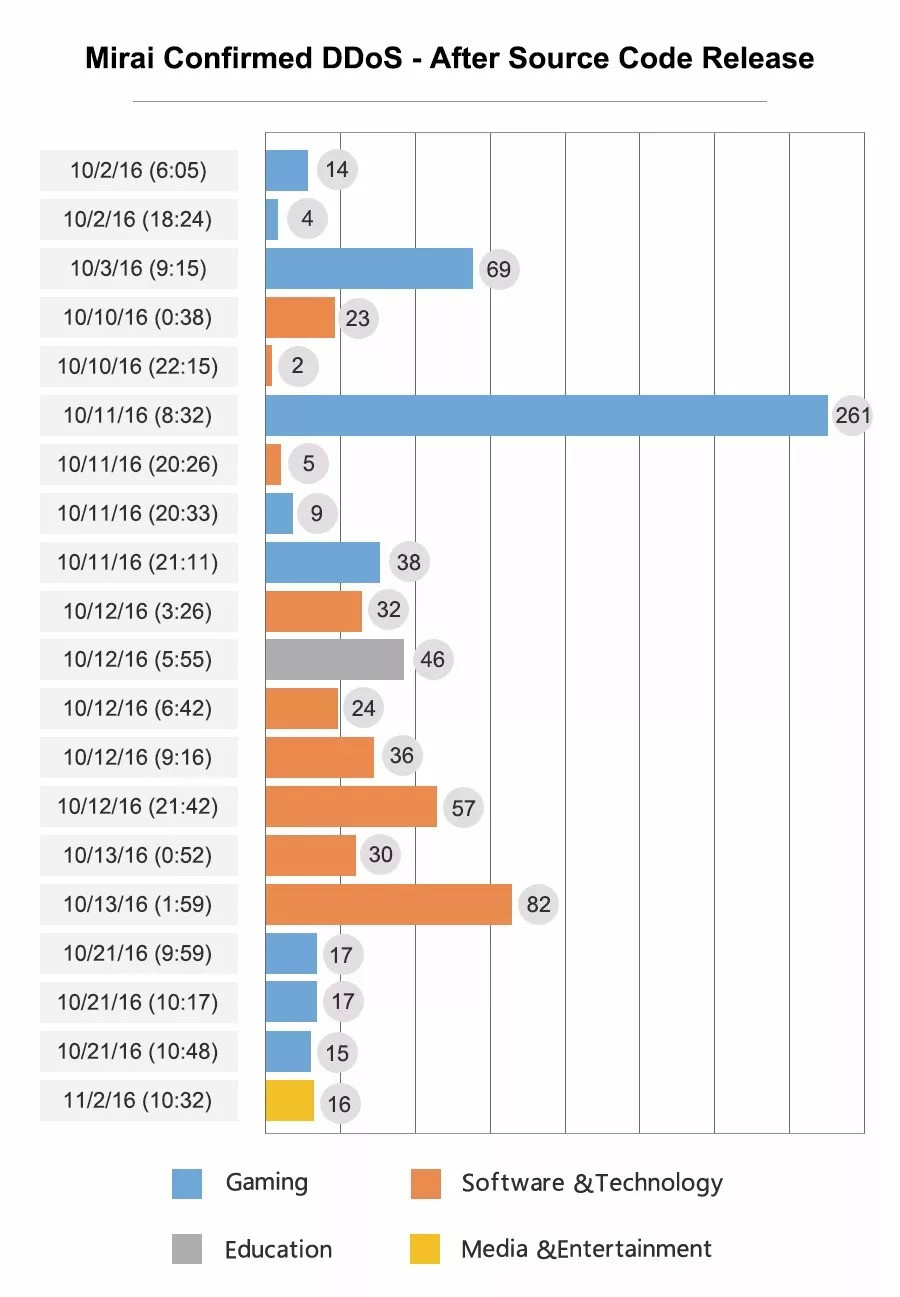

這種情況早已有了先例。 2016年8月,Akamai 檢測到威脅並開始發布警示,該威脅成為至今最臭名卓著、規模最大、影響最廣的殭屍網路。 Mirai 殭屍網路由 IP 攝像頭和硬碟錄影機等設備組成,這些設備的預設用戶名和密碼輕易就能破解。在攻擊高峰期,有幾十萬台設備參與攻擊,與目標站點交換的流量每秒達623 GB。

在 Mirai 代碼發布之後 Akamai 所抵禦攻擊的時間表

隨著互聯設備的進一步普及,以及「最後一里路」(設備連接至家庭和企業)頻寬的快速增長,未來的殭屍網路攻擊規模一定會更大、頻率會更高。

從長期的角度來看,物聯網設備的安全工程和自動重新撰寫程式標準,可以在長期範圍內改善威脅情勢。但目前,幾乎沒有什麼市場因素可以提升企業建造具有極高安全功能標準設備的動機。相當多物聯網設備在出廠後幾乎從未更新,因此可能需要召回或更換才能抵禦新發現的漏洞。但也有越來越多的物聯網設備已經無法獲得製造商的支援服務,甚至連製造商都已經倒閉。也許某些時候,直接拔掉電源插頭反而成了最佳應對措施……

【關於原作者】

Anna Chan,現任 Akamai 媒體事業部戰略總監,針對 OTT /傳播產業、遊戲產業、高科技產業、物聯網與社交媒體,研究企業如何利用雲端解決方案提升公司獲利與營運效率。先前曾服於多家資訊科技與網路安全公司以及新創企業任職,包括 Infoblox、Cisco Systems、Juniper Networks、與 NetScreen Technologies。