我們在上篇和大家聊了一下那些「看起來不可能發生」的駭客手段,那麼在本週的內容裡,我們會透過更加深入的案例分析,和大家共同探討製造業所面臨的網路安全威脅和相關的應對措施。

大多數終端使用者的物聯網設備都設計得很輕薄、處理能力有限,而安全性幾乎為零。就像最近盛傳「駭客透過智慧冰箱和恆溫器駭進工廠網路」的例子一樣,駭客可以輕鬆地利用這些物聯網設備滲透進工廠網路內部,進而接管或控制使用IP 協議的設備,擷取數據或植入惡意代碼,悄無聲息的打開系統後門。

值得警惕的是,即便是沒有技術能力的普通人,只要花25美元就能買到委託網路駭客的服務。最近的研究報告指出,到2020年,家庭或商業用途可聯網設備的數量將從目前的84億上升至500億,網路安全還會面臨更加嚴峻的挑戰。

更糟糕的地方在於,發現安全問題後,任何公司幾乎都不可能從市場完全召回產品,也不可能透過事後的韌體升級或軟體修正檔更新來徹底解決安全問題。所以我們建議一般大眾使用者,如果下次再收到設備更新提示時,先別急著按下「稍後提醒我」或「拒絕更新」的按鈕,因為這些舉動可能導致你的個人數據安全和隱私受到極大威脅。

同樣,製造商需要對安全問題採取更積極的態度。例如,製造商可以使用雲網路作為防禦層,在終端使用者設備和源伺服器之間建立安全且經認證的連接,在不影響使用者體驗的情況下阻止後門漏洞,同時確保完成修正檔推播和安裝工作。

對製造業而言,最大的威脅是智慧財產權外洩和工廠停產。雖然科技使製造商可以轉型為智慧工廠,但這也能成為他們的致命弱點。例如,競爭對手或擁有網路知識的員工也許可以輕鬆地掃描你的網路、找到弱點,竊取智慧財產權、專利等高價值保密資訊。

接著,受害公司很可能需要支付巨額贖金,然後保持沉默、承受重大聲譽損失。儘管如此,製造商很少公開宣布這類事件,我們需要對這樣的趨勢保持警覺 —— 因為駭客投機分子會繼續瞄準這些行業採用已經取得成功的攻擊手法。

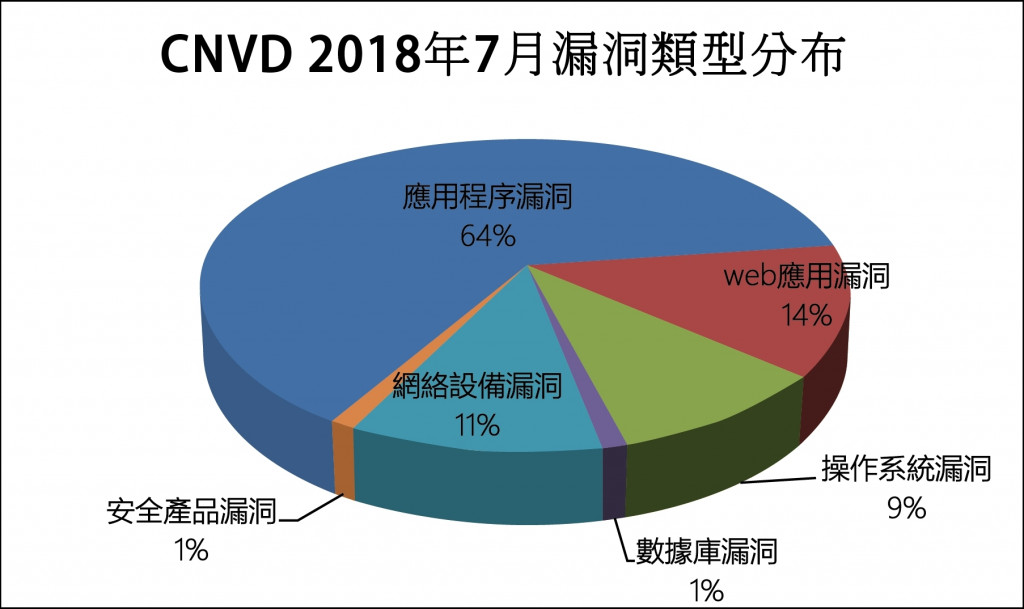

2018年7月,僅在中國,國家資訊安全漏洞共享平台(CNVD)就記錄了1020個漏洞,其中有926個漏洞可以用來實施遠端網路攻擊。市場調查還發現,高達40%的製造商沒有正式的安全策略;而60%的受訪者承認,他們沒有安全監控相關的專門負責人員。

駭客會頻繁入侵公司網路竊取客戶資料庫、報價單或直接攔截銷售訂單,甚至利用客戶的合法憑證進行未經授權的轉帳。例如,在中間人攻擊(man-in-the-middle attack)中,攻擊者會主動竊聽受害者之間的通信,然後模擬其中一方輸入新資訊。更令人擔憂的是,還有30%的此類駭客攻擊還沒被檢測出來。在美國,檢測出網路攻擊的平均時間長達206天,而在一些亞洲國家,這一數字更是令人吃驚地長達1.6年!

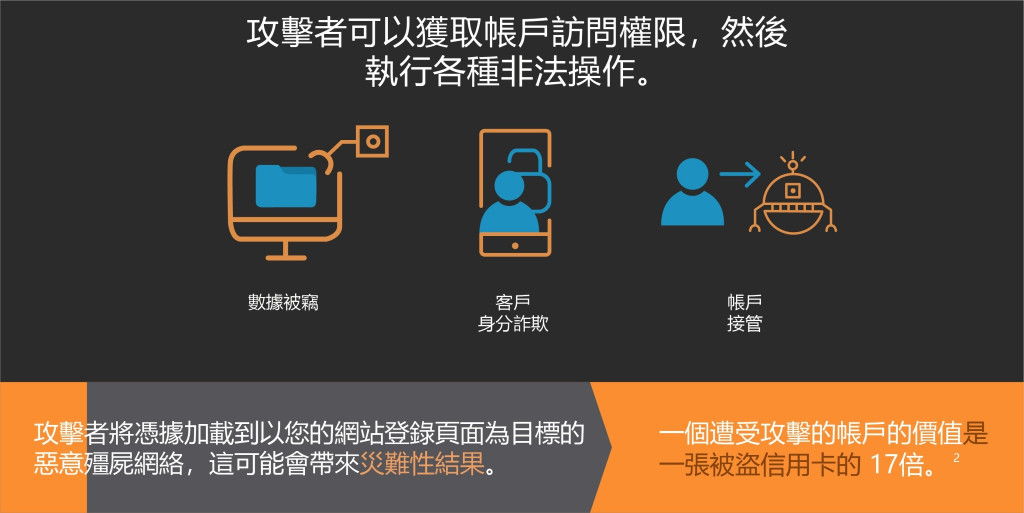

憑證濫用造成的漏洞很少被發現,主要原因在於這種攻擊的設計方式。不同於對相同帳戶進行多次登錄嘗試的暴力破解(Brute Force)攻擊,「憑證濫用」通常會利用已洩露的使用者名稱和密碼,因此只使用一個帳戶登錄一次。更糟糕的是,普通使用者往往會在不同的網站和設備上,使用相同的登錄憑證,包括公司應用程式和社交媒體網站。

隨著憑證濫用攻擊增多、攻擊者將因金錢誘惑而進行更多攻擊,製造商不該只在單一硬體上設置安全解決方案或執行基本安全檢查,更加安全的做法是找出一種多層次的安全防護方法,主動監測和阻止潛在威脅。

你知道內部員工可能是第二大駭客嗎?無論僱員出於有意還是無意,都可能是安全事故的源頭(26%)。專業駭客和競爭對手(43%)常常是最大的犯罪嫌疑人,而另一種不太會受到懷疑的攻擊者實際上是第三方使用者,例如供應鏈生態系統中的合作夥伴(19%)。

為什麼存在這種情況?最主要的原因在於,超過半數員工承認自己曾使用公司筆記型電腦從事私人用途,包括線上購物、下載電影或登陸網路銀行。他們幾乎沒有意識到,駭客可能在偷偷監視他們,向他們的公司網路植入惡意代碼。其次,因為認證和加密功能薄弱,對承包商和供應商的遠端登陸控制和密碼管理不善,而產生在公司防火牆和 VPN 中打開後門的機會,也會導致巨大的經濟損失。

隨著製造商將雲技術作為「工業4.0」的一部分,企業應考慮採用一種結構性安全方法。實施健康的登錄管理、保護數據、獲得所有設備和使用者的可見性,隨時以積極的態度評估風險。更重要的是,積極避免攻擊!

問題不在於安全問題是否會發生,而在於什麼時候會發生!想要率先制定主動安全策略的製造商,可以問問自己下列問題,進而確定方向:

※ 最近一次對你的網路進行正式的安全評價和評估是什麼時候?

※ 公司在哪些場合、用哪些方式處理、儲存和發送智慧財產權和研發數據?

※ 如何管理生態系統中的承包商、遠端員工和供應商的登錄控制和密碼?

面對駭客時,製造業和其他公司沒有任何區別。