今天我們要來介紹 IAM Group 的建立與使用,那我們開始吧!

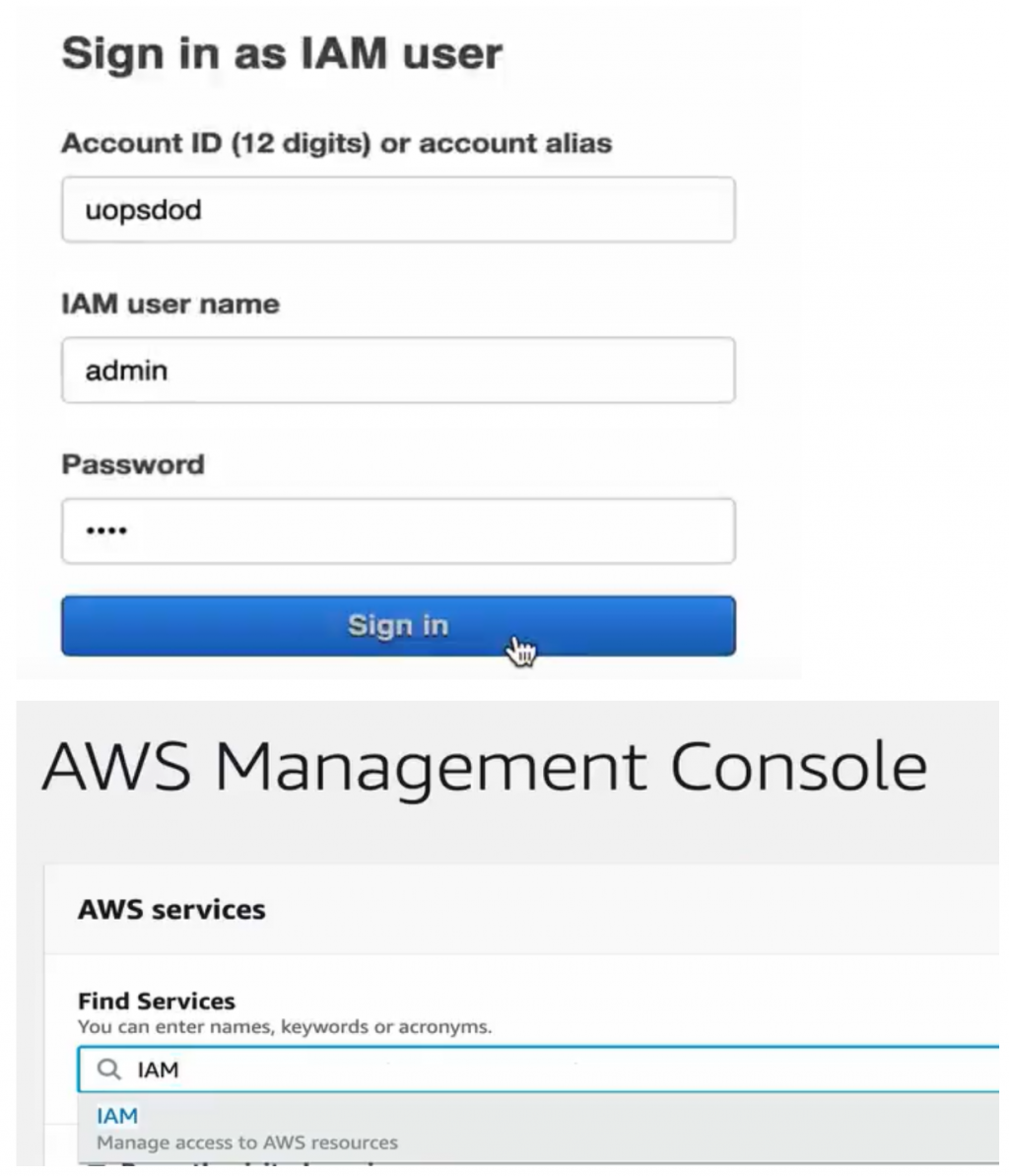

首先使用 Admin 帳號登入,進到 Console 頁面後搜尋 IAM 並點擊,如下圖:

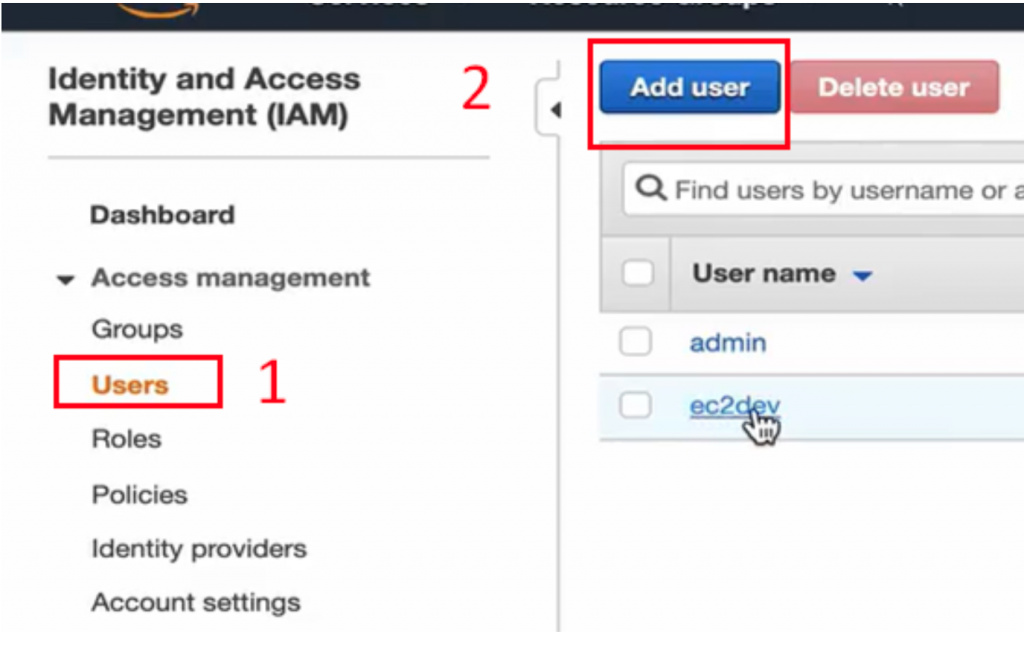

點擊左側列表中 Users,會看到目前有的 User (我有 admin 與 ec2dev),在這邊的示範中,我還會創造另外一個使用者,因此按 Add user (創建 User 的詳細介紹可參考〖實作示範〗IAM User 建立與使用 part 1),如下圖:

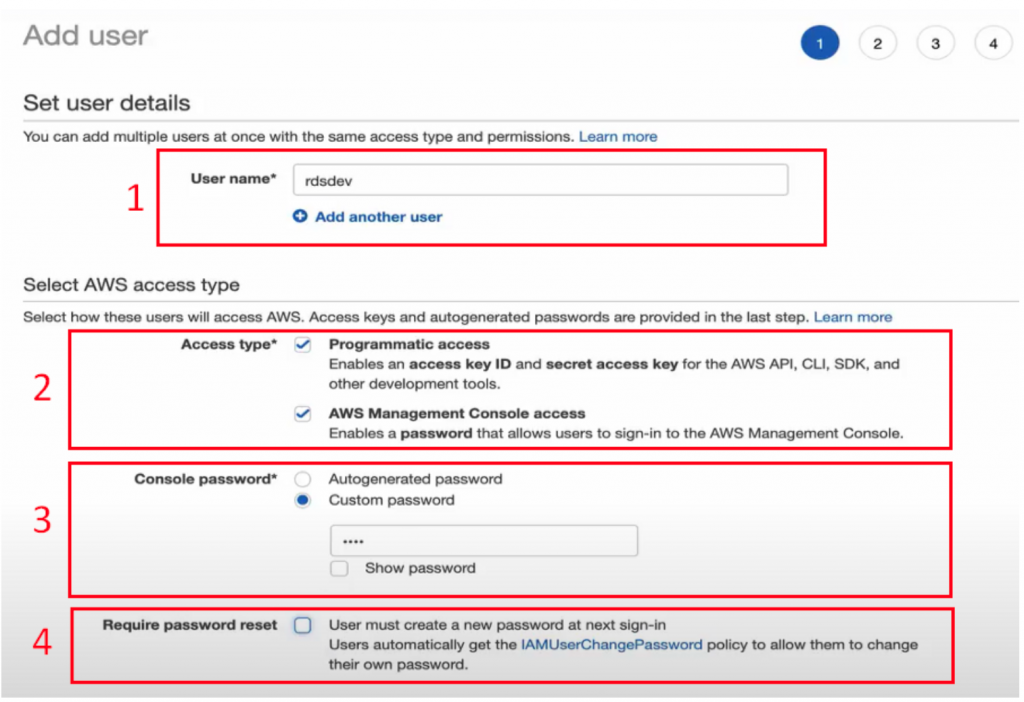

第一步: 可以設定 User name,我叫他 rdsdev,來表示這個 User 是用來專門做 RDS 的。(下圖1)

Select AWS access type 中有兩個選項:

在這邊的示範我將兩者都打勾。(下圖2)

密碼透過 Console password 直接建立。(下圖3)

Require password reset 表示使用者是否在第一次登錄時重新修改密碼,在這邊示範我將它勾掉,不過可以根據需求調整即可。(下圖4)

此步驟設定如下圖:

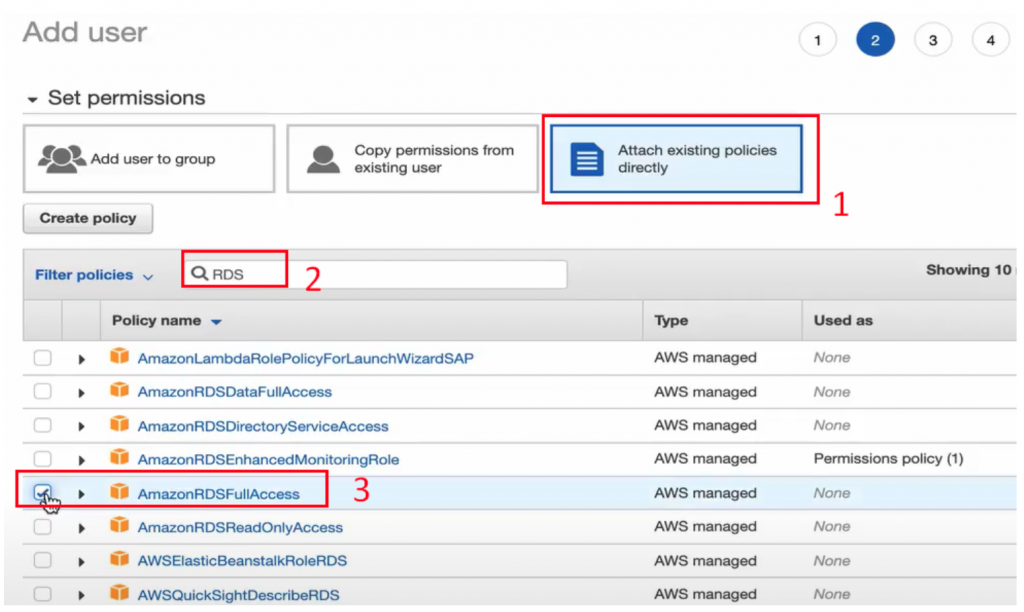

第二步: 選擇第三個選項 Attach existing policcies directly,並搜尋 RDS,會有非常多搜尋結果,而這邊我使用 AmazonRDSFullAccess,如下圖:

第三、四步: 預設即可,確認好後按 Create User。

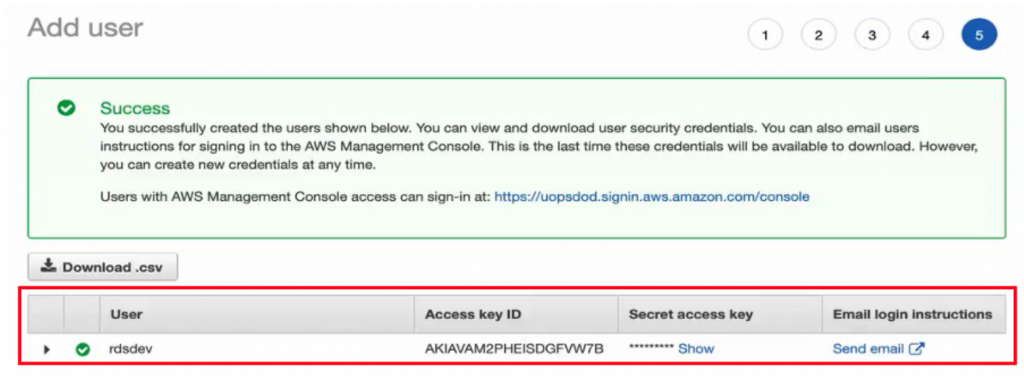

第五步: 完成之後,就會看到成功建立好此 User,如下圖:

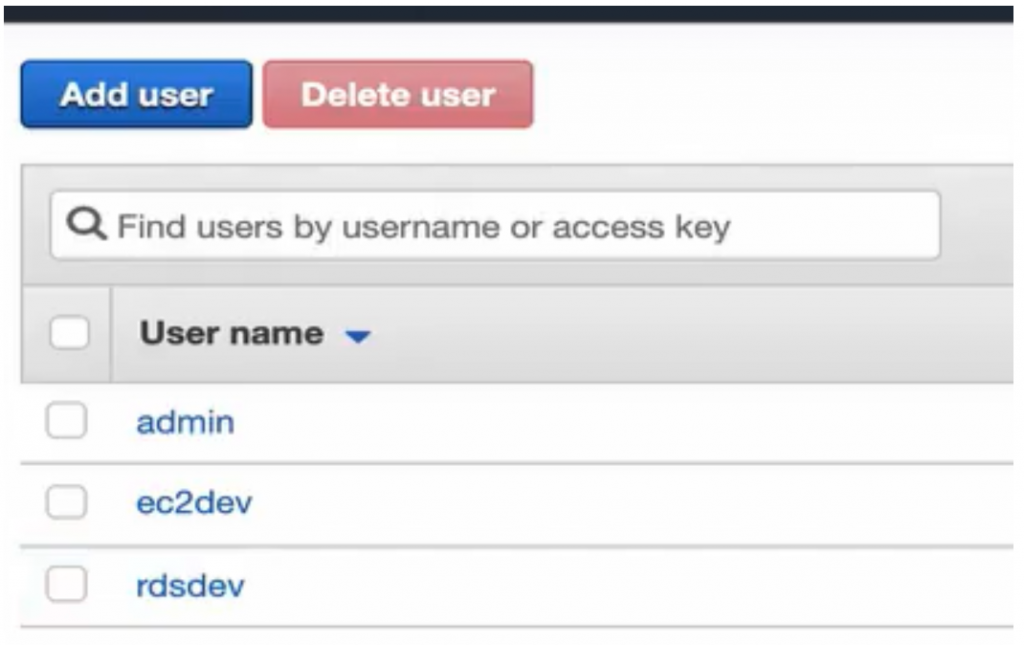

到這邊,我們就擁有兩個 User,一個是我先前建立的(可參考〖實作示範〗IAM User 建立與使用 part 2),另一個則是依照上述步驟建立的(rdsdev),如下圖:

現在,我希望讓 EC2 及 RDS 的 User,都有去操作 S3 的權限,要達到目的有兩個方法:

接下來詳細介紹 「2. 將這兩個 User 加到同一個 Group 之中」的操作方法。

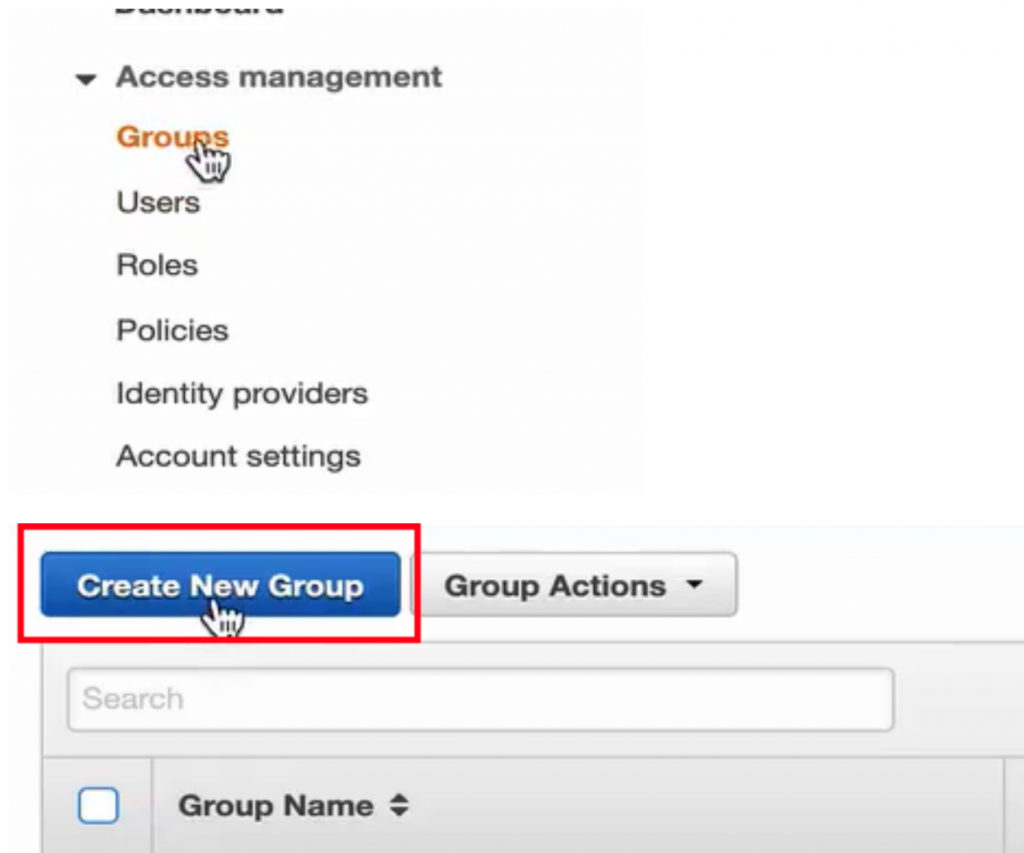

首先點左側列表 Group,進去之後點 Create New Group,如下圖:

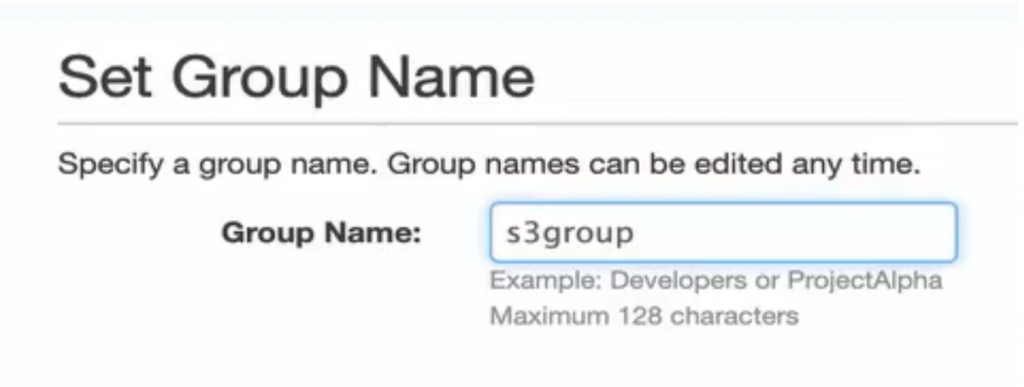

首先給予一個名字,我叫他 s3group,以表示這個 Group 的目的是要連到 S3,如下圖:

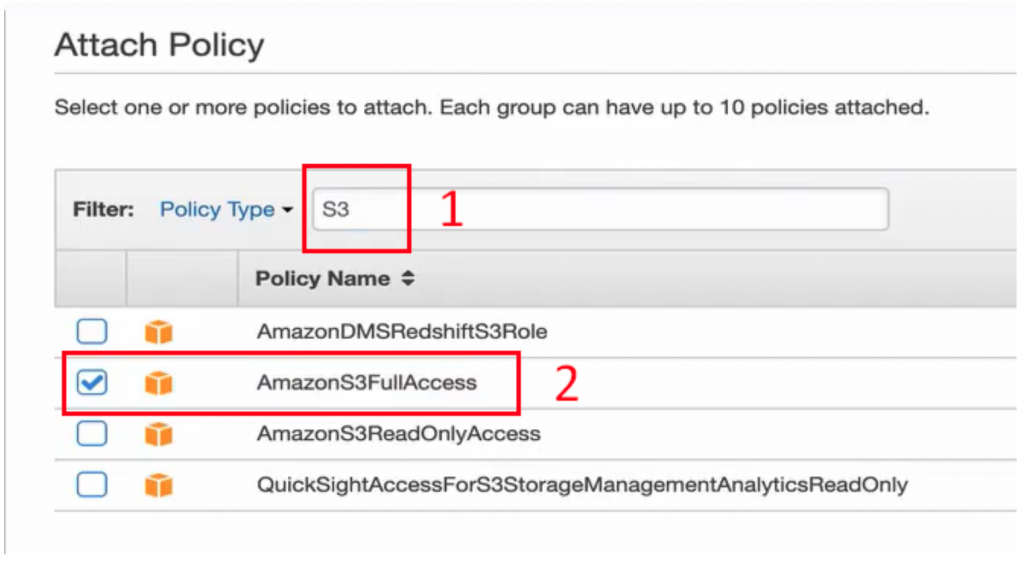

搜尋 S3,並選擇 AmazonS3FullAccess 這個 Policy,如下圖:

確認沒問題,就可以按右下角 Create Group,如下圖:

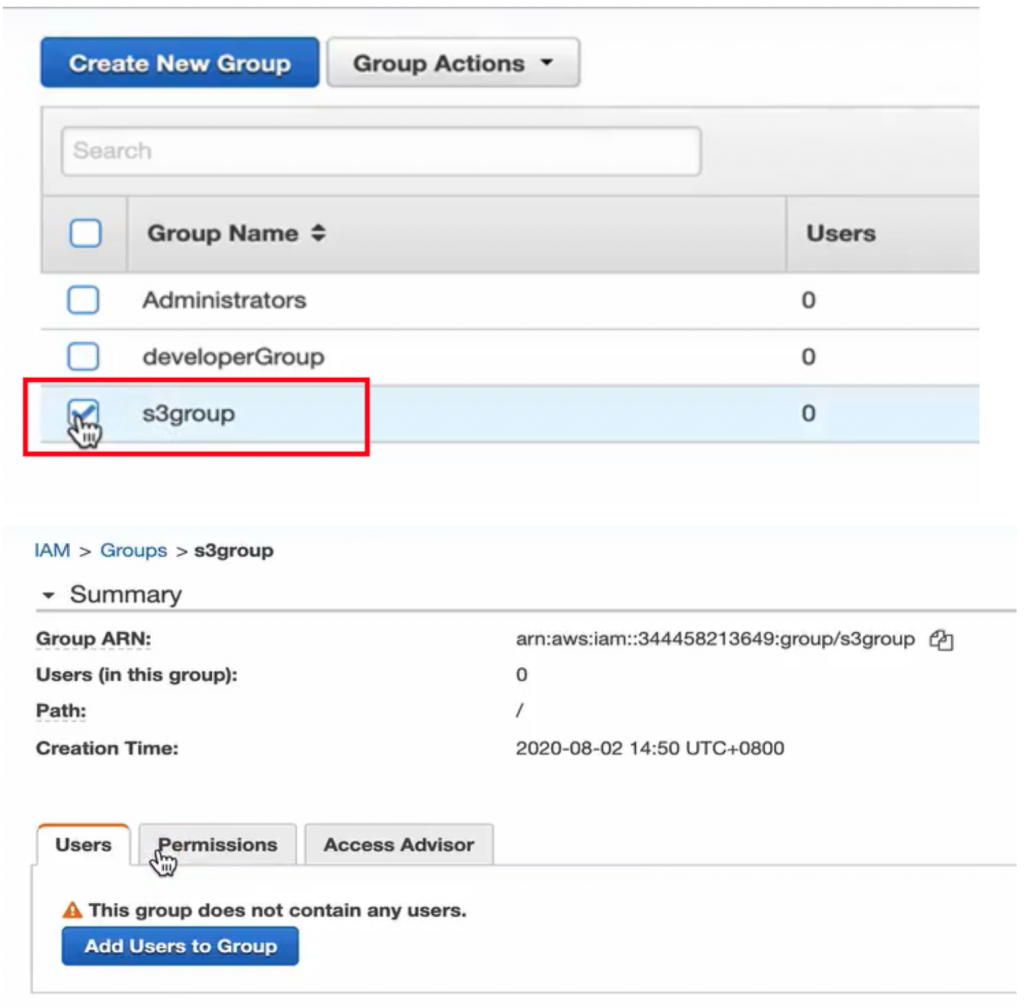

到這邊,就可以看到 S3 Group 已經建立完成,並且點 s3group 這個 Group name,可以看到詳細資訊,如下圖:

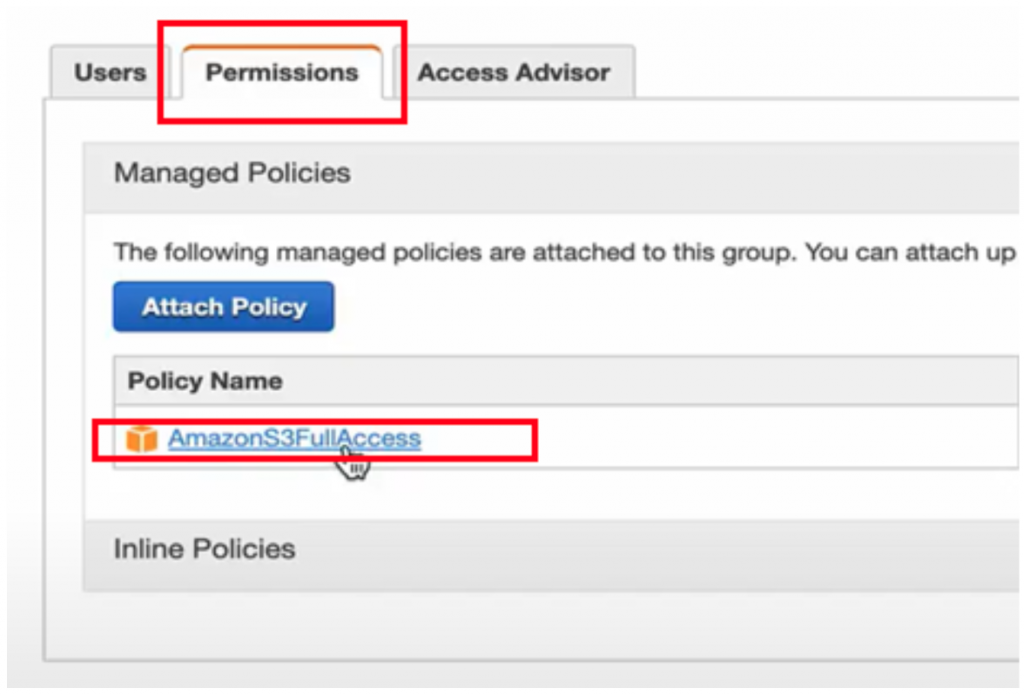

在詳細資訊頁面中,點 Permissions,就可以看到目前擁有的 Policy,也就是上面設定的 AmazonS3FullAccess,如下圖:

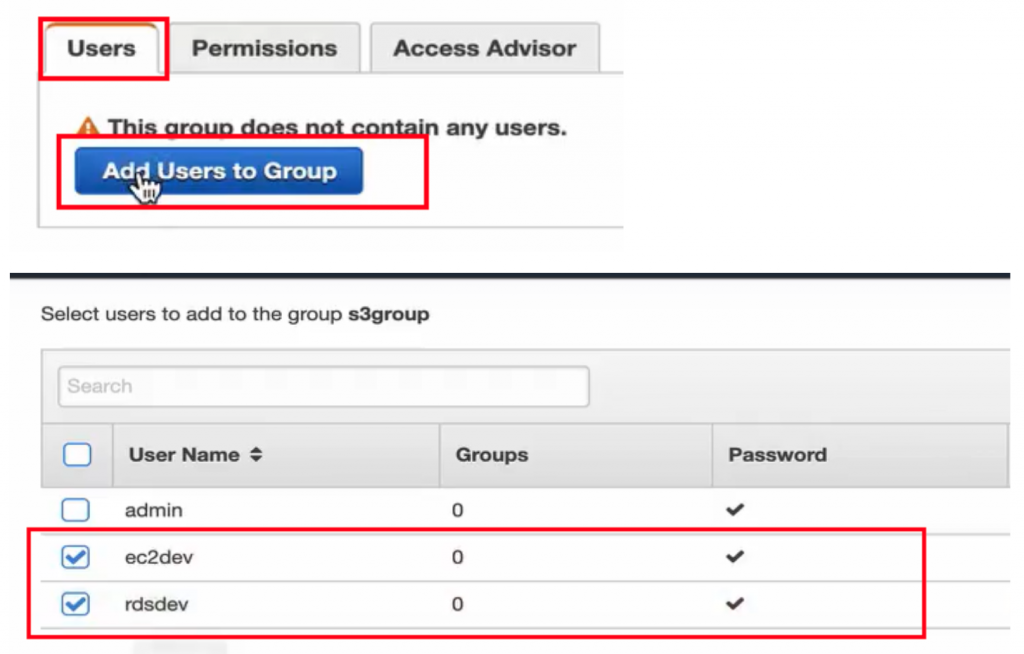

再來,要將 User 加入這個 Group,先點 Users 再點 Add Users to Group,並選擇要加入的 User (我這邊加入 ec2dev、rdsdev),如下圖:

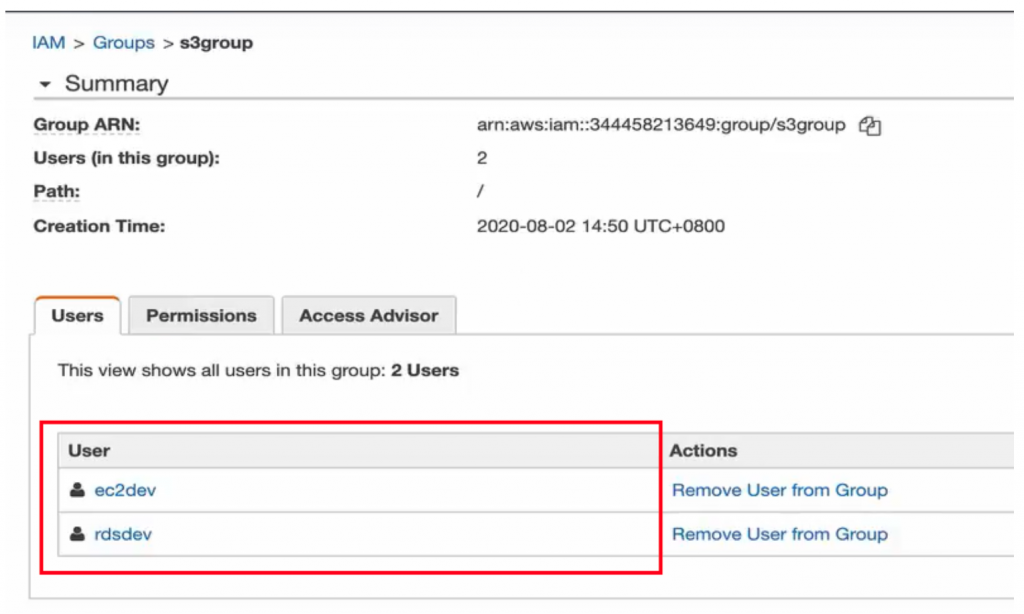

完成之後,就能看到兩個 User 都加進同一個 Group 裡面了,都擁有使用 S3 服務的權限,如下圖:

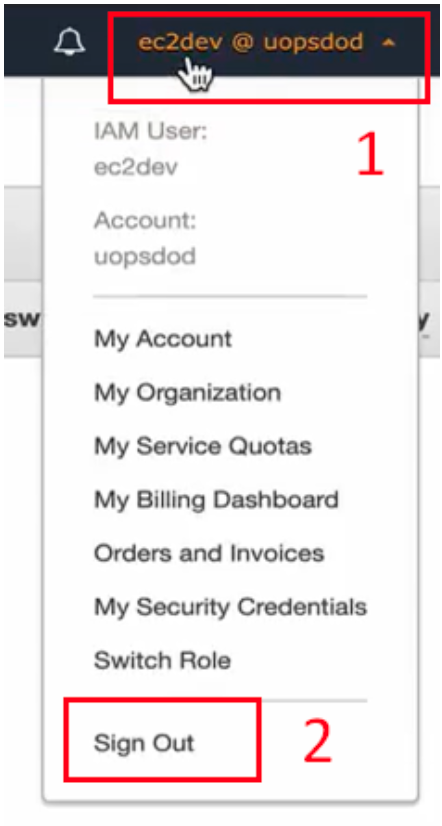

可以透過登出後重新登入來確認是否成功設定好。

首先點右上角並 Sign out,如下圖:

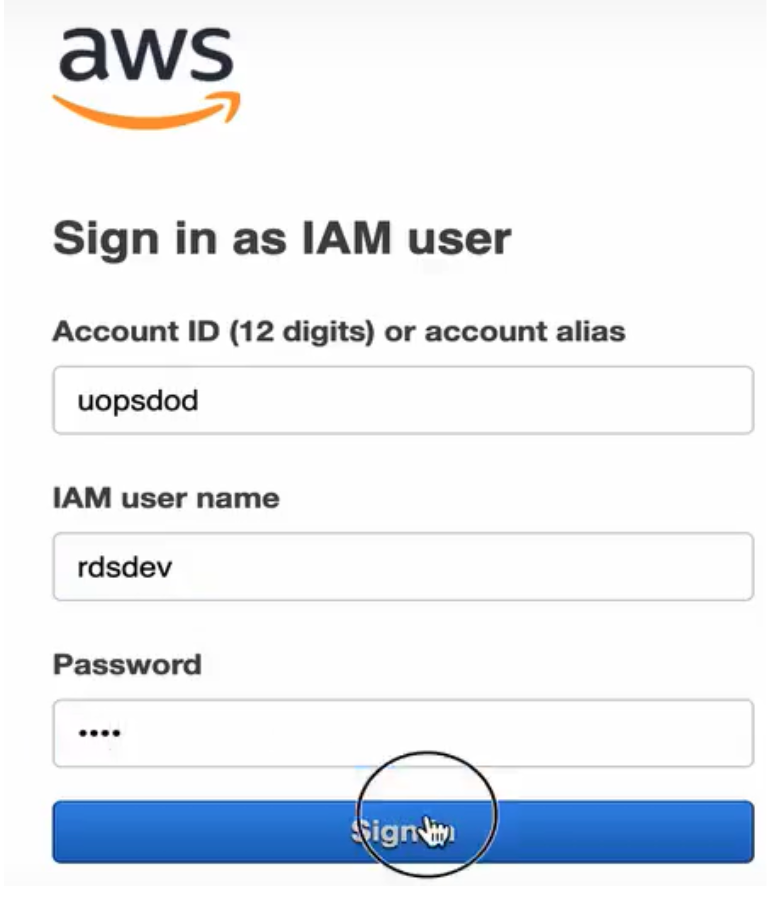

再來,直接使用創立的 User(rdsdev) 來登入,如下圖:

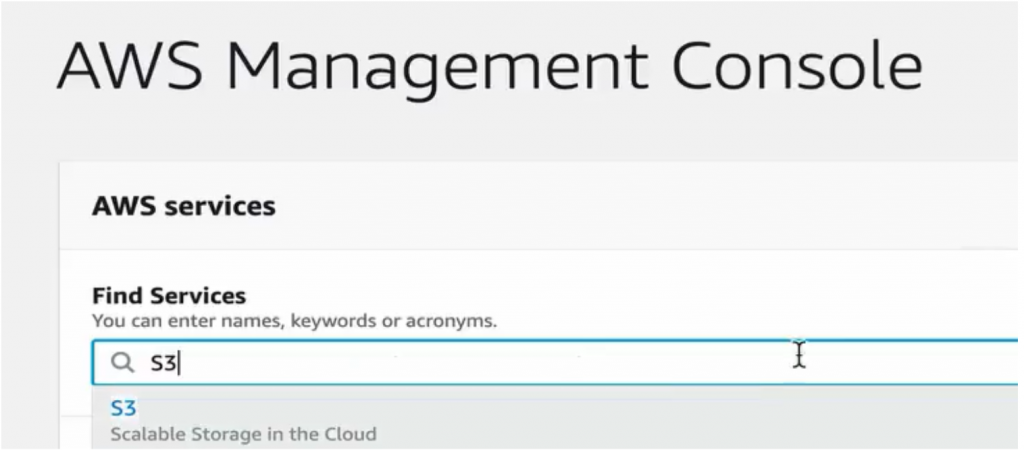

進到 Console 後,搜尋 S3 並點擊,來確認這個 User 是否能拿到權限,如下圖:

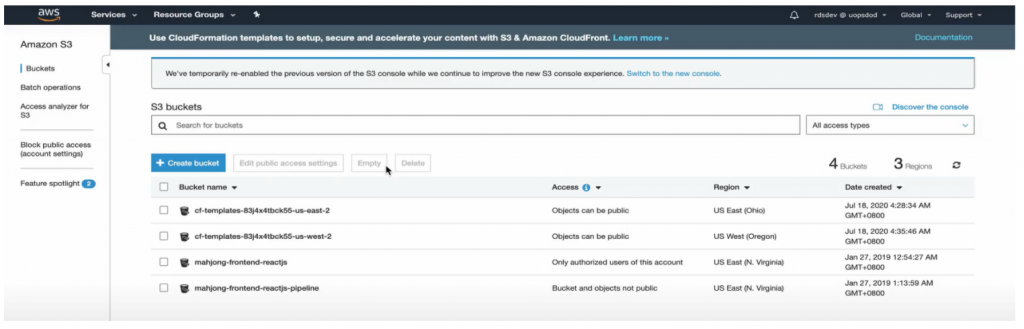

進去之後,若沒有看到任何的錯誤或者警告訊息,就代表成功設定好了,如下圖:

這次我們示範了如何利用 AWS IAM Group,來統一管理大量內部人員權限,比如讓多個使用者都可以使用 S3 Services,進行方便又有效率的權限管理。

那麼明天,我們將接著看到「權限寶石:【Lab】IAM Role 建立與使用」!