於本章節將介紹OWASP的安全原則與SIEM常見的工具。

OWASP(Open Web Application Security Project)是一個全球性非營利組織,致力於提高軟體的應用程序安全性。它提供了一系列資源、工具和最佳實踐,幫助組織識別和減少應用程序中的安全風險。

OWASP 的目標是幫助開發人員、測試人員和組織建立和維護安全的應用程序。

OWASP 的一些主要活動和資源包括:

OWASP 安全原則。其中包括:

• 最大限度地減少攻擊面:攻擊面是指威脅行為者可以利用的所有潛在漏洞。

• 最小權限原則:使用者執行日常任務所需的訪問量最少。

• 深度防禦:組織應該有不同的安全控制來減輕風險和威脅。

• 職責分離:關鍵行動應依賴多人,每個人都遵循最小特權原則。

• 保持安全性簡單:避免不必要的複雜解決方案。複雜性使得安全變得困難。

• 正確修復安全性問題:當發生安全事件時,找出根本原因、遏制影響、識別漏洞並進行測試,以確保修復成功。

其它的OWASP安全原則

• 建立安全預設值:

這個原則的意思是,應用程式一開始就應該設定為最安全的狀態。只有在用戶有意調整時,安全性才會降低。

• 安全地失敗:

當系統遇到問題或出錯時,它應該自動選擇最安全的做法。比如,如果防火牆發生故障,應該自動阻止所有連接,而不是允許任何連接通過。

• 不要輕信第三方服務:

當組織與外部合作夥伴合作時,不能盲目相信他們的安全系統。例如,航空公司在與第三方供應商分享客戶積分資訊之前,應該先確認這些數據是正確無誤的。

• 不要依賴隱藏來保證安全:

系統的安全性不應該僅依靠隱藏內部細節來保護。除了保密外,還應該有其他多層次的保護措施,如強密碼、縱深防禦、交易限制、可靠的網路架構以及詐欺和稽核控制來確保安全。

安全稽核的作用

作為一名證券分析師, 您的職責之一可能包括分析記錄數據以緩解和管理威脅、風險和漏洞。日誌是事件的記錄 發生在組織的系統和網路內。 安全分析師存取各種 來自不同來源的日誌。 三種常見的日誌來源包括 防火牆日誌、 網頁日誌和伺服器日誌。

指標是關鍵技術屬性(透過下面的這些資料數值來判讀是否異常)例如回應時間、可用性和故障率,用於評估軟體應用程式的效能,例如安全分析師可能會建立一個儀表板,顯示指標監控日常業務運營,例如傳入和傳出的網路流量 。

透過監視日誌,安全團隊能夠識別漏洞和潛在的資料外洩讓log的資料能成為有效的警報,進而成為有用的決策訊息。

SIEM 工具的作用:

• 功能:收集並分析日誌數據,提供即時可見性,事件監控與分析,以及自動警報。

• 儲存:將所有日誌資料集中儲存在一個位置。

• 效率:透過索引並最小化日誌數量,減少安全專業人員手動審查和分析的工作量,提升效率並節省時間。

SIEM 工具的配置與定制

• 必要性:SIEM 工具必須經過配置和自訂,才能滿足每個組織的獨特安全需求。

• 持續改進:隨著新的威脅和漏洞的出現,組織必須不斷定制其 SIEM 工具,以確保威脅被偵測到並迅速解決。

SIEM的類型:

• Self-hosted : 自行在本地端建立,自行掌控資料的隱密。

• Cloud-hosted: 將收集後的資料放於雲端作監控。

• Hybrid : 混合上述兩種方式,有更多的彈性操作。

常見的SIEM軟體: Splunk Enterprise、Splunk Cloud 和 Chronicle及利用開源的軟體自建。

在Splunk上常見的儀表板訊息:

安全態勢儀表板

• 用途:專為安全營運中心 (SOC) 設計,用來顯示過去 24 小時內的重要安全事件和趨勢。

• 功能:幫助安全專業人員檢查安全系統和策略是否正常運作。

• 應用:安全分析師可以用它來即時監控和調查潛在威脅,例如特定 IP 位址的可疑網路活動。

執行摘要儀表板

• 用途:分析和監控組織整體的健康狀況,幫助安全團隊改善風險控制措施。

• 功能:提供高級見解,包括特定時間內的安全事件和趨勢摘要。

• 應用:安全分析師可以使用它來向利害關係人報告組織的安全狀況。

事件審查儀表板

• 用途:幫助分析師識別可疑模式,特別是與事件相關的高風險項目。

• 功能:通過突出顯示需要立即審查的高風險項目,提供事件發生的可視化時間軸。

• 應用:使分析師能夠迅速了解事件的背景和細節。

風險分析儀表板

• 用途:協助分析師識別每個風險物件(如使用者、電腦或 IP 位址)的風險。

• 功能:顯示與風險相關的活動變化,例如異常的登入時間或高網路流量。

• 應用:幫助分析師分析關鍵資產的漏洞影響,並優先處理風險緩解工作。

在Chronicle 上常見的儀表板訊息:

一般來說,Chronicle 儀表板上的儀表板訊息可以分為以下幾大類:

威脅活動

• 攻擊者TTPs (Tactics, Techniques, and Procedures): 攻擊者常用的手法、技術和程序。

• 威脅情報: 包括最新的威脅情報、零日漏洞、惡意軟體等。

• 攻擊指標 (Indicators of Compromise, IoCs): 攻擊活動留下的痕跡,如IP地址、域名、檔案雜湊值等。

安全事件

• 安全事件時間線: 詳細記錄安全事件發生的時間、順序和相關的系統、用戶等資訊。

• 事件類型: 包括入侵嘗試、惡意軟體感染、資料外洩等各種安全事件。

• 事件嚴重性: 對事件的嚴重性進行分級,方便快速定位高危事件。

資產與環境

• 資產清單: 您的組織內的所有IT資產,包括伺服器、網路設備、雲端資源等。

• 網路流量: 網路流量的來源、目的地、協議等資訊。

• 雲端資源使用情況: 您的雲端環境中的資源使用情況。

安全控制措施

• 安全控制效果: 各項安全控制措施的有效性評估。

• 安全配置: 系統的安全配置是否符合最佳實踐。

• 安全政策合規性: 系統是否符合組織的安全政策。

使用者行為分析 (User and Entity Behavior Analytics, UEBA)

• 異常行為: 識別與正常行為偏離的使用者或實體的行為。

• 內部威脅: 發現內部人員可能存在的惡意行為。

您可以透過Chronicle儀表板自定義這些訊息的展示方式,例如:

• 圖表: 直方圖、折線圖、餅圖等,直觀地展示數據。

• 表格: 詳細列出事件的相關資訊。

• 地圖: 展示地理位置相關的資訊。

Chronicle儀表板的優勢:

• 可視化: 將複雜的數據轉換為易於理解的視覺化圖表。

• 可自定義: 根據您的需求自定義儀表板。

• 集成: 與其他Google Cloud服務無縫集成。

• 實時分析: 提供實時的威脅檢測和分析。

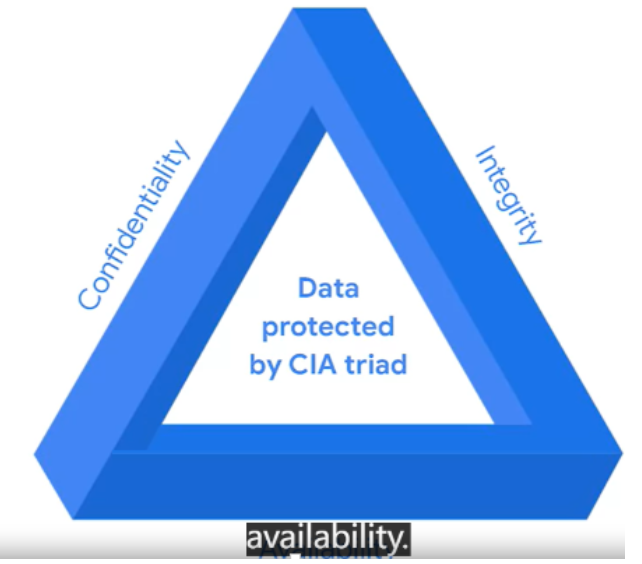

CIA架構協助組織設定系統和安全策略

CIA 是網路安全專業人員用來建立適當控制措施以減輕威脅、風險和漏洞的三個基本原則。

Confidentiality機密性

意味著只有授權使用者才能 可以存取特定資產或資料。 例如,嚴格的存取控制 定義誰應該和不應該存取數據, 必須到位以確保資料的外洩,造成組織的虧損。

Integrity完整性

資料仍然安全。完整性意味著資料是 正確、真實、可靠。 為了保持誠信,安全專業人員可以使用一種形式。資料保護,例如加密 以保護資料不被篡改。

Availability可用性

意味著數據被授權存取的人可以存取它。

若需更多國際上相關的風險控管規範書,可去找尋下列網站的規範書再進行修改符合企業組織的資安實施方針:

聯邦能源管理委員會 - 北美電力可靠性公司 (FERC-NERC)

聯邦風險和授權管理計劃 (FedRAMP®)

網路安全中心 (CIS®)

一般資料保護規範 (GDPR)

支付卡產業資料安全標準 (PCI DSS)

健康保險流通與責任法案 (HIPAA)

國際標準化組織 (ISO)

系統與組織控制(SOC 類型 1、SOC 類型 2)