⚠️ 免責聲明

本文為學習筆記與模擬作業情境,整合公開報導、權威文件與實務經驗供教學與練習使用。非法律或正式調查報告;實際應用時請依組織政策與法規執行。

漏洞(Vulnerability)

NIST:系統、產品或服務中可被威脅行為者利用的弱點。

來源:NIST CSRC

漏洞管理(Vulnerability Management)

NIST CSF:涵蓋識別、分析、優先排序、修補與監控之持續流程。

來源:NIST Cybersecurity Framework

CVSS(Common Vulnerability Scoring System)

FIRST:通用漏洞評分框架,現行主流版本 v3.1,v4.0 增加環境與威脅向量。

來源:FIRST

NVD(National Vulnerability Database)

NIST 維護的國家漏洞資料庫,收錄 CVE 與 CVSS 資訊。

來源:NVD

CISA KEV(Known Exploited Vulnerabilities Catalog)

CISA 公布的「已知被利用漏洞」清單,必須優先修補。

來源:CISA KEV

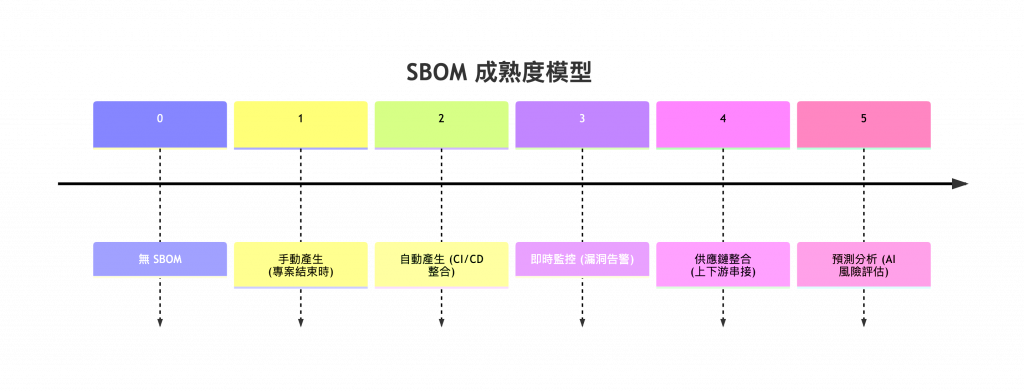

SBOM(Software Bill of Materials)

NIST:軟體成分清單,揭露軟體中的所有開源與第三方元件,利於追蹤漏洞、授權與供應鏈風險。

流程

資產盤點 → 漏掃/偵測 → 去重整合 → 風險評分 → 派工/排程 → 變更治理 → 修補/緩解 → 驗證/監控 → 報表與回饋

角色分工

多因子優先級模型

優先分數 = CVSS Base

+ 3×KEV(是=1)

+ 2×外曝面(是=1)

+ 2×業務關鍵(是=1)

+ 1×已公開 exploit (是=1)

− 1×已有補償控制

決策表

CVSS(Common Vulnerability Scoring System)

EPSS(Exploit Prediction Scoring System)

| 項目 | CVSS | EPSS |

|---|---|---|

| 評估面向 | 技術嚴重度 | 攻擊利用機率 |

| 資料來源 | CVE 描述、攻擊向量 | 全球 exploit 樣本、PoC、威脅情報 |

| 性質 | 靜態 | 動態 |

| 更新頻率 | 一次性為主 | 每日/週期性 |

| 缺點 | 不反映攻擊活躍度 | 不提供破壞範圍 |

| 適用 | 制定修補政策 | 調整修補優先級 |

👉 結論:

CVSS:弱掃(Nessus、Qualys、OpenVAS)報表中,標示漏洞嚴重度(Critical/High/Medium/Low)。

EPSS:以「利用機率 %」呈現,用於排序修補優先順序。

協作方式:

CVSS 原生:Nessus、Qualys、Rapid7 InsightVM、OpenVAS。

EPSS 整合:

台灣實務:金融業與資安院合作「CVSS+EPSS 雙分數制」報表,作為董事會 KPI 報告依據。

弱掃整合:匯出 CVE 清單 → 呼叫 EPSS API → 建立 CVSS×EPSS 加權表。

優先級矩陣:

儀表板:Grafana/Power BI 以散點圖呈現。

政策建議:將「CVSS ≥ 9.0 或 EPSS > 0.7」列為必修條件。

變更治理

漏洞管理政策(摘要)

Jira 工作流

Open → Triage → Assigned → In-Change → Remediated → Verified → Closed

CAB 清單

對外通報話術(範例)

我們已完成 [CVE-XXXX] 修補,過程中服務可能短暫延遲,但不影響資料完整性。如需協助請聯繫 [窗口]。