簡介

本文把「認識威脅行為者(Threat Actors)」與「漏洞管理 / SBOM 實務」整合成一篇實作導向筆記。目標是把威脅模型(誰、為何、如何)和技術優先級(CVSS、EPSS、KEV、SBOM)串接,做到「從情資到修補」的閉環:Threat-informed Vulnerability Management(TIVM)。

定義(精簡):產生風險並可能對系統造成傷害的個人或團體(有能力且有意圖發起攻擊者)。

出處:NIST Glossary — Threat Actor.

定義(精簡):經聚合、分析、解讀/豐富後,可供決策使用的威脅相關資訊(包含攻擊者、TTP、IOC 等)。

出處:NIST SP 800-150 / NIST Glossary — Threat Intelligence.

定義(精簡):把威脅情報(誰在攻擊、用什麼 TTP、哪些 exploit 活躍)納入漏洞優先級判斷的做法;目標是以情資導向 (threat-informed) 配置修補資源。

出處/說明:業界實務與報告(Palo Alto Networks、ThreatNG)均提出 TIVM/TVM 概念,強調把「威脅活動」與漏洞掃描結合以決策。

定義(精簡):軟體或系統設計、實作或管理中的弱點,可能被攻擊者利用而影響機密性、完整性或可用性。

出處:NIST / CVE / NVD 定義說明。

定義(精簡):識別、分析、優先排序、修補/緩解與監控漏洞的持續流程(以降低被利用的風險)。

出處:NIST Glossary / NISTIR 說明。

定義(精簡):一套用以傳達漏洞技術性特徵與「嚴重度」的開放框架(輸出 0–10 分),含 Base / Temporal / Environmental(v3.x)與 v4.0 的擴展。

出處:FIRST / NVD 說明(CVSS 規格與 NVD 關於 CVSS 的說明)。

定義(精簡):透過機器學習和實際攻擊樣本,估計某 CVE 在未來(通常 30 天)被利用的機率(介於 0–1)。用來補強 CVSS 的「利用活躍度」面向。

出處:FIRST — EPSS 頁面與模型說明。

定義(精簡):由美國 CISA 維護的「已知在野被利用漏洞」名單;用以指示需優先修補的 CVE。

出處:CISA KEV 官方頁面。

定義(精簡):列出軟體內所有組件(開源與第三方)的正式清單與供應關係(類似軟體的成分表),便於追蹤受影響元件與供應鏈稽核。

出處:NIST / White House EO14028 與 CISA 說明。

定義(精簡):收集並關聯多種來源日誌與事件,提供即時或離線分析、告警與報表,為 SOC 的中心平台。

出處:NIST Glossary / NIST SP 800-128(SIEM 工具定義)。

定義(精簡):部署在端點用於持續監控、紀錄系統行為,並透過分析偵測可疑行為、提供調查資料與移除/隔離功能的解決方案。

出處:CrowdStrike、CIS 與業界解說(Gartner 起源概念亦被引用)。

定義(精簡):整合多項安全工具,將分析與回應流程自動化、編排成數位工作流,減少人工作業並加速回應。

出處:Gartner / IBM 等 SOAR 技術說明。

定義(精簡):具體可觀測的技術痕跡(hash、IP、domain、file path、registry key 等),表明系統可能已遭入侵或正在被攻擊。

出處:NIST Glossary / NIST SP 800-61r3。

定義(精簡):說明攻擊者「為何要做(tactic)」、「怎麼做(technique)」以及常見執行細節(procedures),是 MITRE ATT&CK 框架的核心。

出處:MITRE ATT&CK / 各大安全廠技術解析。

定義(精簡):用於演示漏洞可被利用的示範程式或概念驗證;PoC 公開後可能會被攻擊者改寫成實際 exploit。

出處:TechTarget / VulnCheck 等資訊安全來源對 PoC 的解釋。

定義(精簡):犯罪的「服務化」模式:開發者提供勒索軟體平台與支援,攻擊者(affiliate)付費或分潤使用以執行攻擊。

出處:Palo Alto Networks / IBM / CrowdStrike 等資安廠商說明。

定義(精簡):微軟開發的遠端桌面協定,用於遠端控制與顯示傳輸;在不當配置下常被攻擊者利用(暴露端口、憑證竊取等)。

出處:Microsoft 文檔 / Cloudflare 教學。

定義(精簡):一個以實際觀察為基礎的攻擊 TTP 知識庫,用於威脅建模、檢測規則、獵捕與回應對應。

出處:MITRE ATT&CK 官方網站。

傳統漏洞管理只看漏洞本身(CVSS),但攻擊者有動機與資源差異:

核心句:誰在攻擊 → 他們要什麼 → 他們怎麼做 → 我們要先修哪個洞?

(已補充在本文最上方)

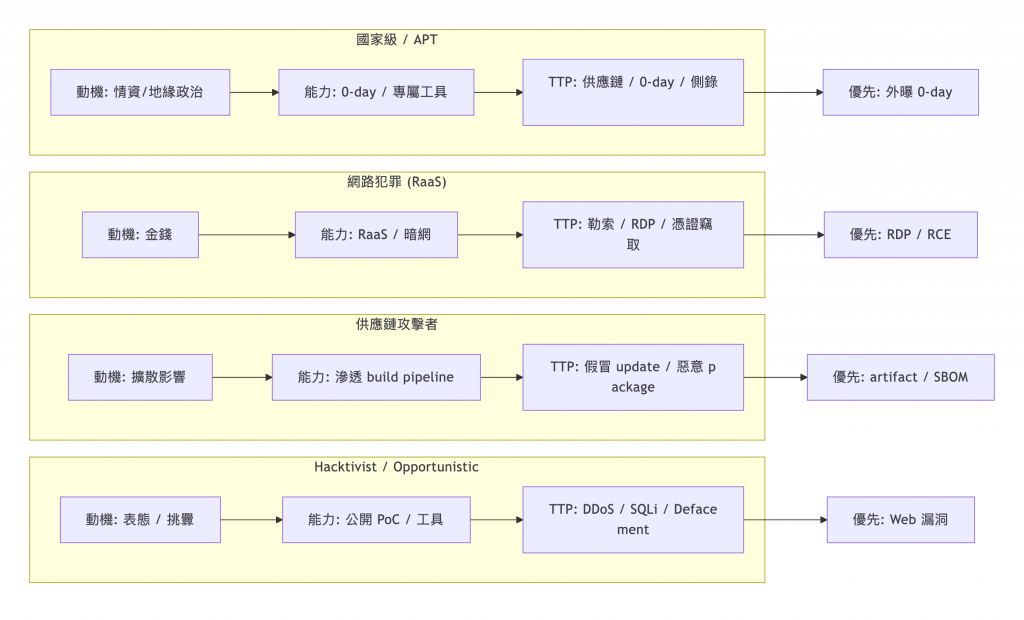

| 類型 | 典型目標 / 動機 | 常見資源/能力 | 常見攻擊手法(TTP) | 優先關注漏洞 |

|---|---|---|---|---|

| 國家級 / APT | 間諜、地緣政治 | 高:0-day、專屬工具 | 供應鏈、0-day、橫向移動 | 外曝 0-day、供應鏈漏洞 |

| RaaS 團伙 | 經濟利益 | 中高:RaaS 架構 | 勒索、RDP、憑證竊取 | RDP、RCE、帳號外洩 |

| Hacktivist | 政治/名聲 | 低中:公開 PoC | DDoS、Defacement | Web 漏洞 |

| 企業間諜 / Insider | 商業利益 | 內部憑證、社交工程 | 濫用權限、資料竊取 | 特權帳號、未授權流量 |

| 供應鏈攻擊者 | 擴大影響 | 滲透 build/update | 假冒更新、惡意 package | artifact / SBOM 元件 |

| Script kiddies | 挑戰 | 低:掃描器、PoC | 自動掃描、PoC | 已知 CVE、弱配置 |

PriorityScore = CVSS + EPSS*10 + KEV*3 + ThreatActorRelevance*2 - 補償控制

| EPSS 高(被利用機率高) | EPSS 低(被利用機率低) | |

|---|---|---|

| CVSS 高(嚴重) | Q1:立即修補(P0)• KEV=是優先• 若不能修→補償控制(WAF/ACL/EDR),72h 內結案 | Q2:計畫修補(P1)• 納入近期補丁窗口• 關鍵系統先金絲雀釋出 |

| CVSS 低(較低) | Q3:監控/補償(P2)• 開監控與速限/封鎖• 觀察 2–4 週後再評估修補 | Q4:季度批次(P3)• 併入季修• 有業務空檔時處理 |

建議閾值:CVSS ≥ 9 視為「高」;EPSS > 0.5 視為「高」

政策加碼:若CISA KEV = 是,無論 EPSS,優先級至少提升一級(例如直接列為 P0/P1)。

| 步驟 | 流程 | 圖示 |

|---|---|---|

| 1️⃣ | Collect 漏洞掃描(Nessus/Qualys)、SBOM(Syft)、威脅情報(EPSS API、CISA KEV、MISP) | 📡 |

| 2️⃣ | Enrich 補充 CVSS、EPSS、KEV、SBOM 元件資訊 | 🧩 |

| 3️⃣ | Threat Mapping 對照 MITRE ATT&CK,標記 CVE 與攻擊者 TTP 的關聯 | 🗺️ |

| 4️⃣ | Prioritize 計算 PriorityScore,分級 P0 / P1 / P2 / P3 | 🎯 |

| 5️⃣ | Action 自動建立 Jira 任務,通知 Owner / On-call | 📬 |

| 6️⃣ | Mitigate 修補漏洞,或啟用補償控制(WAF/ACL/EDR) | 🛡️ |

| 7️⃣ | Verify 重跑掃描 + SIEM/EDR 驗證 exploitation 指標是否消失 | 🔍 |

| 8️⃣ | Post Review 事後檢討,調整流程與權重 | 📖 |