Security and Risk Management、Asset Security、Security Architecture and Engineering、Communication and Network Security

⚠️ 免責聲明

本文為學習筆記與模擬教學,引用國際公開文件(NIST、ISO、(ISC)²、ENISA、CISA)與公開新聞報導整理。非正式教材或考試指定用書,實際考試請依官方 CBK 與最新考綱為準。

CISSP 八大安全領域(Common Body of Knowledge, CBK)是 (ISC)² 的核心框架,涵蓋安全治理、資產、架構、網路、IAM、測試、營運、安全開發八大面向。

本文聚焦 前四個領域,透過 國際定義 + 真實案例 + 偵測與防禦 + 演練模版 + 視覺化,讓讀者能快速掌握概念並實作。

📌 本版同步補充:

• ISO/IEC 27001:2022 改版(控制由 114 條整併為 93 條、新增 Clause 6.3 變更規劃 等)— ISO 官方頁面

• ISO/IEC 27701(PIMS):2019 首版、2025 第二版即將發佈(加強雲端/跨境/AI)— ISO 官方頁面

• 台灣《資通安全管理法》 於 2024/09/24 修正公布(2025 起施行)— 全國法規資料庫公告

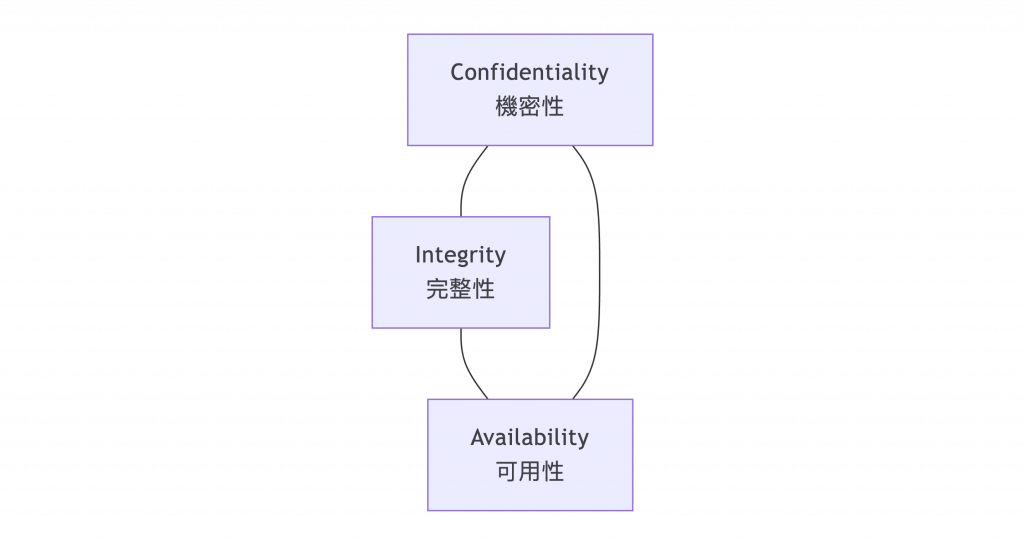

安全治理與風險管理涵蓋 CIA 三元組、資安治理、政策制定、法規合規與風險管理。

來源:NIST Cybersecurity Framework

ISO/IEC 27001:2022(資訊安全管理系統,ISMS)

台灣《資通安全管理法》修正

Equifax 資料外洩(2017,美國)

台灣地方政府資安稽核缺失(多年案例)

涉及資訊分類、標記、存放、存取與清除,以確保敏感資訊得到適當保護。

來源:ISO/IEC 27002

ISO/IEC 27701 — Privacy Information Management System (PIMS)

台灣《個人資料保護法》(在地對應)

SingHealth 資料外洩(2018,新加坡)

健保署個資議題(台灣)

| 分類等級 | 範例資料 | 保護措施 |

|---|---|---|

| 公開 (Public) | 官網新聞稿、產品介紹 | 可公開,僅防竄改 |

| 內部 (Internal) | 內部流程文件、一般報告 | 存取控制,員工登入 |

| 機密 (Confidential) | 合約、財務報表 | 加密、MFA、審計紀錄 |

| 限制 (Restricted) | 個資、醫療紀錄 | 強加密、DLP、零信任架構 |

建立安全設計原則、控制措施與技術(如密碼學、硬體安全模組)以支援整體系統安全。

來源:NIST SP 800-160 v1

ISO/IEC 27002:2022 與 27001:2022 對應更新,強調 加密管理、零信任(Zero Trust)、DevSecOps 實務落地。

NIST SP 800-207(2020):Zero Trust Architecture 參考架構(身分為新邊界、持續驗證與最小權限)。

Heartbleed / OpenSSL 漏洞(2014)

Intel CPU Meltdown/Spectre(2018)

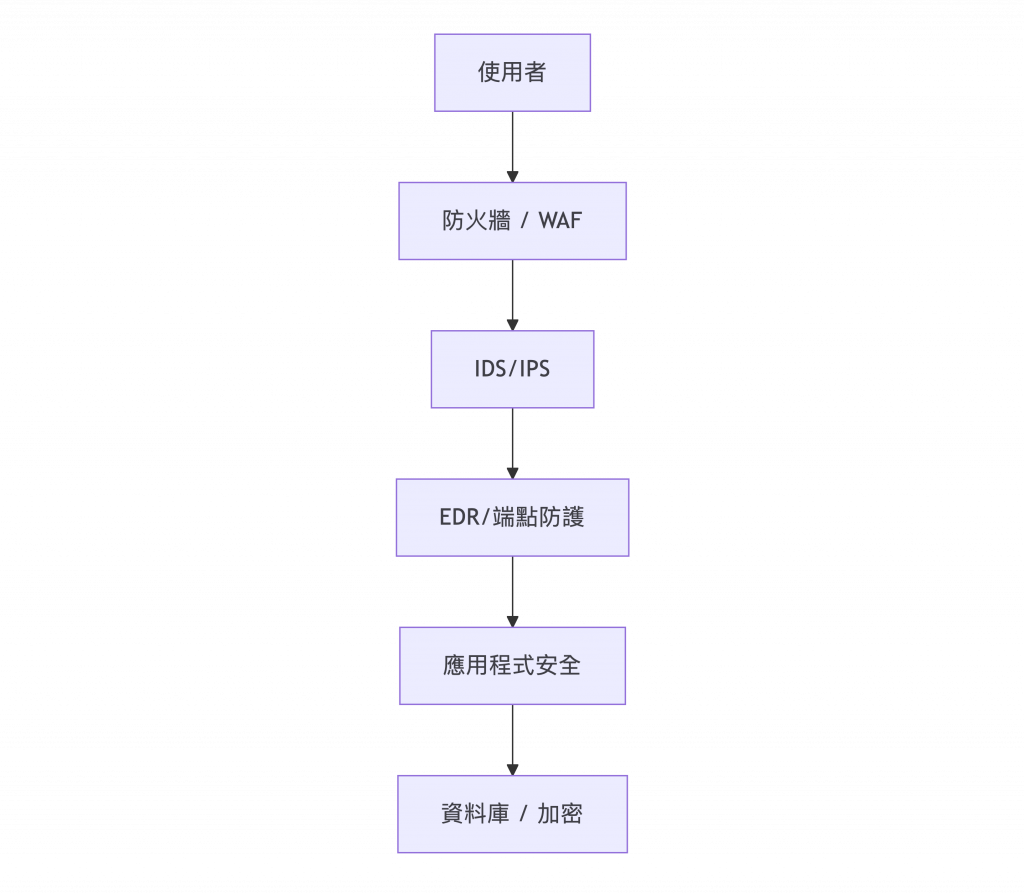

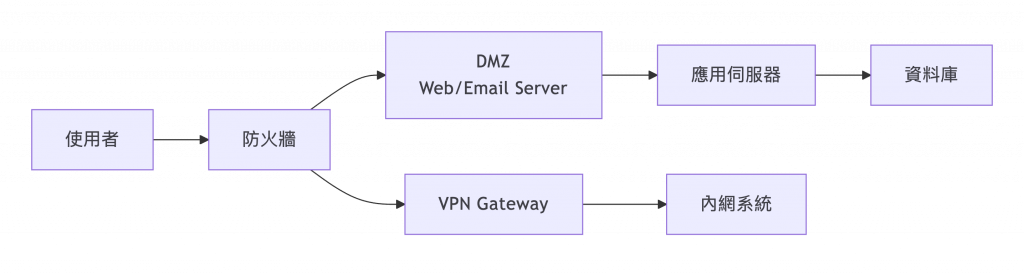

涵蓋網路架構、傳輸安全、防護機制與協定,以確保資料傳輸的保密性與完整性。

來源:NIST SP 800-115

CISA Zero Trust Maturity Model v2(2023):從 身分、裝置、網路、應用、資料、可視度與分析 六面向提供成熟度分級,協助機關與企業規劃落地路線。

台灣政策面:資安署推動政府與關鍵基礎設施的 網路分區隔離、DDoS 防護 與演練。

Colonial Pipeline 勒索攻擊(2021,美國)

台灣金融業者 DDoS 攻擊(多起)

| 領域 | 國際案例 | 台灣案例 | IoC/IoA 指標 | SOC/IR 切入 | 建議演練 |

|---|---|---|---|---|---|

| Security & Risk Mgmt | Equifax | 公部門稽核缺失 | 補丁延遲、無風險登錄表 | 補丁失效通報 → IR 召集 | 模擬風險登錄表 |

| Asset Security | SingHealth | 健保署個資 | 大量資料匯出、USB 存取 | DLP 告警 → 帳號停用 | 建立分類矩陣 |

| Architecture & Eng. | Heartbleed | — | 弱加密、簽章缺失 | 弱 Cipher 告警 → 架構更新 | 畫洋蔥圖 |

| Network Security | Colonial Pipeline | 金融業 DDoS | VPN 登入異常、DDoS 流量 | WAF/IDS 告警 → 封鎖流量 | Wireshark 抓包 |